Microsoft: IIS extensions increasingly used as Exchange backdoors

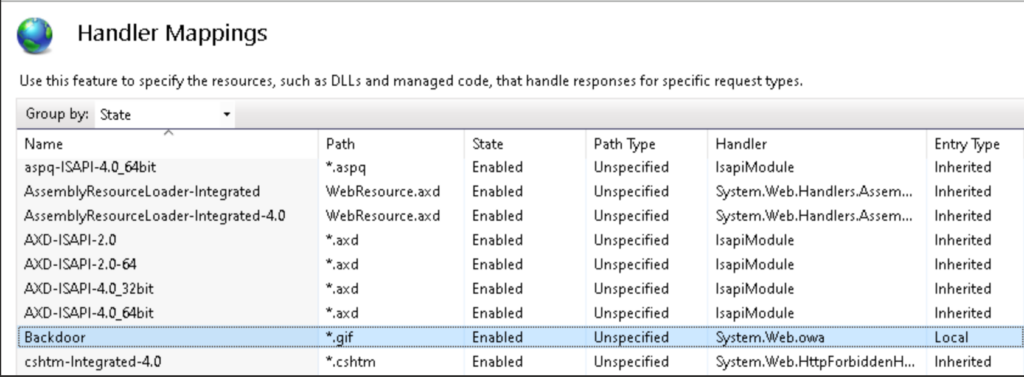

2022/07/26 BleepingComputer — Microsoft によると、IIS Web サーバーを狙う悪意のエクステンションは、Web シェルと比較して検出率が低いため、パッチの適用されていない Exchange サーバーをバックドアにしようとする攻撃者にとって、格好の標的になりつつあるようだ。これらの悪意のエクステンションは、侵害されたサーバーの奥深くに隠されており、多くの場合において、正規のモジュールと同じ場所にインストールされ、同じ構造を使用している。したがって、検出が非常に難しく、攻撃者に対して完全な永続化メカニズムを提供してしまう。

Microsoft 365 Defender Research Team は、「ほとんどのケースにおいて、実際のバックドア・ロジックは最小限のものであり、正規の IIS 拡張モジュールの機能を広く理解しなければ、悪意があるとは見なせない」と述べている。

感染したサーバへの持続的なアクセス

脅威アクターたちは、ホスト・アプリケーションに存在する未パッチの脆弱性を悪用してサーバを侵害した後に、このような悪意のエクステンションを、直ちに展開するような方式は取らない。

一般的には、攻撃のイニシャル・ペイロードとして Web シェルが配備された後に、このようなエクステンションが配備される。つまり、このような IIS モジュールは、ハッキングが完了したサーバーにおける、ステルス性と持続的なアクセスを獲得するために、後から配置される。

以前にも Microsoft は、脅威アクターが ZOHO ManageEngine ADSelfService Plus と SolarWinds Orion の脆弱性を悪用した後に、カスタム IIS バックドアがインストールされたことを確認している。

悪意の IIS モジュールの導入に成功した脅威アクターは、システム・メモリから認証情報を採取し、被害者のネットワークや感染したデバイスから情報を収集し、さらにペイロードを配信できるようになる。

最近では、2022年1月〜5月に発生した、Microsoft Exchange サーバーを標的とするキャンペーンにおいて、攻撃者は悪意の IIS エクステンション・モジュールを展開し、被害者のメールボックスにアクセスし、リモートからコマンドを実行し、認証情報と機密データを盗み出した。

Microsoft は、「偵察に続いて、認証情報のダンピング、リモート・アクセス方式の確立に成功した攻撃者は、FinanceSvcModel.dll というカスタム IIS バックドアを、フォルダ C:\inetpub\wwwroot\bin\ にインストールした。このバックドアには、インストールされているメールボックス・アカウントの列挙や、メールボックスのエクスポートなどんお、Exchange の管理操作を実行する機能が組み込まれていた」と述べている。

悪意の IIS モジュールとして Exchange サーバーに展開されたマルウェア

最近になって Kaspersky も、Microsoft Exchange サーバに IIS エクステンション・モジュールとして配信され、リモートコマンドの実行や、認証情報の窃取などを行うマルウェアを確認している。

2021年12月には、東南アジアやヨーロッパの政府機関/公共交通機関を標的として、Owowa と呼ばれる悪意の IIS Web サーバ・モジュールが用いられるインシデントが発生した。

また、SessionManager と名付けられた別の IIS マルウェアは、ProxyLogon 攻撃の大規模な波が始まった直後の 2021年3月ころから、ヨーロッパ/中東/アジア/アフリカの政府機関/軍事機関に対する攻撃で、検出されずに野放し状態で使用されていた。

その当時に Kaspersky の担当者は、「このバックドアの背後にいるサイバー犯罪者は、被害者のシステムを侵害した後に、企業メールへの不正アクセス/他のマルウェアのインストールなどを行い、悪意のあるインフラとして活用できる侵害済のサーバーを密かに管理する。このような IIS モジュールは、Web シェルのような典型的な脅威と比較すると、バックドアの一般的な形式ではないため、標準的なファイル監視作業では簡単に見逃してしまう可能性がある」と述べている。

悪意の IIS モジュールを用いた攻撃を防ぐために、Exchange サーバーを最新の状態に保ち、マルウェア対策やセキュリティ・ソリューションを有効にし、機密性の高いロールやグループを見直し、IIS 仮想ディレクトリへのアクセスを制限し、警告の優先順位付けを行い、設定ファイルや bin フォルダの検査を行うよう、Microsoft は顧客に対してアドバイスしている。

IIS エクステンションで検索すると、たくさんの情報が得られます。もちろん、それらは正規の拡張機能を提供するものですが、そこには悪意のエクステンションも紛れ込んでくるという話です。SessionManager という IIS マルウェアに関しては、7月1日の「SessionManager バックドアの発見:Microsoft IIS サーバへの攻撃で採用」で解説していますので、よろしければ、ご参照ください。

You must be logged in to post a comment.