Android phones are vulnerable to fingerprint brute-force attacks

2023/05/21 BleepingComputer — BrutePrint と呼ばれる新しい攻撃手法について、Tencent Labs と Zhejiang University の研究者たちが調査結果を発表した。この攻撃は、最新のスマートフォンの指紋をブルートフォースしてユーザー認証を突破し、デバイスを制御するものだ。ブルートフォース攻撃では、コード/キー/パスワードなどを解読して、アカウント/システム/ネットワークなどへ不正アクセスするために、あらゆる手段が試みられている。

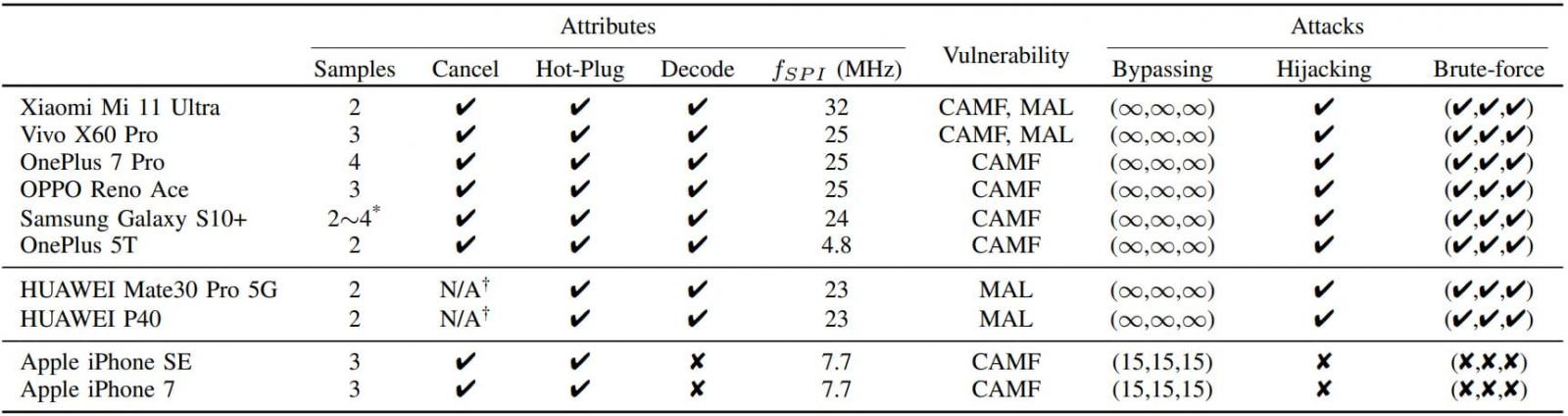

中国の研究者たちは、CAMF (Cancel-After-Match-Fail) /MAL (Match-After-Lock) という2つのゼロデイ脆弱性を利用することで、ブルートフォース攻撃から保護する試行回数制限や活性度検出といった、スマートフォンの既存の安全策を克服することに成功した。

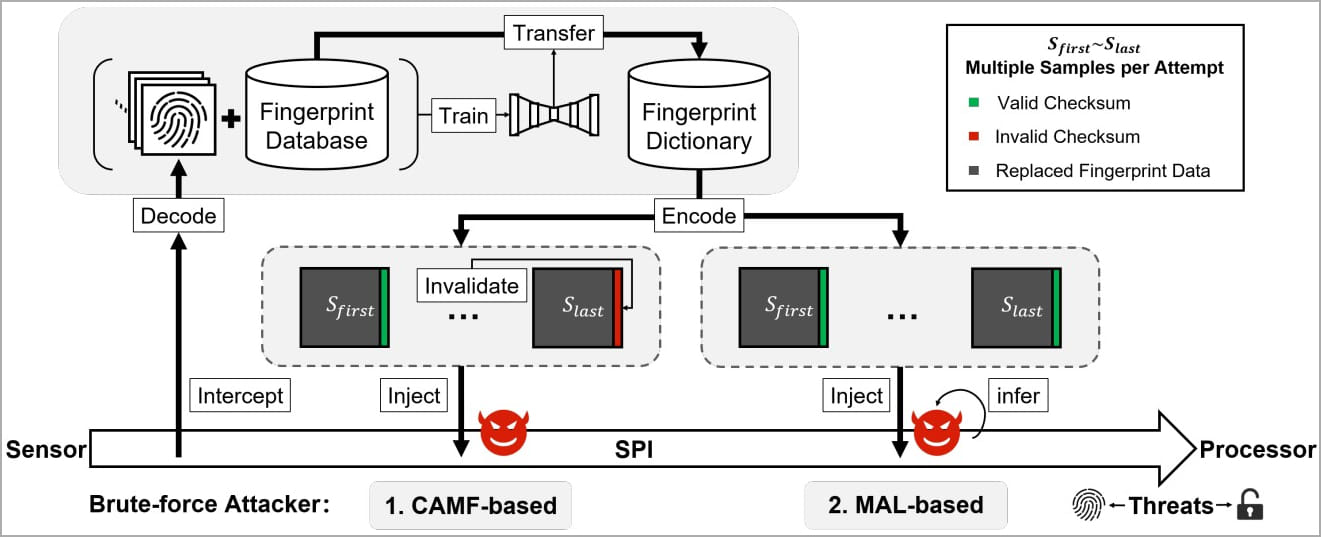

また、Arxiv.org に掲載された技術論文の著者たちは、指紋センサーの SPI (Serial Peripheral Interface) 上の生体データの保護が不十分であり、指紋画像を乗っ取るMiTM (Man-in-the-Middle) 攻撃が可能であることを発見した。

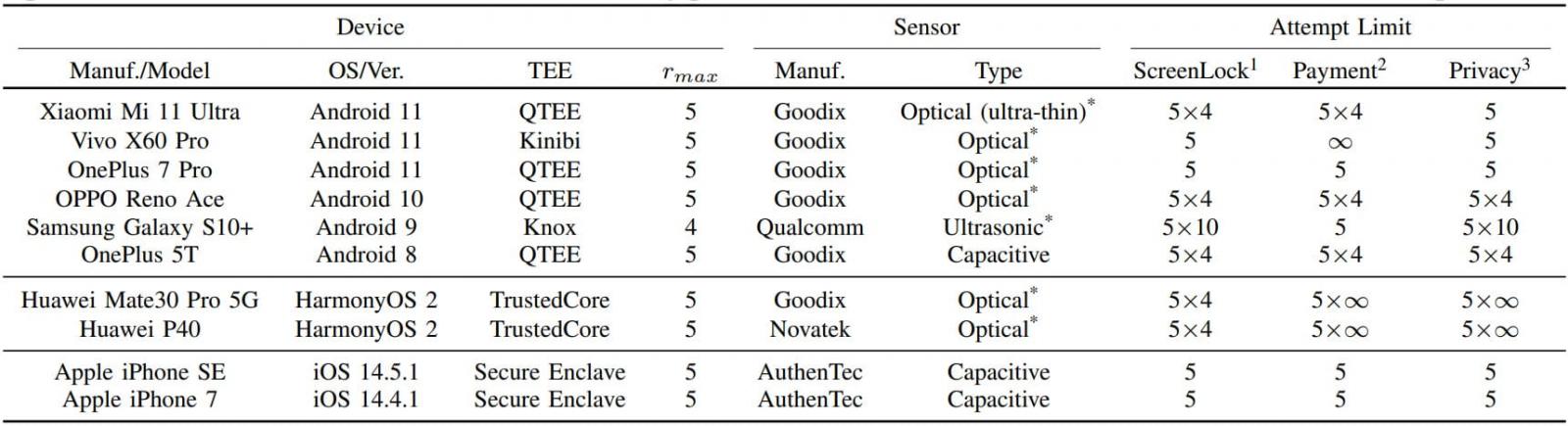

BrutePrint 攻撃と SPI MiTM 攻撃を、一般的な 10機種のスマートフォンに対してテストし、すべての Android/HarmonyOS (Huawei) 端末で無制限の試行を、さらに、iOS 端末で 10回の試行を実施した。

BrutePrint の仕組み

BrutePrint の特徴は、ターゲット・デバイスに対して、ユーザー定義の指紋が一致するまで無制限に指紋画像の提出を実行することだ。

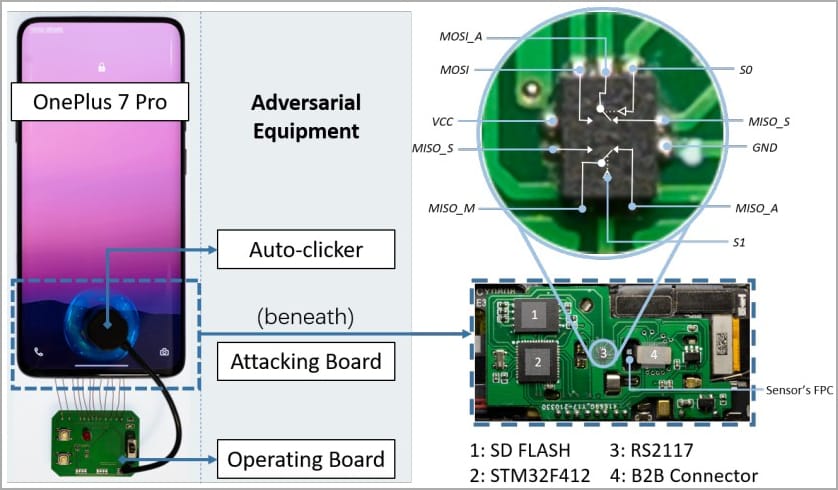

BrutePrint 攻撃を仕掛けるために攻撃者に必要とするものは、ターゲット・デバイスへの物理的アクセス/学術データセット/生体データリークなどから取得できる、指紋データベースへのアクセスと 、$15 程度の機材などだ。

パスワード・クラッキングの仕組みとは逆に、指紋照合では、特定の値ではなく基準閾値が用いられる。そのため攻撃者は、False Acceptance Rate (FAR) を操作して受付閾値を上げ、より簡単に照合値を作成できる。

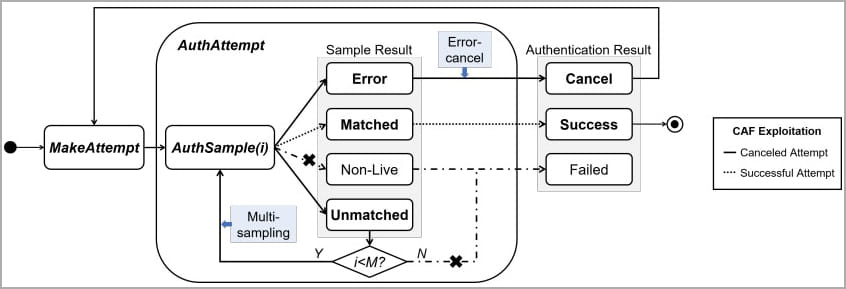

BrutePrint は、指紋センサーと Trusted Execution Environment (TEE) の間に立ち、CAMF の脆弱性を悪用して、スマートフォンの指紋認証のマルチ・サンプリング/エラー・キャンセリングのメカニズムを操作する。

CAMF は、指紋データにチェックサム・エラーを注入し、認証プロセスを途中で停止させる。それに成功した攻撃者は、ターゲット・デバイスの保護システムが失敗した試行を登録する前に、ターゲット・デバイスで指紋を試すことができる。こうして攻撃者は、試行の回数制限を解除できるという。

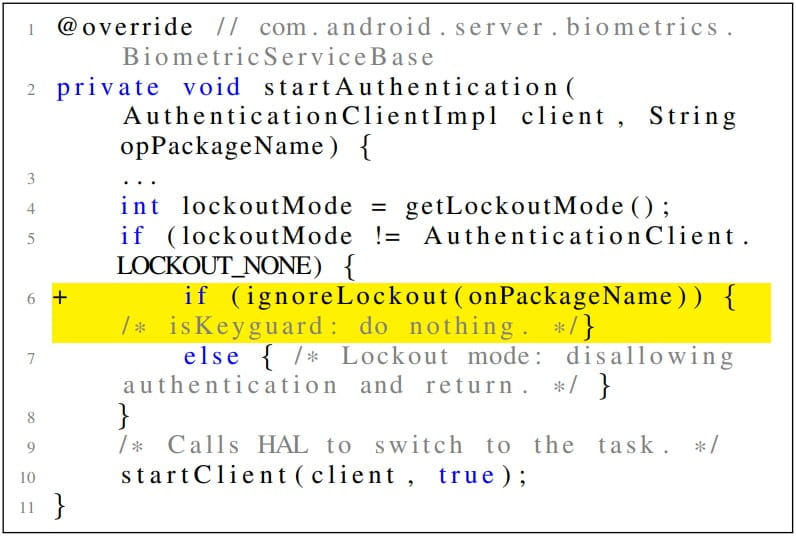

また、攻撃者は MAL の脆弱性により、ターゲット・デバイスがロックアウト・モードであっても、ターゲット・デバイス上で試行した指紋画像の認証結果を推測できる。

ロックアウト・モードは、連続したロック解除の試行が一定回数失敗した後に起動する保護システムである。対象デバイスは、ロックアウトの “timeout” の間、ロック解除の試みを受け付けないはずだが、MAL を悪用することで、この制限を回避できる。

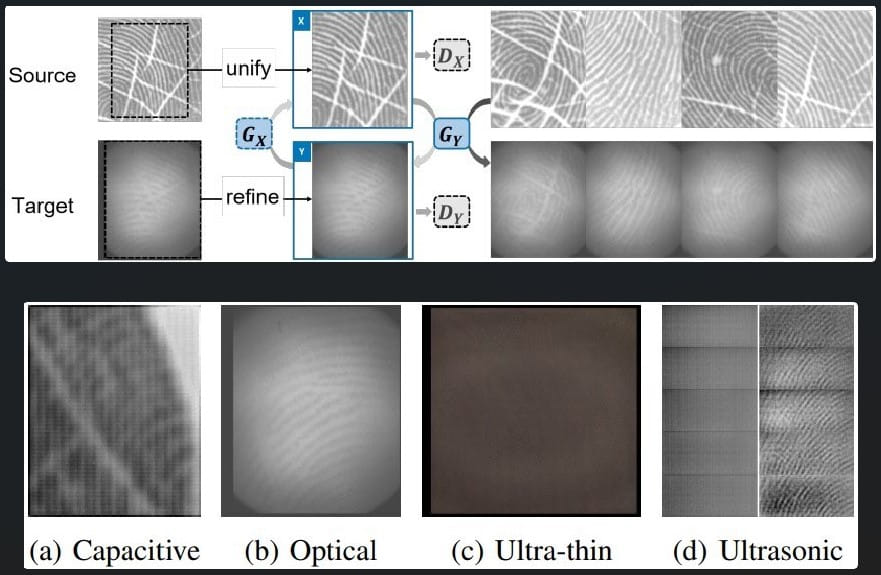

BrutePrint 攻撃の最後の構成要素は、”neural style transfer” システムを使用して、データベース内のすべての指紋画像を、ターゲット・デバイスのセンサーがスキャンしたように見えるように変換するものだ。それにより、画像が有効に見えるようになり、成功の可能性が高まる。

端末を用いた実験

研究者たちが、10台の Android/iOS の端末で実験を行ったところ、すべての端末に少なくとも1つの脆弱性があることが判明した。

実験に使用された Android 端末では、指紋認証を何度でも試行できた。そのため、十分な時間さえあれば、ユーザーの指紋をブルートフォースして、ロックを解除することが可能だと言える。

一方で iOS 端末は、認証セキュリティはより強固であるため、ブルートフォース攻撃を効果的に防ぐことができる。

研究者たちは、iPhone SE/7 が CAMF に脆弱であることを発見したが、指紋の試行回数は 15回までしか増やせなかった。この回数では、所有者の指紋をブルートフォースするのには不十分だ。

ユーザーの指紋画像を乗っ取る SPI MiTM 攻撃については、テストしたすべての Android デバイスが脆弱である一方、iPhone はやはり耐性があることが判った。iPhone は指紋データを SPI で暗号化するため、傍受されても攻撃の意味がないと、研究者たちは説明している。

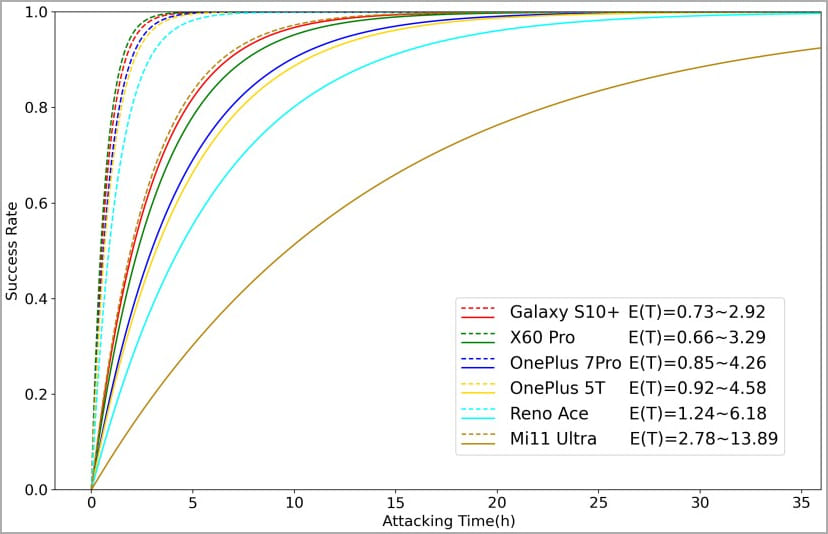

今回の実験では、脆弱なデバイスに対して BrutePrint を成功させるために必要な時間は、ユーザーが1つの指紋を登録した場合、2.9~13.9 時間の間であることが示された。複数の指紋が登録されている場合には、一致する画像を生成する可能性が指数関数的に増加するため、ブルートフォース時間はわずか 0.66~2.78 時間に低下する。

まとめ

BrutePrint 攻撃は、ターゲット・デバイスへのアクセスに長時間を要するという制限があり、パワフルな攻撃手法とは思えないかもしれない。しかし、このような制限があったとしても、窃盗犯や法執行機関の存在を考えると、決して軽視できないものだと言える。

前者は、盗んだデバイスのロックを解除して、貴重な個人データを自由に取り出せるようになる。後者のシナリオでは、捜査中にデバイスのセキュリティを突破するために、このような技術を使用することで、プライバシーや倫理観についての懸念が生じる。これは、特定の法域における権利侵害を構成し、抑圧的な国に住んでいる特定の人々の、安全を損なう可能性をはらんでいる。

スマフォの指紋認証ですが、CAMF (Cancel-After-Match-Fail) /MAL (Match-After-Lock) という2つのゼロデイ脆弱性を利用することで、ブルートフォース攻撃が可能とのことです。また、指紋センサーの SPI (Serial Peripheral Interface) 上の生体データの不十分な保護を突くことで、指紋画像を乗っ取るMiTM (Man-in-the-Middle) 攻撃も成立するとのことです。後者については、Android デバイスが脆弱である一方、iPhone には耐性があるようです。中国の Tencent Labs と Zhejiang University の研究者たちによる、素晴らしい調査結果の公表です。

You must be logged in to post a comment.