Barracuda ESG zero-day attacks linked to suspected Chinese hackers

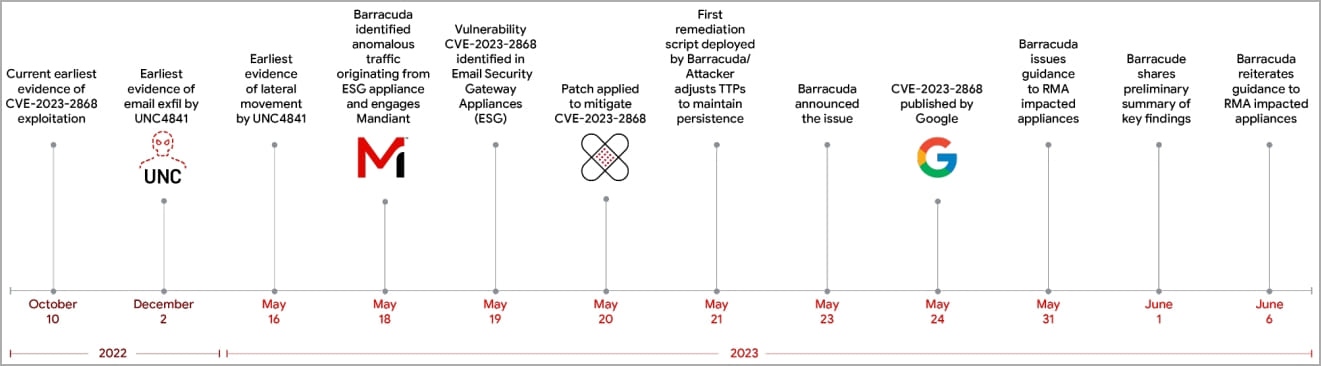

2023/06/15 BleepingComputer — Mandiant が UNC4841 として追跡している親中派ハッカー・グループへの疑いが、Barracuda ESG (Email Security Gateway) アプライアンス上の、パッチ適用済みゼロデイ脆弱性を悪用する、データ窃取攻撃と関連していることが判明した。この脅威アクターは、2022年10月10日頃から、Barracuda の添付ファイル・スキャン・モジュールに存在する、ゼロデイ・リモート・コマンド・インジェクション脆弱性 CVE-2023-2868 を悪用し始めた。5月19日に、この欠陥を発見した Barracuda は、脆弱性が悪用されていることを直ちに公表し、CISA は米国連邦政府機関に対して、セキュリティ更新プログラムを適用するよう警告を発した。

その時点で判明したのは、脆弱性 CVE-2023-2868 は 2022年10月から悪用され、アプライアンスに未知のマルウェアをドロップし、データ窃取を許すようになっていたことだ。

今月の初めに、影響を受けた顧客に対して Barracuda は、新しいファームウェアにるイメージの再生ではなく、デバイスの無償交換で対応するという、異例の決定を下した。それにより、多くの人々は、この脅威アクターはデバイスを低レベルで侵害し、完全にクリーンな状態にすることが不可能になったと捉えた。

Mandiant は、「Barracuda は、このマルウェアの完全な除去を保証できないため、慎重を期して無償交換という方法を推奨した」と、BleepingComputer に述べている。

Google Cloud における Mandiant Incident Response Manager である John Palmisano は、「UNC4841 の戦術が巧妙であり、感染した全てのアプライアンスを完全に可視化できない。したがって、Barracuda は慎重を期して、リカバリ・パーティションのアプライアンスを交換し、イメージを再生しないことを選択した。脅威アクターによるリカバリ・パーティションの侵害が確認できない状況において、この戦略が、すべてのデバイスの整合性を保証することになる」と、BleepingComputer に述べている。

親中国ハッカーに関連する攻撃

今日になって Mandiant は、この脆弱性悪用に関与した脅威アクターが、中華人民共和国を支援するサイバー・スパイ・ハッキング・グループ UNC4841 であることを明らかにした。

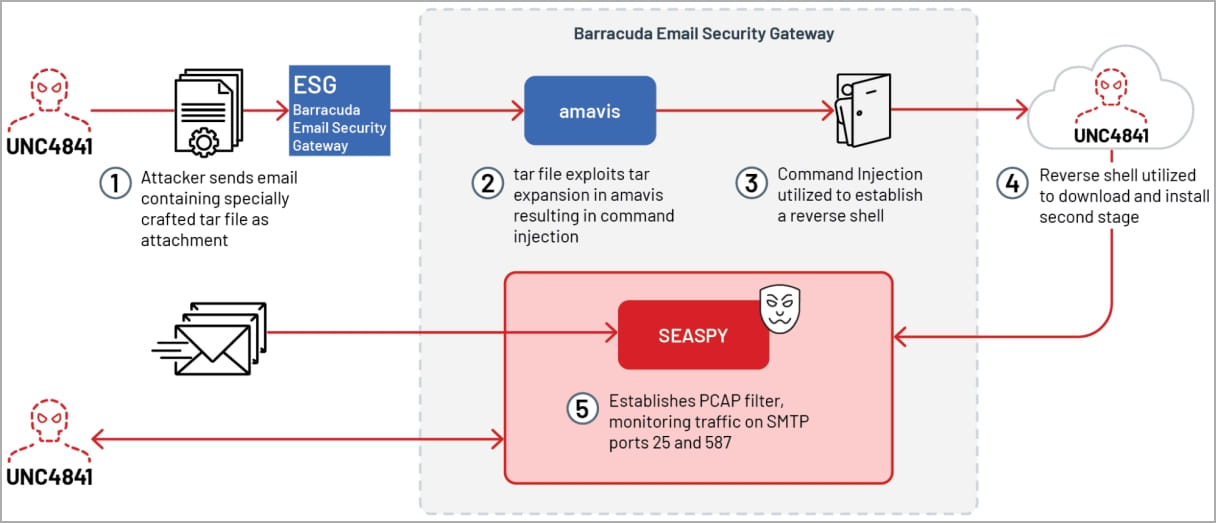

この攻撃は、脆弱な ESG デバイスを悪用する “.tar” ファイル (“.jpg” または “.dat” ファイルを装う TARファイル) を添付したメールを、脅威アクターが送信することから始まる。このファイルを、Barracuda Email Security Gateway がスキャンすると、添付ファイルが脆弱性 CVE-2023-2868 が悪用され、デバイス上でリモートコードが実行される。

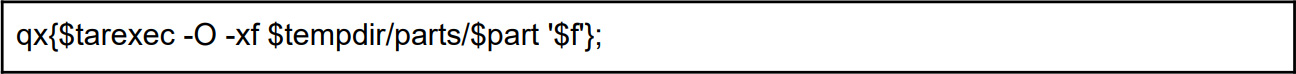

Mandiant のレポートには、「$f 変数を介した、サニタイズ/フィルタリングされていないユーザー制御の入力が、Perl の qx{} ルーチンを通してシステム・コマンドとして実行される。$f 変数とは、TAR 内のアーカイブされたファイルのファイル名を含む、ユーザー・コントロール変数である。つまり、TAR ファイルを特定の方法でフォーマットした UNC4841 は、コマンド・インジェクション攻撃を誘発し、Email Security Gateway 製品の特権を介して、システム・コマンドをリモートから実行できるようになった」と記されている。

Source: Mandiant

Barracuda ESG デバイスへのリモート・アクセスを獲得した UNC4841 は、Saltwater/Seaspy/Seaside などのマルウェア・ファミリーに感染させ、デバイスからメール・データを盗み出した。

この脅威アクターは、特定のデータを窃取する際に、ESG アプライアンスへのアクセスを利用して、被害者のネットワークのナビゲートや、他の被害者のアプライアンスへのメール送信なども行っていた。

そして、Barracuda が侵害を発見してパッチをリリースすると、UNC4841 はマルウェアを修正し、IoC ベースの防御を回避するために、永続化メカニズムを多様化した。

この脅威アクターは時間に追われながらも、2023年5月22日〜5月24日にかけて、少なくとも 16カ国の政府機関などを含む、重要な組織における脆弱なデバイスを標的とした攻撃を開始した。

攻撃チェーン

攻撃者のメールに添付された TAR ファイルは、脆弱性 CVE-2023-2868 を悪用し、ESG アプライアンス上で base64 エンコードされたリバースシェル・ペイロードを実行した。

このペイロードは、新しいセッション/名前付きパイプ/対話型シェルを作成する。続いて OpenSSL を使用し、指定した IP アドレスとポートに接続するクライアントを作成する。つまり、標準出力は名前付きパイプへ向けて送られ、エラー出力は破棄される。

そのためのリバースシェルが、永続化メカニズムとして、毎時間/毎日の cron ジョブに追加される。それにより攻撃者は、wget コマンドを悪用することで、主に Saltwater/Seaside/Seaspy などのペイロードを、C2 サーバからフェッチする。

Saltwater とは、ファイルのアップロード/ダウンロードや、任意のコマンド実行に用いられる。つまり、脅威アクターにプロキシング機能を提供する、バックドア化された Barracuda SMTP デーモン (bsmtpd) モジュールである。

Seasideは、SMTP HELO/EHLO コマンドを監視する、Lua ベースの bsmtpd モジュールであり、C2 サーバから送信されるエンコードされた命令の有無を、攻撃者に確認させる。目的の命令が発見されるとデコードを行い、C 言語ベースの TLS リバースシェル・ツールである Whirlpool へと送り込む。

3つ目のバックドア Seaspy は、ポート TCP/25 (SMTP) と TCP/587 で、PCAP フィルタとして自身を確立し、”magic packet”で起動する受動的なツールである。UNC4841 は持続性を確保するために、”/etc/init.d/rc” ファイルを修正し、再起動後に Seaspy が実行されるように設定する。

最後のバックドア Sandbar だが、”Bar” で始まる名前の Linux サーバ・プロセスを隠すために使用され、特に Seaspy の活動を隠蔽し、検知されないように動作させる。Sandbar は、Linux カーネル・モジュールをホストする “/lib/modules” ディレクトリに追加されるため、システム起動時に実行される。

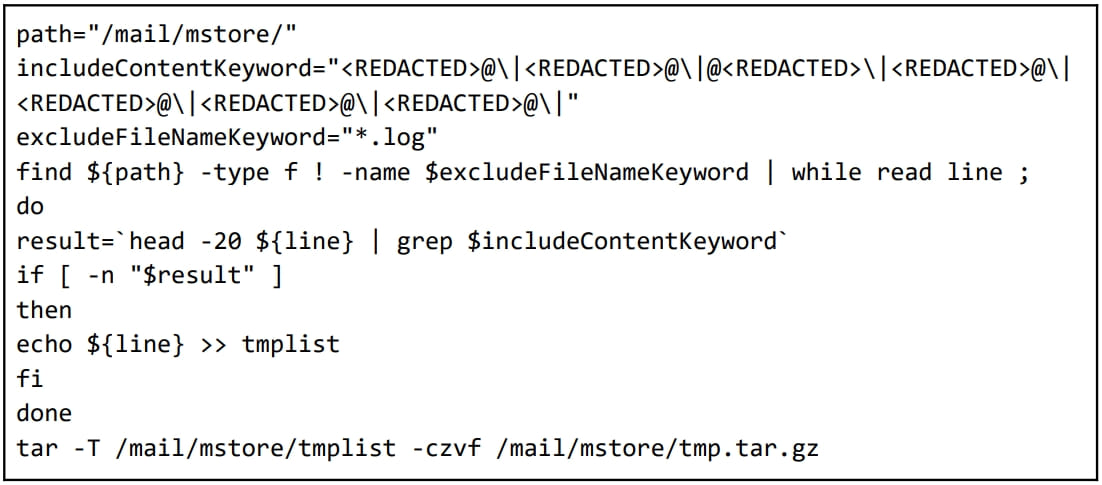

UNC4841 は、素早く横移動を開始し、特定の組織/個人や、関心の高いトピックを検索し、侵害したアプライアンス内の特定の電子メール・メッセージをスキャンすることが確認されている。

Mandiant は、「集中的なデータ流出の対象として選択されたエンティティ・セットでは、ASEAN の Ministry of Foreign Affairs (MFA) および、台湾と香港の外国貿易事務所や学術研究機関の、メール・ドメインとユーザーを対象としたシェル・スクリプトが発見された」と説明している。

今後も、UNC4841 は TTP (tactics, techniques, and procedures) を多様化させ検知を回避すると、アナリストたちは予想しており、高い警戒が必要となる。

推奨される対策は、パッチレベルに関係なく、侵害された Barracuda ESG アプライアンスを交換し、公表されている侵害の指標を用いて、徹底的な調査をネットワーク上で実施することである。

何が、どこまで侵害されているのか、明確にできないという厳しい状況に、Barracuda は追い込まれてしまったようです。一連の問題を解明して、状況に応じた対応を進めるよりも、デバイスごと交換したほうが、時間とコストの面で、合理的だと判断したのでしょう。なお、この脆弱性 CVE-2023-2868 (CVSS:9.4) は、すでに CISA の悪用脆弱性リスト KEV にも追加されています。

You must be logged in to post a comment.