New RDStealer malware steals from drives shared over Remote Desktop

2023/06/20 BleepingComputer — RedClouds として追跡されているサイバースパイ/ハッキングのキャンペーンは、カスタム・マルウェア RDStealer を使用し、Remote Desktop 接続を介して共有されたドライブから、データを自動的に盗み出すものだ。この、Bitdefender Labs が発見した悪質なキャンペーンは、2022年以降において東アジアのシステムを標的にしていることが確認されている。このキャンペーンを、特定の脅威アクターによるものと断定はできないが、国家に支援される洗練された APT レベルの技術を持ち、関心の対象は中国と一致しているという。

さらに、Bitdefender によると、このハッカーは遅くとも 少2020年以降において、その活動の痕跡を残しているという。そして、当初は市販のツールを使用していたが、2021年後半にカスタム・マルウェアに切り替えたようだ。

Remote Desktop Protocol からの窃取

Remote Desktop Protocol (RDP) は Microsoft が独自に開発したプロトコルであり、Windows デスクトップにリモート接続し、リモートのコンピュータの前に座っているように使用である。この機能は、たとえばリモートワーク/テクニカルサポート/IT サポート/システム管理/サーバ管理などの、各種の作業において極めて有用である。

このインターネットに公開された RDP サーバは、企業ネットワークへの足がかりとなるため、最も狙われやすいオンライン・サービスの1つである。一度でもアクセスに成功した脅威アクターは、それを足がかりとして企業ネットワーク内を横方向へと移動し、最終的にはデータ窃取やランサムウェア攻撃を引き起こすことになる。

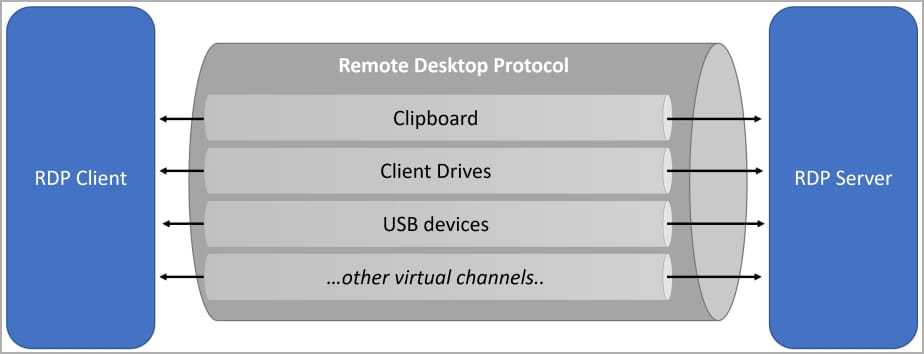

RDP には “device redirection” という機能があり、ローカルドライブ/プリンター/Windows クリップボード/ポートなどをリモート・ホストに接続し、リモート・デスクトップ・セッションでアクセスできるようにする。

これらの共有リソースは、特別な “\\tsclient” (terminal server client) ネットワーク共有を介してアクセスされ、RDP 接続のドライブレターへのマッピングを行う。

たとえば、ローカルの C:\ drive が “device redirection” で共有された場合には、その RDP セッションでは “\\tsclient\c” 共有としてアクセスできるようになり、リモートの Windows デスクトップからローカルに保存されたファイルにアクセスできるようになる。

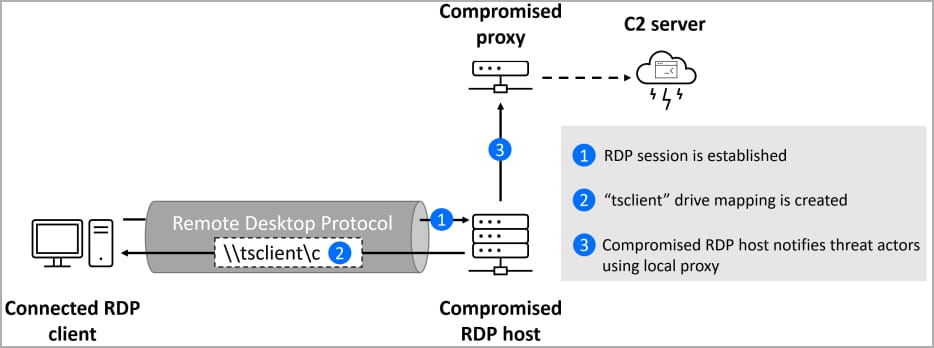

脅威アクターたちは、このデバイスのリダイレクト機能を悪用するためにデザインされた、カスタムな RDStealer マルウェアをリモート・デスクトップ・サーバに感染させる。この操作は、RDP 接続のモニタリングにより行われる。そして、RDP サーバへの接続が完了すると、ローカル・ドライブから自動的にデータが盗み出される。

<訳者注釈:感染方法に関しては洞察が欠落していると、後に指摘されている>

RDStealer を構成する5つのモジュールは、キーロガー/持続性確立、データ窃取・流出ステージング・モジュール/クリップボード・コンテンツキャプチャ・ツールであり、そこに暗号化/復号化/ロギング/ファイル操作ユーティリティなどが加わる。

起動した RDStealer は、 “diskMounted” 関数を呼び出す無限ループに入り、\tsclient ネットワークの C/D/E/F/G/H ドライブの利用状況をチェックする。そして、何かが見つかったら C2 サーバに通知し、接続されている RDP クライアントからのデータ流出を開始する。

このマルウェアが、C:\ drive 上で列挙する、ロケーションとファイル拡張子には、KeePass パスワード/データベース/SSH 秘密鍵/Bitvise SSH クライアント/MobaXterm/mRemoteNG 接続などが含まれており、注目に値する。

その他のドライブにおいて RDStealer は、貴重なデータをホストする可能性が低いと判断された例外を除いて、すべてをスキャンする。

Bitdefender の洞察には、RDP サーバへの感染方法が欠落しているが、このマルウェアが、以下のフォルダに保存されていることを発見している:

WinDir%System32

%WinDir%\System32\wbem\

WinDir%security

PROGRAM_FILES%f-secure psb-deagnostics

commandupdate

%PROGRAM_FILES%dell%md storage software%md configuration utility

BitDefender は、「検出を回避する戦術の一環として、この脅威アクターは、マルウェアがおかれる可能性が低いと考えられ、また、セキュリティ・ソリューションによるスキャンから除外され易いフォルダを使用している。侵害されたデバイスから盗まれた全てのデータは、攻撃者のサーバに送信されるまで、ローカル・ファイル “C:∕userspublic∕log.log に、暗号化された文字列として保存される。RDStealer による侵害の最終ステージは、2つの DLL ファイルである、Logutil バックドア (bithostw.dll) と、そのローダーである (ncobjapi.dll) をアクティブにすることだ」と述べている。

カスタム Logutil マルウェア

RedClouds キャンペーンでは、リモートの脅威アクターが、感染させたデバイス上でコマンドを実行し、ファイルを操作を可能にするために、Logutil という Gokang ベース のカスタム・バックドアも使用されている。

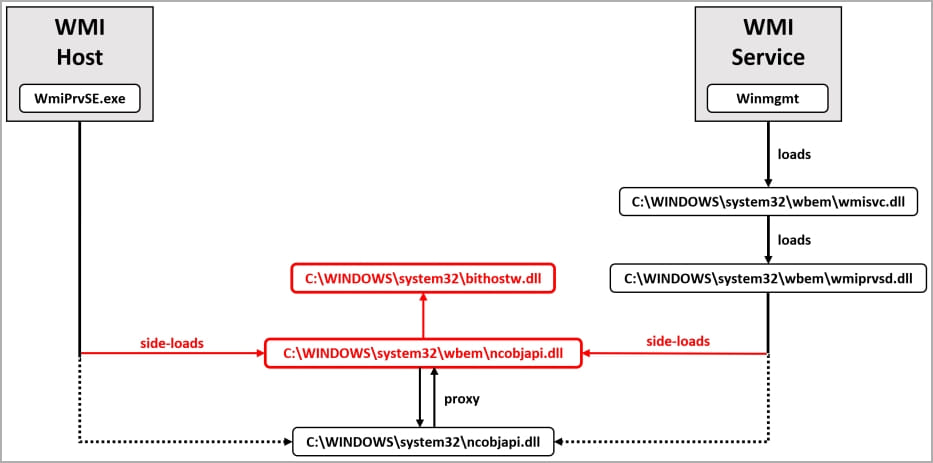

このマルウェアは、パッシブ/アクティブな DLL サイドローディングの欠陥を悪用して、侵入したシステム上で検出されずに起動し、Windows Management Instrumentation (WMI) をアクティベーション・トリガーとして使用する。

BitDefender は、「このインプラントは、システム上で永続性を確立するために極めて効果的である。つまり、WMI サービス (複数の回復アクションで自動的に開始) または、WMI ホストプロセスによるトリガーが可能である。WMI ホスト・プロセス (WmiPrvSE.exe) においては、複数のインスタンスが実行されていることが多く、このプロセスを開始する方法も複数あり、そこにはリモート WMI コールの DCOM インターフェイスも含まれる」と述べている。

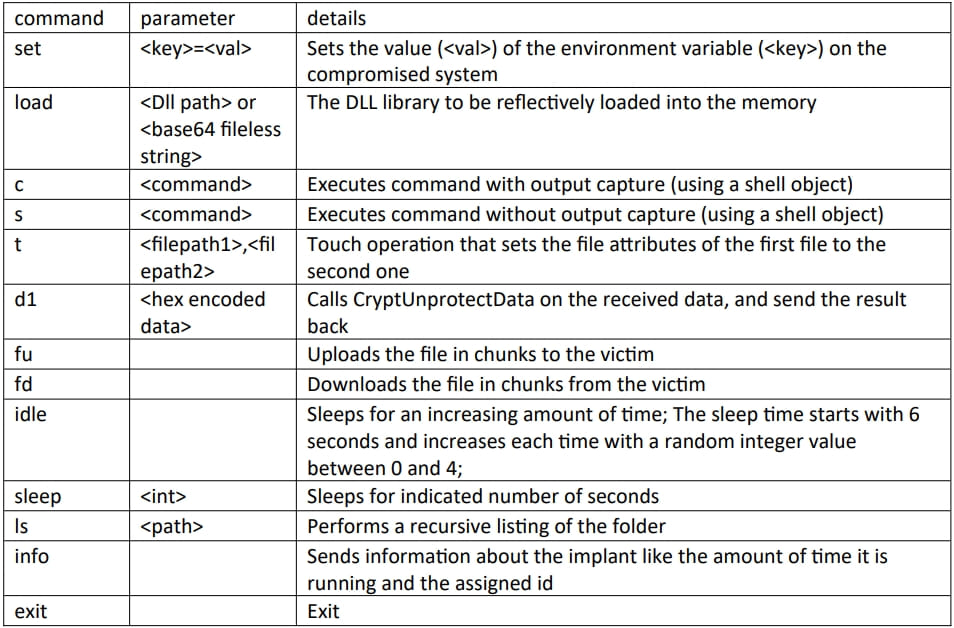

上記の Logutil は、C2 とダイレクトに通信し、以下の表に示される実行コマンドを取得する:

研究者たちは、Logutil の C2 が ESXi/Linux への参照を含んでいることに注目している。この脅威アクターは、すでに Golang の多機能性を利用して、マルチ・プラットフォームのバックドアを作成している可能性が高い。

Bitdefender のレポートには、侵害の指標の完全なリストが共有されているため、防御者は注意すべきである。また、重複するセキュリティ対策を、複数のレイヤで適用することが推奨される。

この RDStealer というマルウェアですが、中国由来だと推定されているようです。最近では、2023/06/15 の「Barracuda ESG がデバイス交換を選択:中国 APT が仕掛けた強力なバックドアとは?」で解説されているように、かなりの技術レベルを持っているようです。こちらは、Mandiant により UNC4841 として追跡されているようであり、RDStealer とは無関係のようです。よろしければ、China + APT で検索も、ご利用ください。

You must be logged in to post a comment.