LastPass users furious after being locked out due to MFA resets

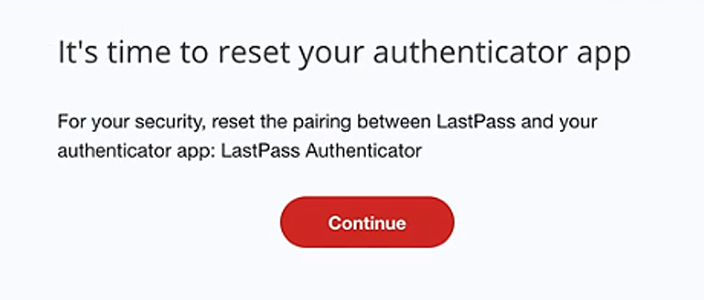

2023/06/24 BleepingComputer — LastPass パスワード・マネージャのユーザーたちが、5月上旬から認証アプリをリセットするよう促されたことで、ログインに重大な問題が発生している。同社による 5月9日の発表は、「セキュリティのアップグレードが予定されているため、ユーザーは LastPass アカウントにログインし、多要素認証の設定をリセットする必要があるかもしれない」というものだった。しかし、それ以降において、数多くのユーザーたちがロックアウトされ、MFA アプリケーション (LastPass Authenticator/Microsoft Authenticator/Google Authenticator など) のリセットに成功しても、LastPass vault にアクセスできなくなっている。

LastPass のサポートに連絡するには、アカウントにログインする必要がありが、MFA 認証機能のリセットを促すプロンプトが表示され、無限ループに陥るため、サポートに問い合わせることが不可能となっている。

ユーザーたちは、LastPass のコミュニティ・サイトで助けを求めている:

- MFA の強制再同期により、LastPass が新しい MFA コードを認識しないため、ログインできなくなっている。

- MFAをリセットした後に、自分の Vault に完全にアクセスできなくなった。MasterPW が機能せず、リセットもできず、リセットのEメールも届かない。ログインできないため、”プレミアム” サポートに連絡することも不可能だ。

- マスター・パスワードの再入力を求められ、MFA を更新するよう強制された。ログインが必要なので、サポート・チケットを開くこともできない。

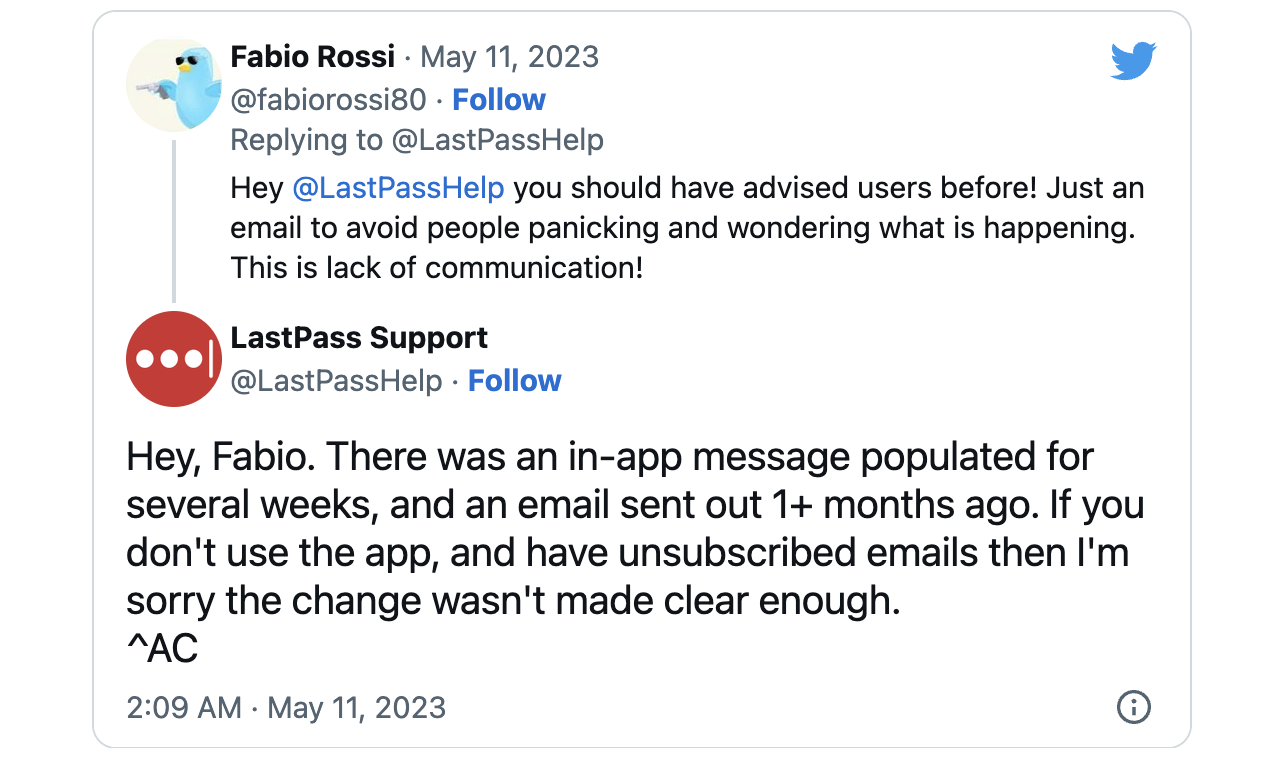

LastPass によると、MFA のリセットは、最初のアナウンスメントの “数週間前” から、アプリ内のメッセージで告知されていたという。

しかし、ユーザーが混乱したことで、今回のセキュリティ・アップグレードについて、LastPass はアドバイザを発表することになった。そして、このアップグレードの意図が、パスワードの反復回数を60万回に増やすことにあると説明している。

同社は、「マスター・パスワードのセキュリティを高めるために、一般よりも強力なパスワード・ベースのキー導出関数 (PBKDF2) を、LastPass は利用している。最も基本的なことだが、PBKDF2 は “パスワード強化アルゴリズム” であり、コンピュータが攻撃を受けた際に、攻撃者による正しいマスター・パスワードの確認を困難にするものだ。強制ログアウト+MFA の再同期イベントは、すべての顧客のパスワードの反復回数を増やすために発生している。つまり、LastPass Vault の暗号化に関係している」とツイートしている。

また、別のアドバイザリでは、LastPass にログインする際に、多要素認証の再登録をユーザーに促しているという。同社は、「モバイル・デバイスで LastPass に再アクセスする前に、ブラウザで LastPass の Web サイトにログインし、MFA アプリケーションを再登録する必要がある。LastPass ブラウザ・エクステンションや、LastPass パスワード・マネージャー・アプリを介した再登録はできない」と説明している。

LastPass と認証アプリ (LastPass Authenticator/Microsoft Authenticator/Google Authenticator) のペアリングをリセットする際の詳細手順は、このサポート・ドキュメントに記載されている。

次回の、LastPass を用いて Web サイト/アプリにログインすると、位置情報を確認するプロンプトが表示される。LastPass を使用した Web サイトやアプリにログインする場合には、認証情報を再び入力し、認証アプリを使用して認証する必要がある。つまり、追加のセキュリティ対策として、位置情報の確認が求められることになる。

同じプロセスの一環として、ユーザーはログイン認証情報を再入力し、認証アプリを使用して再度認証する必要がある。

LastPass の広報担当者は「2022年に発したインシデントの後に、弊社は顧客に対して電子メールおよび製品内メッセージを送信し、認証アプリで MFA シークレットをリセットすることを、予防措置として推奨した。このアドバイザリは、3月上旬に B2C/B2B の顧客に送付されたセキュリティ速報、および、4月上旬に送付された2回目のメール連絡にも含まれている」と BleepingComputer に述べている。

同社は、「しかし、そのための対応が完了していない顧客においては、次回に LastPass にログインする際に、対応をお願いしたい。6月上旬からは、メール通知よりも浸透すると考え、この製品内プロンプトを開始した」と付け加えている。

2022年12月にセキュリティ侵害が発生し、部分的に暗号化された大量の顧客情報とパスワード Vault のデータが、脅威アクターにより盗み出されたと、LastPass は公表している。そして、今回の問題が発生している。

2022年12月の情報漏えいは、2022年8月に発生した別の情報漏えいに起因するものである。最初の情報漏えいで盗み出したデータを悪用する攻撃者が、同社の暗号化された Amazon S3 バケットにアクセスしていたという。

2022年8月の侵害以降において、散々な目にあってしまった LastPass ですが、2023/02/28 の「LastPass のデータ侵害:エンジニアの自宅 PC が企業ストレージへの侵入経路に」で、その原因も分かり、事後の対策に乗り出したということなのでしょう。しかし、ユーザーへの通知が上手くいかずに、ちょっとギクシャクしているようです。よろしければ、2023/04/13 の「LastPass 侵害を再考する:そこから学ぶことがタクサンあるはず」も、ご参照ください。

You must be logged in to post a comment.