Evasive Meduza Stealer Targets 19 Password Managers and 76 Crypto Wallets

2023/07/03 TheHackerNews — CaaS (Crimeware-as-a-Service) エコシステムが収益を上げている、新たな兆候が見つかった。ソフトウェア・ソリューションによる検出を回避し、活発に開発が継続されている Windows ベースの Meduza Stealer を、Uptycs のサイバー・セキュリティ研究者たちが発見したという。Uptycs は、「Meduza ステーラーが持つ唯一の目的は、包括的なデータ窃盗である。ユーザーのブラウジング活動を盗み出し、ブラウザに関連する各種のデータを抽出している。重要なログイン認証情報から、貴重な閲覧の履歴を綿密に記録/管理したブックマークにいたるまで、あらゆるデジタル成果物の安全性を脅かしている。暗号ウォレット・エクステンション/パスワード管理機能、2FA 拡張機能でさえも脆弱である」と述べている。

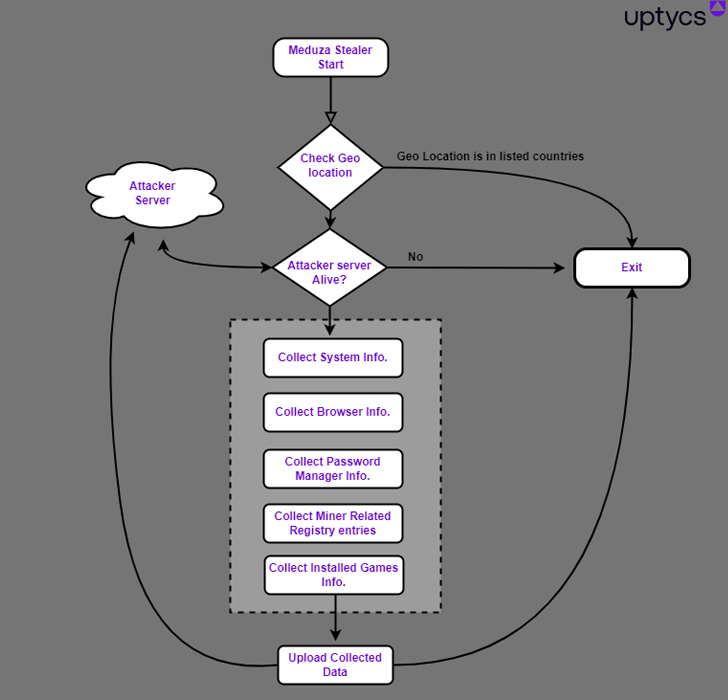

それらの機能は、他と類似しているものであるが、Meduza の場合は難読化の技術を使用していない。その一方で、攻撃者が保持するサーバへの接続が失敗した場合には、侵害したホスト上での実行を速やかに終了するという、狡猾な運用設計を誇っている。

また、被害者の所在地が Commonwealth of Independent States (CIS) とトルクメニスタンの場合は、攻撃者が事前に定義した除外国リストに含まれるため、窃取活動を中止するように設計されている。

Meduza Stealer がデータを収集する対象は、19種類のパスワード・マネージャー/76 種類の暗号ウォレット/95種類の Web ブラウザ/Discord/Steam および、システム・メタデータなどである。それに加えて、マイナー関連の Windows レジストリエントリや、インストールされているゲームのリストを採取していることから、より広範な金銭的な動機が示唆される。

XSS や Exploit.in などのアンダーグラウンド・フォーラムや、専用の Telegram チャンネルにおいて、このマルウェアのサブスクリプション・ライセンスは、$199/月、$399/3カ月、$1,199/生涯という形態で販売されている。そして、このマルウェアにより盗み出された情報は、ユーザーフレンドリーな Web パネルを通じて利用できるようになっている。

研究者たちは、「この機能により、サブスクライバーは、Web ページから盗んだデータを 直接ダウンロードし、また、不要なものは削除したりするなど、不正に入手した情報を、これまでにないレベルでコントロールできる」と述べている。

Meduza Stealer という Crimeware-as-a-Service が見つかったとのことです。そのデータ窃取の対象は、19種類のパスワード・マネージャー/76 種類の暗号ウォレット/95種類の Web ブラウザなどであり、そのサブスクリプション・ライセンスは、$199/月からとなっているようです。これに似たもので、Medusa というものがありましたが、こちらは Mirai ベースのボットネットでした。

You must be logged in to post a comment.