BlackCat ransomware pushes Cobalt Strike via WinSCP search ads

2023/07/01 BleepingComputer — BlackCat ランサムウェア・グループ (別名 ALPHV) は、Windows 用ファイル転送アプリケーション WinSCP の公式 Web サイトを模倣した偽ページに人々を誘い込み、マルウェアを仕込んだインストーラーをプッシュするという、マルバータイズ・キャンペーンを行っている。WinSCP (Windows Secure Copy) とは、SFTP/FTP/S3/SCP クライアントおよび、SSH ファイル転送機能を持つ、人気のフリー・オープンソースのファイル・マネージャでああり、SourceForge だけで毎週 40万もダウンロードされている。

このソフトウェアをおとりに使う BlackCat は、システム管理者/Web 管理者/IT 専門家などのコンピュータにマルウェアを感染させ、貴重な企業ネットワークへのイニシャル・アクセスを狙っている。

これまで知られていなかった、この ALPHV ランサムウェアの感染ベクターは、Google と Bing で偽ページを宣伝する広告キャンペーンを発見した、Trend Micro のアナリストにより発見された。

WinSCP から Cobalt Strike へ

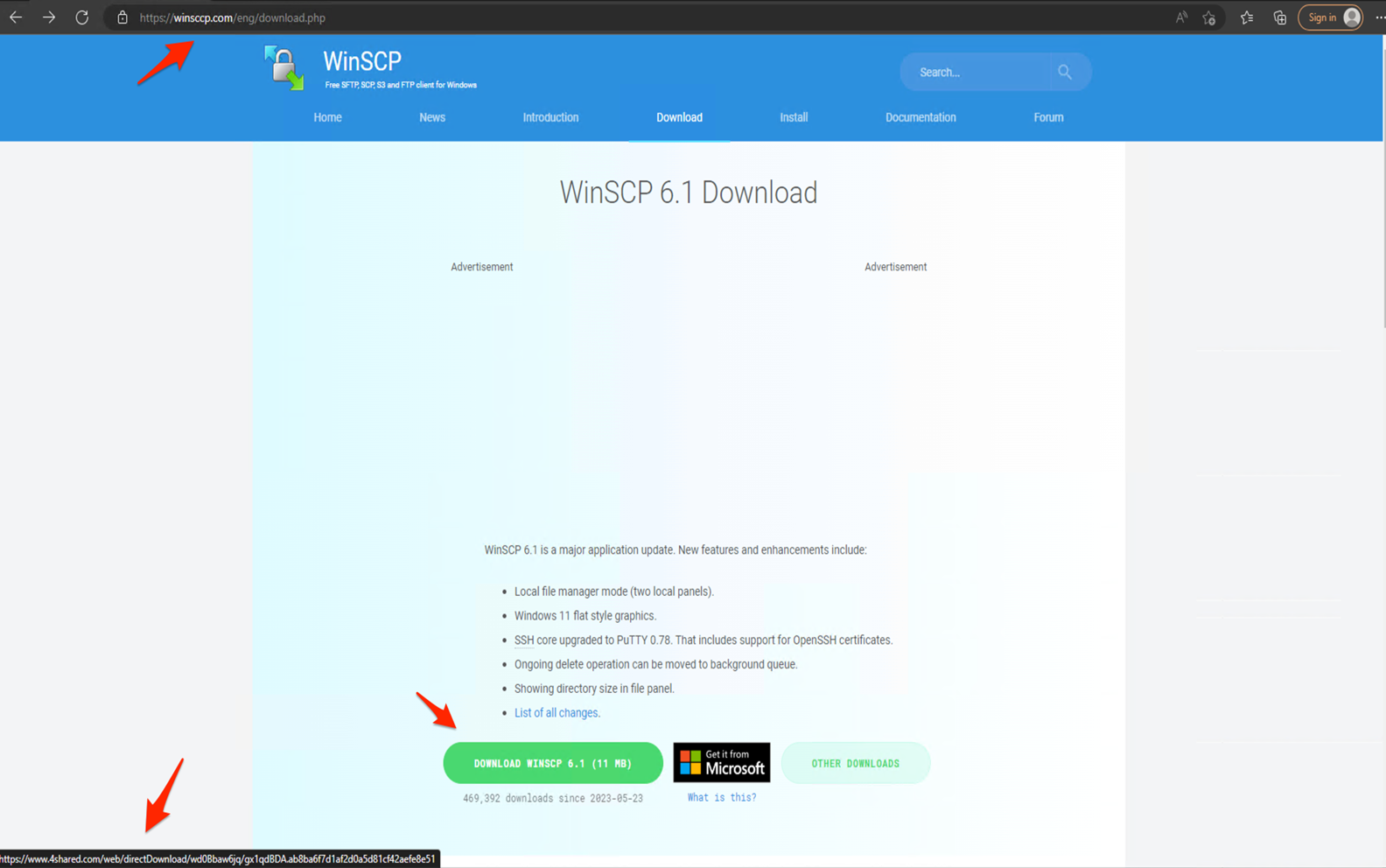

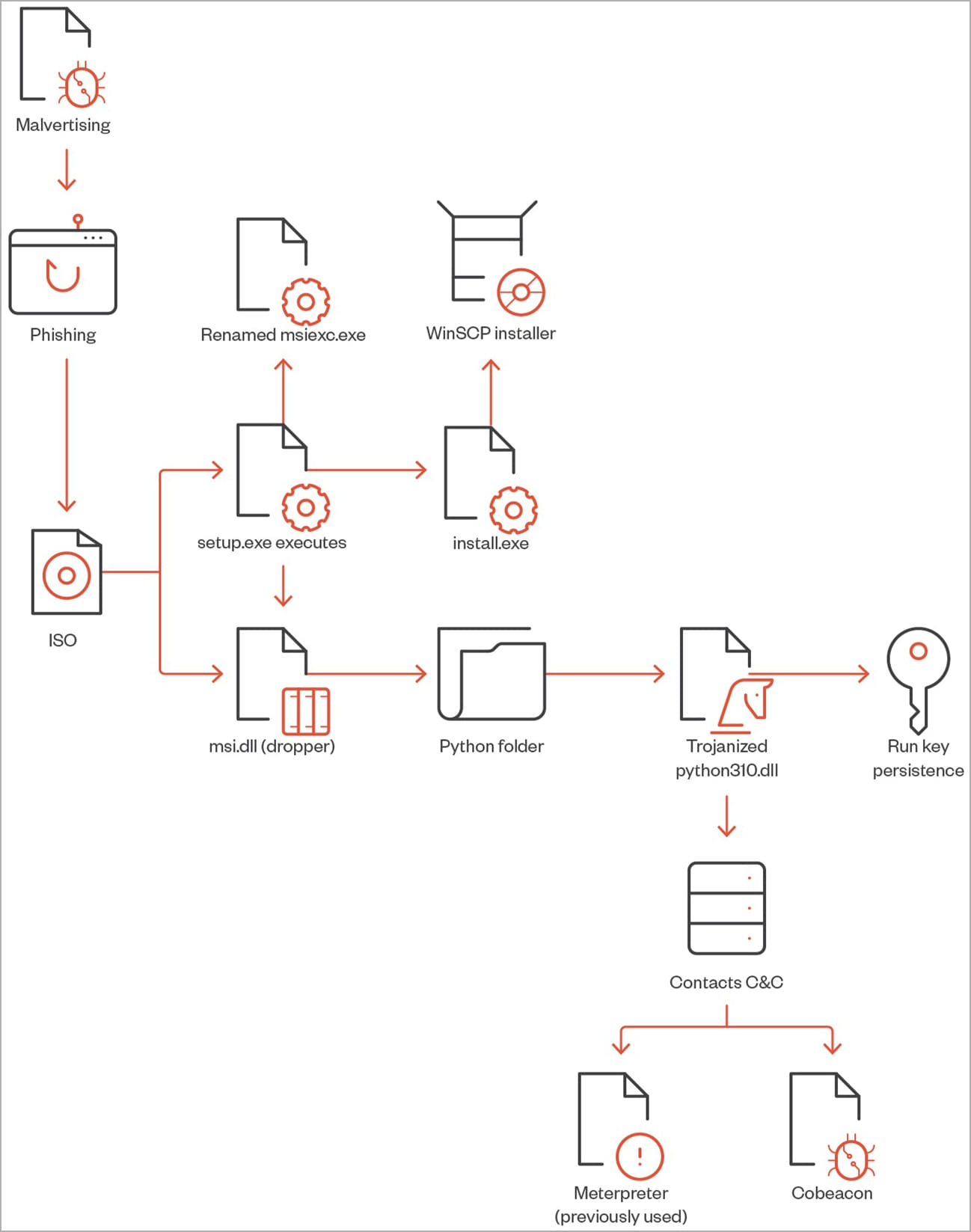

Trend Micro が観測した BlackCat 攻撃は、被害者が Bing や Google で “WinSCP Download” を検索し、安全な WinSCP ダウンロード・サイトの上位にランク付けされた、悪意の検索結果を取得することから始まる。

これらの広告をクリックした被害者は、WinSCP を使用した自動ファイル転送の実行に関する、チュートリアルをホストする Web サイトへと誘導される。

これらのサイトには、悪意のあるものは含まれていないため、Google の悪用防止クローラーによる検出を回避する可能性が高い。そして、ダウンロード・ボタンを備えた WinSCP 公式サイトのクローンへと、訪問者をリダイレクトする。これらのクローンは、winscp[.]com などの、本物の winscp.net ドメインに似たドメイン名を利用している。

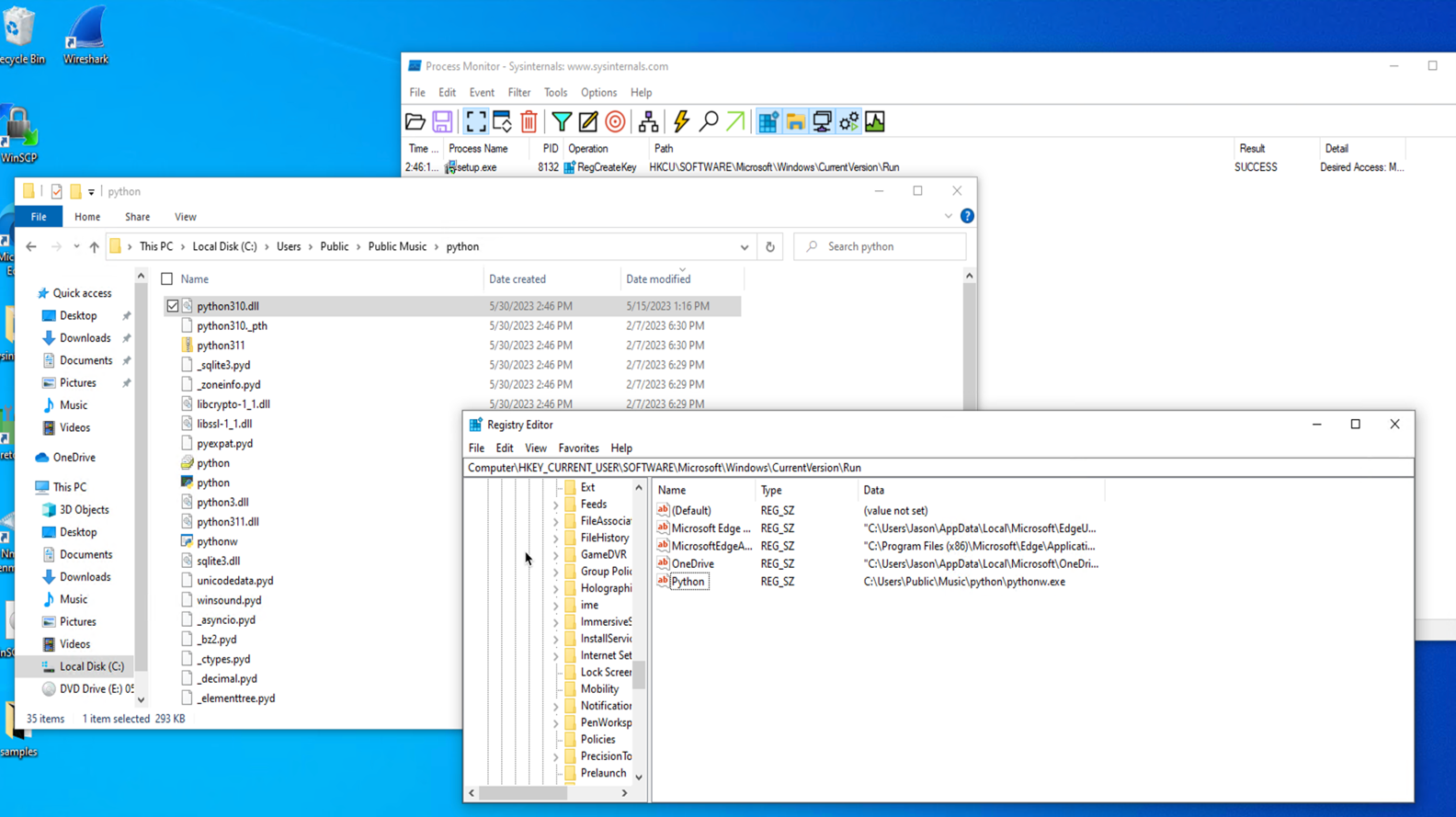

被害者が、悪意のボタンをクリックすると、”setup.exe” と “msi.dll” を含む、ISO ファイルが送られてくる。この setup.exe が実行されると、msi.dll が呼び出され、DLL の RCDATA セクションから Python フォルダが抽出され、WinSCP がマシンにインストールされる。

さらに、このプロセスは、トロイの木馬化された python310.dll をインストールし、”Python” という名前の実行キーと “C:\Users\Public\Music\python\pythonw.exe” という値を作成することで、永続化メカニズムを作成する。

実行ファイルである pythonw.exe は、Command and Control サーバのアドレスに接続する Cobalt Strike ビーコンを含む、難読化された python310.dll をロードする。

ALPHV が使用する他のツール

システム上で Cobalt Strike が実行されている状況では、追加のスクリプト実行や、横展開のためのツール取得などの、侵害を深めるための行為が容易になる。

Trend Miccro のアナリストたちは、ALPHV のオペレータが、その後のフェーズで以下のツールを使用していることに気づいた:

- AdFind:Active Directory (AD) 情報の取得に使用されるコマンドライン・ツール。

- PowerShell:ユーザーデータの収集、ZIPファイルの抽出、スクリプトの実行に使用される。

- AccessChk64:ユーザーとグループのパーミッション偵察に使用されるコマンドライン・ツール。

- Findstr: XML ファイル内のパスワード検索に使用されるコマンドライン・ツール。

- PowerView: AD の偵察と列挙に使用される PowerSploit スクリプト。

- LaZagne:パスワード回復ツールの実行と、Veeam 認証情報の取得に使用される Python スクリプト。

- PsExec/BitsAdmin/Curl:横方向の移動に使用される。

- AnyDesk:永続性の維持に悪用される正規のリモート管理ツール。

- KillAV BAT スクリプト:アンチウイルスおよびアンチマルウェア・プログラムを無効化またはバイパスに使用される。

- PuTTY Secure Copy クライアント:侵入したシステムから収集した情報を流出させるために使用される。

上記のツールに加え、ALPHV は SpyBoy “Terminator” も使用していた。この SpyBoy “Terminator”は、脅威アクターがロシア語圏のハッキング・フォーラムで $3,000 の価格で販売している、EDR およびアンチウイルス用の無効化ツールである。

CrowdStrike の最新調査では、「”Terminator” は “bring your own vulnerable driver” (BYOVD) メカニズムを用いてシステム上の特権をエスカレートさせ、それらを無効化することで、いくつかの Windows セキュリティ・ツールをバイパスできることが確認されている」と指摘されている。

Trend Micro によると、確認された ALPHV ランサムウェア感染と、上記の TTP をリンクさせたという。また、調査された C2 ドメインの1つに、Clop ランサムウェア・ファイルが見つかったことから、脅威アクターは複数のランサムウェアの運用に関与している可能性があるという。

WinSCP (Windows Secure Copy) ですが、Wikipedia には「WinSCP の 開発は 2000 年 3 月頃に開始され、現在も開発が続けられている。 元々は、その当時に作者が在籍していたプラハの経済大学により主催されていた。 2003年7月16日以降には、GNU GPL に基づいたライセンスが付与されている。SourceForge と GitHub でホストされている」と記されています。よろしければ、ALPHV + Blackcat で検索も、ご利用ください。

You must be logged in to post a comment.