RedEnergy Stealer-as-a-Ransomware Threat Targeting Energy and Telecom Sectors

2023/07/05 TheHackerNews — RedEnergy と名付けられた高度なランサムウェアの脅威が、ブラジルとフィリピンの公共/電力/石油/ガス/テレコム/機械などの部門を標的として、LinkedIn のページを介した野放し状態での攻撃を行っていることが発見された。Zscaler の研究者である Shatak Jain と Gurkirat Singh は、「このマルウェアは各種のブラウザから情報を盗み出す能力を持ち、機密データの流出を可能にすると同時に、ランサムウェア活動を実行するための、さまざまなモジュールを組み込んでいる」と、最近の分析結果を説明している。研究者たちは、被害者に最大限の損害を与えることを目的として、データ窃盗と暗号化を組み合わせていると指摘している。

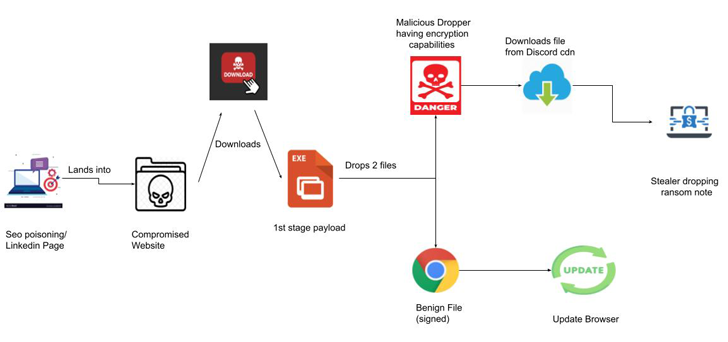

多段階攻撃の出発点は、Web ブラウザのアップデートを装ってユーザーを騙して、JavaScript ベースのマルウェアをダウンロードさせる FakeUpdates (別名SocGholish) キャンペーンである。

このキャンペーンの斬新なところは、LinkedIn の評判の良いページを使って被害者を狙い、Web サイトの URL をクリックしたユーザーを、偽のランディング・ページへとリダイレクトさせる点にある。そして、悪意のアイコン (Google Chrome/Microsoft Edge/Mozilla Firefox/Opera) をクリックさせ、Web ブラウザをアップデートするよう促すことで、悪意の実行ファイルをダウンロードさせる。

侵入に成功した後に、この悪意のバイナリは許可を設定し、実際のブラウザのアップデートを実行し、機密情報を密かに採取する。さらに、盗み出したファイルを暗号化するためのスティーラーがドロップされることで、潜在的なデータの損失/暴露および、貴重なデータの売却の危険に、被害者はさらされることになる。

Zscaler は、FTP 接続を介して不審なやり取りが行われていることを発見し、行為者の管理するインフラへ向けて、貴重なデータが流出している可能性があると述べている。

最終的な段階において、RedEnergy のランサムウェア・コンポーネントは、ユーザー・データの暗号化を進め、暗号化された各ファイルに拡張子 “.FACKOFF!” を付けていく。

被害者に対しては、ファイルへのアクセスを取り戻すために、メモに記載されている暗号通貨 ウォレットに 0.005 BTC (約 $151) を支払うよう指示される。RedEnergy における情報窃取とランサムウェアの機能は、サイバー犯罪の進化を象徴している。

さらに言うなら、Venom RAT や Anarchy Panel RAT のようなリモートアクセス型トロイの木馬に、ランサムウェア・モジュールが搭載し、さまざまなファイル拡張子を暗号化バリアでロックするという、ランサムウェアであり RAT であるという、新たな脅威カテゴリの出現に続く、新たな展開でもある。

研究者たちは、「個人や組織が Web サイトに対して、特に LinkedIn のプロフィールからリンクされている Web サイトにアクセスする際には、最大限の注意を払うことが極めて重要である。このような悪意のキャンペーンから身を守るためには、ブラウザ・アップデートの信憑性を確認し、予期せぬファイルのダウンロードに対して、警戒することが最も重要である」と述べている。

先日の 2023/07/04 には、「世界中の銀行の顧客が標的:メキシコの Neo_Net が eCrime キャンペーンを実施」という記事がポストされていました。つい この間まで、サーバー攻撃の被害者は、欧米の組織というのが定番でしたが、攻撃者も被害者も、もの凄いスピードでグローバル化しています。そんなことを感じさせてくれる記事です。

You must be logged in to post a comment.