Banking Sector Targeted in Open-Source Software Supply Chain Attacks

2023/07/24 TheHackerNews — 銀行業界を初めて標的とする、オープンソース・ソフトウェアのサプライチェーン攻撃が、サイバー・セキュリティの研究者たちにより発見された。Checkmarx は先週に公開したレポートで、「これらの攻撃では、被害者である銀行の Web 資産に悪意の機能を追加することで、特定のコンポーネントを標的にするといった、高度なテクニックが使用されている」と述べている。

Checkmarx は、「この攻撃者は、LinkedIn の偽のプロフィールを作成し、ターゲットごとにカスタマイズした C2 (Command-and-Control) センターで信頼を得るなどの戦術を採用し、不正な活動のために合法的なサービスを悪用している」と説明している。

ただし、今回の攻撃で悪用された npm パッケージは、報告が行われた後に削除されており、パッケージ名は公表されていない。

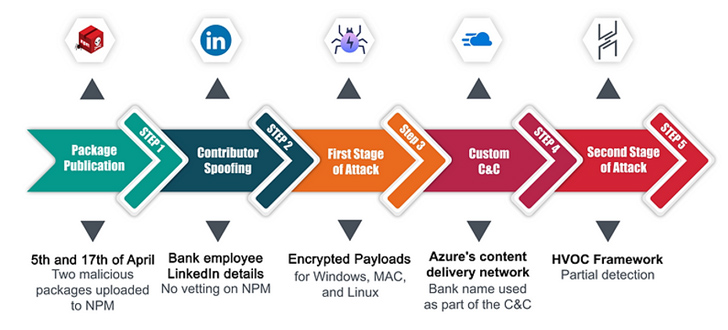

2023年4月上旬に発生した攻撃では、このマルウェアの開発者は、標的とする銀行の従業員を装い、いくつかのパッケージを npm レジストリにアップロードしたとされる。このモジュールには、感染シーケンスを起動するためのプリインストール・スクリプトが付属していた。そして脅威アクターは、従業員を装うために、偽の LinkedIn ページを作成していた。

スクリプトが起動すると、ホスト OS (Windows/Linux/macOS) の判別が行われ、対象となる銀行名を組み込んだ Azure のサブドメインを用いている、リモート・サーバからセカンド・ステージのマルウェアがダウンロードされる。

Checkmarx の研究者たちは、「攻撃者は、Azure の CDN サブドメインを巧みに利用することで、セカンド・ステージのペイロードを配信していた。それは、Azure が正規のサービスであり、従来の拒否リストをすり抜けることが可能であり、きわめて巧妙な手口だ」と述べている。

この侵入に使用されたセカンド・ステージのペイロードは、オープンソースの C2 フレームワークである Havoc であり、Cobalt Strike/Sliver/Brute Ratel に対する検出を回避しようとする、脅威アクターたちの注目を集めているものだ。

2023年2月に発見された、別の銀行を標的とした攻撃では、脅威アクターは npm に悪意のパッケージをアップロードしていた。

このパッケージは、標的とする銀行の Web サイトに紛れ込み、活動が開始されるまで休眠状態を維持するよう、綿密に設計されていた。具体的には、ログイン・データを密かに傍受し、攻撃者が管理するインフラに流出させるように設定されていた。

Checkmarx は、「サプライチェーンのセキュリティは、開発の初期段階からエンドユーザーへの配布にいたるまでの、ソフトウェアの作成/配布の全プロセスの保護を中心に展開される」と述べている。

Group-IB の対ロシア部門である F.A.C.C.T. は、「悪意のオープンソース・パッケージがパイプラインに入り込むと、本質的な侵害が即座に成立し、その後の対策が効かなくなるため、被害が確定すると言える」と指摘する。

同社は、ロシア語を話すサイバー犯罪グループ RedCurl が、2022年11月と2023年5月にロシアの大手銀行とオーストラリアの企業に侵入し、高度なフィッシング・キャンペーンを展開し、企業の機密情報と従業員情報を窃取したとしている。

さらに F.A.C.C.T. は、「これまでの4年半の間に Red Curl は、英国/ドイツ/カナダ/ノルウェー/ウクライナ/オーストラリアなどの企業に対して、少なくとも 34回の攻撃を行っている。また、攻撃の半数以上である 20件が、ロシアに対するものだった。サイバー・スパイの被害者の中には、建設/金融/コンサルティング会社/小売業者/銀行/保険/法律団体などが含まれている」と述べている。

その一方で金融分野においても、銀行が採用している本人確認や詐欺防止のシステムを、drIBAN と呼ばれる Web インジェクト・ツールキットで回避する方法が用いられ、被害者のコンピューターから不正な取引を実行するという攻撃を受けている。

Cleafy の研究者である Federico Valentini と Alessandro Strino は、2023年7月18日に発表した分析で、「drIBAN の中核機能は ATS (Automatic Transfer System) エンジンである。ATS は Web インジェクションの一種であり、ユーザーが実行する合法的な送金を on-the-fly で変更し、脅威アクターやアフィリエイトが管理する悪意の銀行口座へと送金する」と指摘している。

今回、Checkmarx が発見した、金融を標的とする OSS サプライチェーン攻撃では、Azure の CDN サブドメインを利用して、セカンド・ステージのペイロード Havoc がダウンドーロされていたとのことです。すべてのトリガーをなる悪意の npm パッケージは、すでに削除されているようですが、それ自体のダウンロード状況については、Checkmarx のレポートにも明記されていませんでした。また、2022年11月と2023年5月には、ロシア語を話すサイバー犯罪グループ RedCurl が、銀行を標的とする同種の攻撃を行っていたとのことです。

You must be logged in to post a comment.