Chrome malware Rilide targets enterprise users via PowerPoint guides

2023/08/03 BleepingComputer — Rilide Stealer という悪意の Chrome エクステンションが、暗号ユーザーや企業従業員を標的とした新たなキャンペーンにおいて、認証情報や暗号ウォレットの窃取に使用されている。Rilide は、Chrome/Edge/Brave/Opera などの Chromium ベースのブラウザ用の悪意のブラウザ・エクステンションであり、Trustwave SpiderLabs が 2023年4月に発見したものだ。Rilide は正規の Google Drive エクステンションを装いブラウザをハイジャックし、すべてのユーザー活動を監視し、メール・アカウントの認証情報や暗号通貨資産などの情報を盗み出すという。

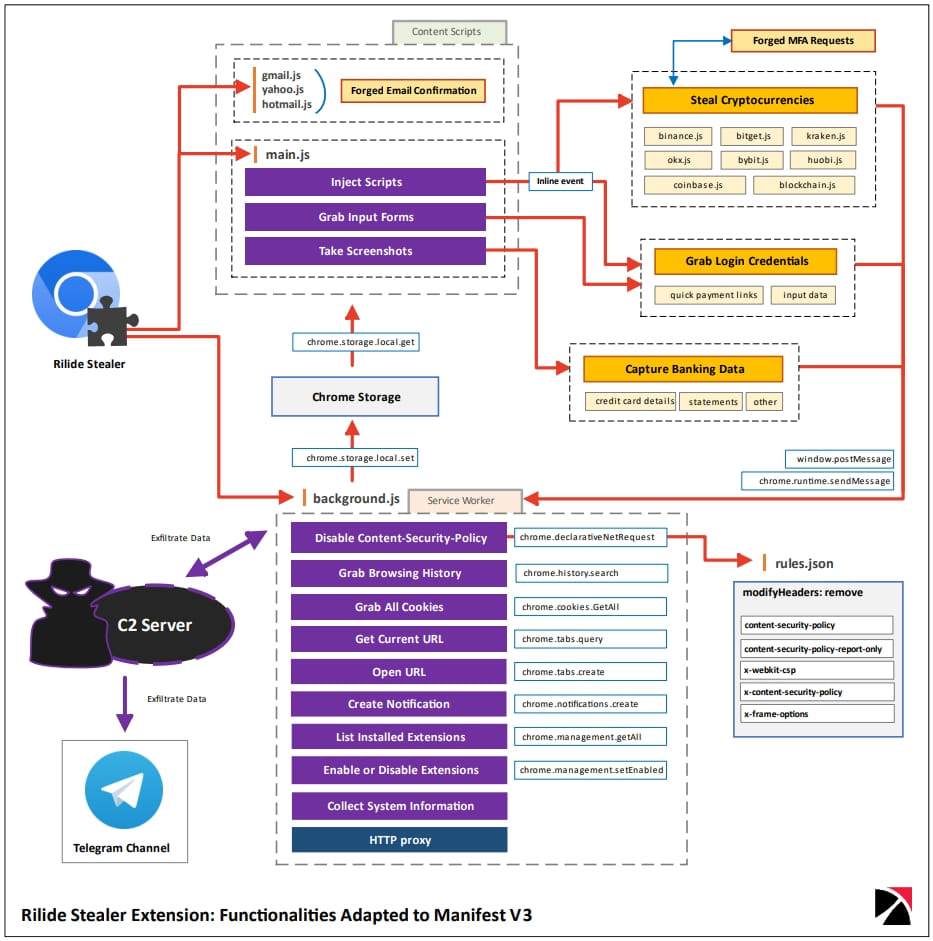

Trustwave Spiderlabs は、Chrome Extension Manifest V3 をサポートするようになった、最新の Rilide を発見した。このマルウェアは、Google の新しいエクステンション仕様で導入された制限を突破し、コードの難読化を追加することで検出の回避を可能にする。

さらに Rilide は、銀行口座も標的とするようになり、あらかじめ決められたスパンでスクリーンショットをキャプチャした後に、Telegram チャンネルを介して C2 サーバへと盗み出したデータを流出させる。

Palo Alto のエクステンションになりすます

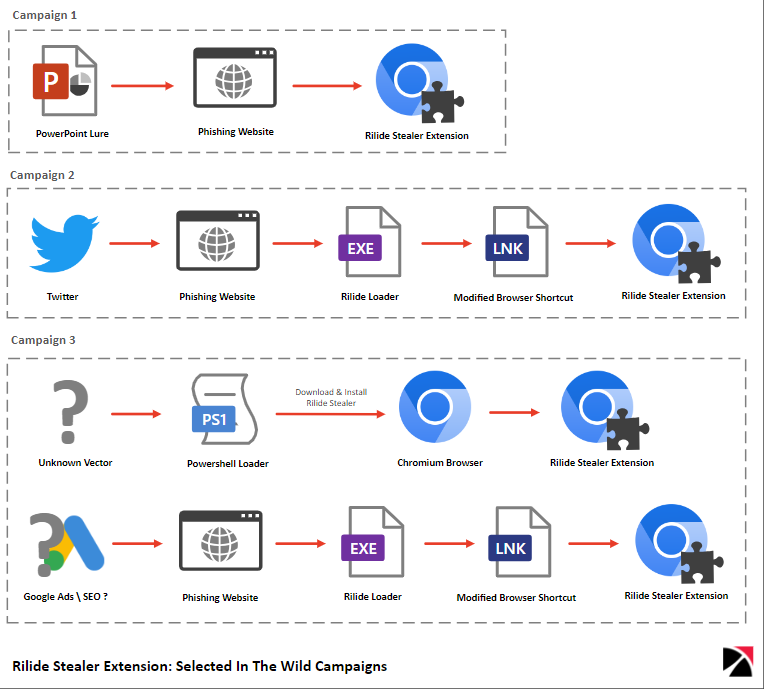

Trustwave の報告によると、Rilide はハッカー・フォーラムで販売されるコモディティ・マルウェアであり、現在進行中の複数のキャンペーンで、異なる脅威アクターにより拡散されている可能性が高いという。

あるキャンペーンでは、複数の銀行/決済プロバイダー/メールサービス・プロバイダー/暗号交換プラットフォーム/VPN/クラウドサービス・プロバイダーなどを標的として、主に豪州と英国のユーザーを中心に、インジェクション・スクリプトが使用されている。

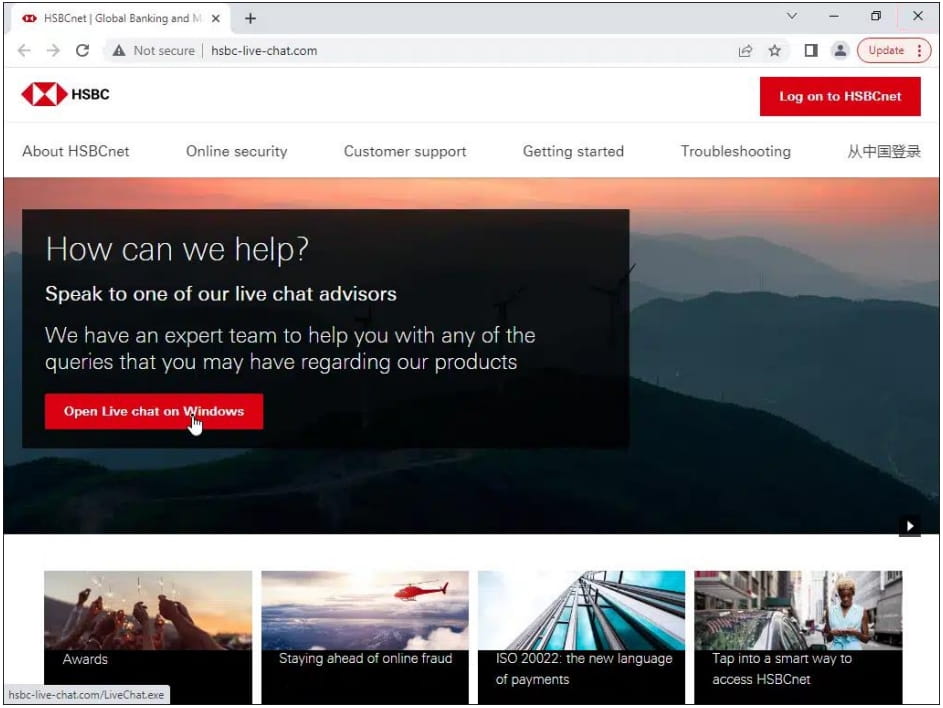

アナリストたちは、1,500を超えるフィッシング・ページを発見した。それらのフィッシング・ページでは typosquatting ドメインが使用され、また、信頼できる検索エンジンでの SEO ポイズニングにより拡散され、被害者を騙してフィッシング・フォームに口座情報を入力させるという、銀行やサービス・プロバイダーになりすましている。

(Source: Trustwave)

他にも、Palo Alto の GlobalProtect アプリなどの、VPN やファイアウォール・アプリを宣伝していると思われるフィッシング・メールを介して、ユーザーが感染するケースもあるという。

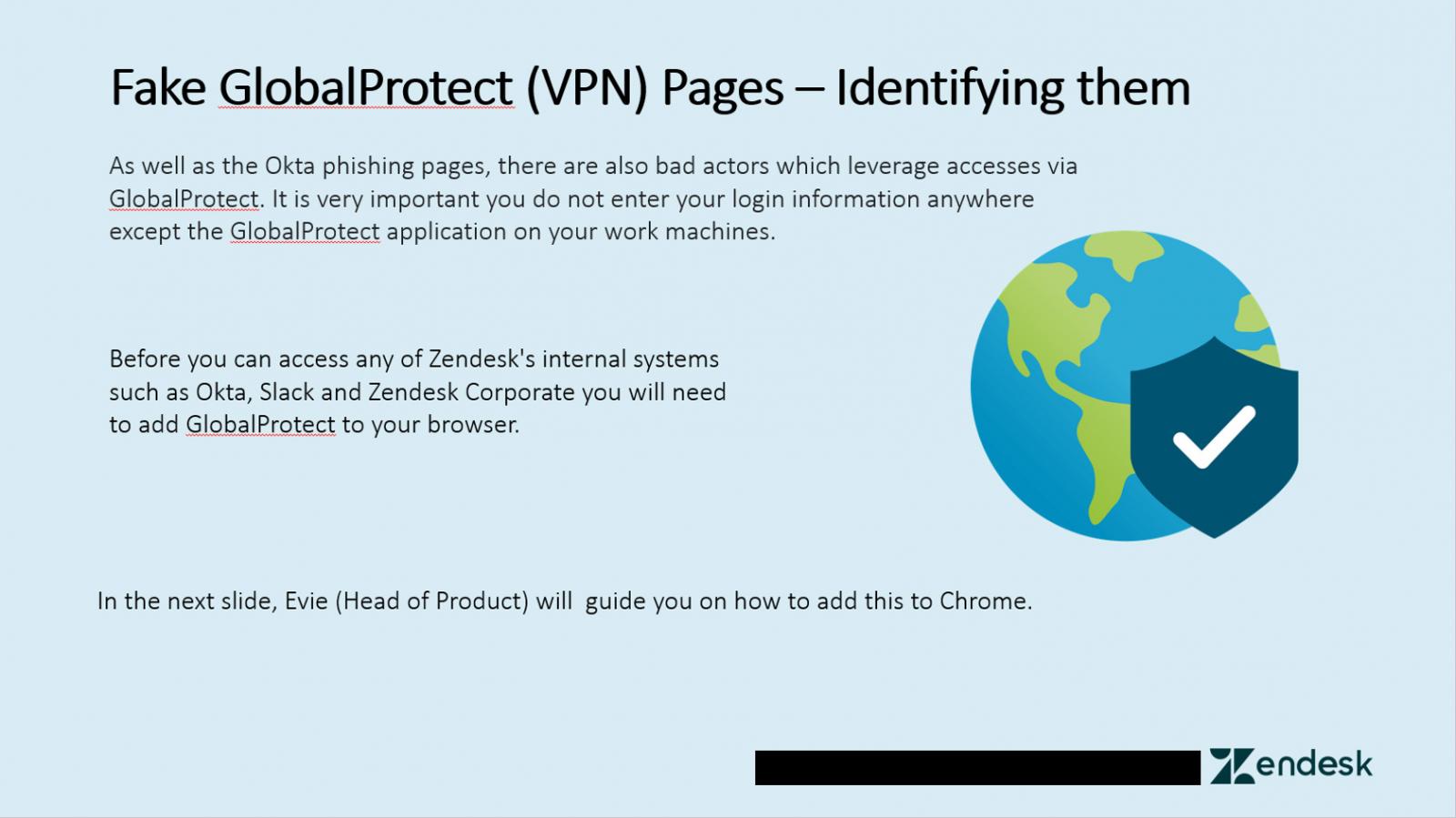

Trustwave は、このキャンペーンが、ZenDesk の従業員をターゲットにした PowerPoint ファイルで、巧妙なセキュリティ警告を装いユーザーを誘導し、エクステンションをインストールさせているのを発見した。

この PowerPoint ファイルには、脅威アクターがマルウェアを配布するために GlobalProtect になりすましていることを警告するスライドが含まれており、ユーザーはガイドの手順に従って正しいソフトウェアをインストールする必要があるという手順が提示されている。

しかし、これは実際にはソーシャル・エンジニアリングの手口であり、標的となったユーザーに悪意の Rilide エクステンションをインストールさせようとするものだ。

(Source: Trustwave)

さらに Trustwave は、Twitter 上で展開され、ターゲットを偽の P2E (Play To Earn) ブロックチェーン・ゲームのフィッシング・サイトに誘導するという、キャンペーンを発見した。これらのサイトを介して脅威アクターは、ターゲットにゲームではなく Rilide エクステンションをインストールさせることで、暗号通貨ウォレットを盗み出していた。

配布キャンペーンの形態にかかわらず、このエクステンションがインストールされると、攻撃者のサーバとの通信が行われ、以下のコマンドのいずれかば受信される:

- extension: – インストールされているエクステンションのリスト上で、任意のエクステンションを有効化/無効化する。

- Info:システムとブラウザのコンフィグレーション情報を取得して C2 サーバに送信する。

- Push: 指定したメッセージ/タイトル/アイコンなどの通知を作成する。それらの通知をクリックすると、C2 サーバの URL の新しいタブが開かれる。

- Cookies:そべてのブラウザの Cookie を取得して C2 サーバに送信する。

- Screenshot:その時点のウィンドウの、アクティブなタブの可視領域をキャプチャする。

- url:指定された URL で新しいタブを作成する。

- current_url:アクティブなタブの URL を取得する。

- History:過去 30日間の閲覧履歴を取得する。

- Injects:特定の URL に適用するためのインジェクション・コードを取得する。

- Settings:プロキシ/グラバー/テレグラムなどの設定を取得する。

- Proxy:プロキシを有効化/無効化する。脅威アクターは CursedChrome ツールのプロキシ実装を使用し、ターゲットとして認証された Web を閲覧できるようにする。

- screenshot_rules:指定したインターバルでスクリーンショットを取得する、モジュールのルール・リストを更新する。

Manifest V3 のバイパス

Google Manifest V2 は 2023年1月以降において機能停止され、古いエクステンションは機能しなくなるため、Rilide の Manifest V3 への適応は、その悪用を成功させるために不可欠となる。

Manifest V3 は、ユーザーのネットワーク・リクエストへのエクステンションからのアクセスを制限し、リモートソースからのコードのロードを防ぎ、すべてのネットワーク・リクエストの修正をエクステンションからブラウザに移動する。

それにより、リモートでホストされた JS スクリプトのインジェクションに依存している Rilide は影響を受けるため、その開発者は Google の要件を回避するために公開されている、テクニックを組み合わせて実装する必要があった。

Trustwave のアナリストたちは、新しいバージョンは悪意の JavaScript を実行するためにインライン・イベントを使用し、CSP (Content Security Policy) により設置された XSS 防止メカニズムを回避するために、Declarative Net Requests API を悪用していると報告している。

Rilide は、Manifest V3 ポリシーが厳格に適用される Chrome ストアを介して配布されていないため、開発者はリモートでホストされたコードを実行するための、回避策を実装できるという。

ハッカーたちの人気を集めている

Trustwave の研究者たちは、Rilide に複数のドロッパーが使用されていることを確認している。つまり、このマルウェアはサイバー犯罪者に対して $5,000 で販売されているが、それぞれのサイバー犯罪者は、独自の配布方法を考案する必要があることが示されている。

さらに、アンダーグラウンド・フォーラムでは、本物の Rilide のソースコードのリークが複数あり、多くのハッカーにマルウェアのソースコードが公開されている。このようなことが、野放し状態の Rilide に多様性を与え、Rilide キャンペーンのマッピングや追跡を困難にしている。Rilide は、開発者による改良が続けられているため、野放し状態での活動が衰えることはないだろう。

かなりパワフルな Rilide ですね。これだけの機能を実装して、Manifest V3 をバイパスし、$5,000 で 販売されるのなら、たくさんの脅威アクターたちが群がるのも納得できます。また、すでにソースコードのリークも始まっているようなので、さまざまな亜種が登場することでしょう。Rilide を用いる攻撃の手口が、あまりにも多様化しているので、これといった対策も考えられないのだろうと思われます。まずは、文中で紹介されている Google Drive/PowerPoint ルアーに気をつけるべきですが、すぐに別の手口が登場すると予測されます。

You must be logged in to post a comment.