WinRAR Security Flaw Exploited in Zero-Day Attacks to Target Traders

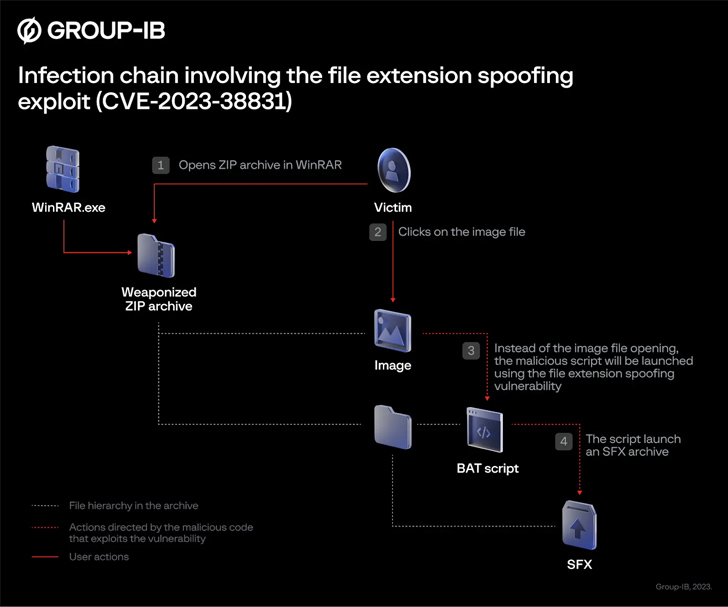

2023/08/24 TheHackerNews — 先日にパッチが適用された WinRAR の脆弱性が、2023年4月以降においてゼロデイとして悪用されていることが、Group-IB の新たな調査結果により判明した。この脆弱性 CVE-2023-38831 の悪用に成功した脅威アクターは、ファイル拡張子を詐称し、無害に見えるイメージ・ファイルやテキスト・ファイルを装うアーカイブに、悪意のスクリプトを仕込んで起動することが可能になる。ただし、この脆弱性は、2023年8月2日にリリースされたバージョン 6.23 で、CVE-2023-40477 とともに対処されている。

シンガポールに拠点を置く Group-IB が、2023年7月に発見した攻撃では、Forex Station などの取引関連フォーラムを介して配布された、特別に細工された ZIP/RAR アーカイブ・ファイルが、DarkMe/GuLoader/Remcos RAT などのマルウェア・ファミリーを配信するために使用されていた。

Group-IB の Malware Analyst である Andrey Polovinkin は、「標的デバイスを感染させたサイバー犯罪者たちは、ブローカーの口座から資金を引き出す。このキャンペーンの一環として、130人ものトレーダーのデバイスが危険にさらされている。この活動から生じた被害者の総数や金銭的損失については、現在のところ明らかになっていない」と述べている。

このブービートラップが仕掛けられたアーカイブ・ファイルは、問題のイメージ・ファイルと同名のフォルダを含むように作成される。

その結果として、被害者がイメージをクリックすると、フォルダ内に存在するバッチ・スクリプトが実行され、次のステージへと移行していく。続いて、追加ファイルを抽出して起動するように設計された、SFX CAB アーカイブが起動される。それと同時に、このスクリプトは、疑いを持たれないように、おとりイメージも読み込む。

Polovinkin は、「脆弱性 CVE-2023-38831 は、ZIPアーカイブのファイルを開く際の、処理エラーに起因している。そして、兵器化された ZIP アーカイブは、少なくとも8件の人気の取引フォーラムで配布されているため、被害者の地理的な位置は広大であり、また、この攻撃は特定の国や業界をターゲットにしていない」と、The Hacker News に語っている。

この WinRAR の脆弱性を悪用する脅威アクターについては、現時点では何も判っていない。 とはいえ、この攻撃で配信されている DarkMe は、EvilNum グループが関与する、Visual Basic のトロイの木馬である。このマルウェアは、欧州のオンライン ・ギャンブルおよび取引サービスをターゲットとした、DarkCasino というコードネーム のフィッシング・キャンペーンで使用されたと、2022年9月に NSFOCUS が文書化している。

また、マルウェア GuLoader (別名 CloudEye) も、この方法で配信され、その後にリモート・サーバから Remcos RAT を取得するという機能を持っている。

Polovinkin は、「最近の、脆弱性 CVE-2023-38831 悪用の事例は、ソフトウェアの欠陥に関連する絶え間のないリスクを思い起こさせる。脅威アクターたちは、きわめて機知に富んでおり、脆弱性を発見して悪用するための新しい方法を、常に見つけ出している」と締め括っている。

WinRAR の脆弱性 CVE-2023-38831 ですが、第一報は 2023/08/23 の「WinRAR のゼロデイ CVE-2023-38831 の悪用:世界中のトレーダーが狙われている」です。また、2023/08/18 には、「WinRAR の脆弱性 CVE-2023-40477 が FIX:RAR アーカイブを開くことでコマンド実行が可能に」という記事もポストされています。よろしければ、WinRAR で検索も、ご利用ください。

You must be logged in to post a comment.