Experts Uncover How Cybercriminals Could Exploit Microsoft Entra ID for Elevated Privilege

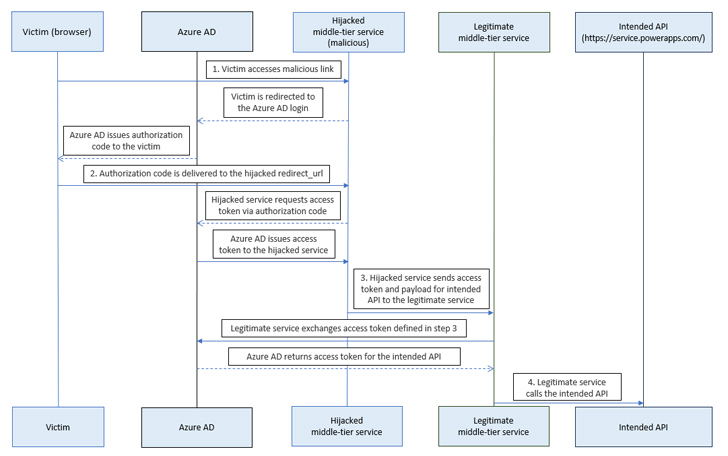

2023/08/28 TheHackerNews — Microsoft Entra ID (旧 Azure Active Directory) アプリケーションに関連する問題として、放棄された返信 URL の悪用により特権昇格が生じるケースがあることを、サイバー・セキュリティ研究者たちが発見した。Secureworks の CTU (Counter Threat Unit) は、「この放棄された URL の悪用に成功した攻撃者は、認証コードを自分自身にリダイレクトし、不正に入手した認証コードをアクセストークンと交換できる。その後に攻撃者は、中間層のサービスを介して Power Platform API を呼び出し、昇格した権限を取得する」と、先週に発表したテクニカル・レポートの中で述べている。

この問題は、2023年4月5日の Microsoft への開示の翌日に、同社がリリースした更新プログラムにより対処されている。Secureworks は、放棄された返信 URL のスキャンに利用できるオープンソース・ツールも公開している。

Redirect URI とも呼ばれる Reply URL は、アプリが正常に認証され、認証コードまたはアクセス・トークンが付与された後に、認証サーバからユーザーに送信されるロケーションを指すものだ。

Microsoft は、「認証サーバーはコードまたはトークンを Redirect URI に送信するため、アプリの登録プロセスの一環として、正しい場所を登録することが重要となる」と指摘している。

Secureworks CTU によると、Azure Traffic Manager プロファイルに関連付けられた Dynamics Data Integration アプリの返信 URL が放置されていることが確認され、中間層サービスを介して Power Platform API を呼び出して、環境設定を改ざんすることが可能になったという。

仮想的な攻撃シナリオでは、この問題を悪用して既存サービス・プリンシパルのシステム管理者ロールを取得することで、環境を削除するリクエストの送信や、Azure AD Graph API を悪用したターゲット情報の収集などを行い、後続のアクティビティを実行することなどが可能だったという。

ただし、このシナリオは、被害者が悪意のリンクをクリックし、その結果として、ログ記録時に Microsoft Entra ID により発行された認証コードが、脅威アクターによりハイジャックされたリダイレクト URL に配信されというものだ。

先日には Kroll が、DocuSign をテーマにした特別に細工された URL を広め、潜在的な被害者を悪意のサイトにリダイレクトするという、オープン・リダイレクトを悪用したフィッシング・キャンペーンの増加を明らかにしていた。

Kroll の George Glass は、「信頼できる Web サイトを利用した、偽装 URL を作成する脅威アクターは、より簡単にユーザーを騙して、悪意のリンクをクリックさせることが可能だ。その結果として、ログイン情報/クレジットカード情報などの機密情報を盗むために設計された、悪意のサイトへと被害者はリダイレクトされる」と述べていた。

放棄された返信 URL の悪用により、Entra ID (旧 Azure AD) で特権昇格が生じるケースがあるとのことです。ただし、このシナリオでは、悪意のリンクのクリックが必要とのことですが、オープン・リダイレクトを悪用するフィッシング・キャンペーンも増加しているようです。また、それを容易にする、多様なフィッシング・キットも、数多く提供されている点も気になります。よろしければ、Phishing で検索も、ご利用ください。

You must be logged in to post a comment.