Microsoft Warns of Cyber Attacks Attempting to Breach Cloud via SQL Server Instance

2023/10/04 TheHackerNews — SQL Server インスタンスを通じてクラウド環境に横移動しようとした攻撃者が、そのオペレーションに失敗したという新たなキャンペーンについて、Microsoft が詳述している。10月3日 (火) のレポートで、同社のセキュリティ研究者である Sunders Bruskin/Hagai Ran Kestenberg/Fady Nasereldeen は、「攻撃者は当初、ターゲットの環境内のアプリケーションに存在する SQL インジェクションの脆弱性を悪用した。それに成功した攻撃者は、Azure 仮想マシン (VM) に展開された Microsoft SQL Server インスタンスにアクセスし、権限を昇格させることができた」と述べている。

次の段階として、この脅威アクターは新しいアクセス許可を活用し、サーバのクラウド ID を悪用することで、その他のクラウド・リソースへと横方向に移動しようとした。この手法を用いた攻撃者が、クラウド・リソース内で横移動を成功させたことを示唆する証拠は見つからなかったと、Microsoft は述べている。

研究者たちは、「Azure のようなクラウド・サービスは、さまざまなクラウド・リソースに ID を割り当てるための、管理された ID を使用する。これらの ID は、他のクラウド・リソースやサービスでの認証に使用される」と述べている。

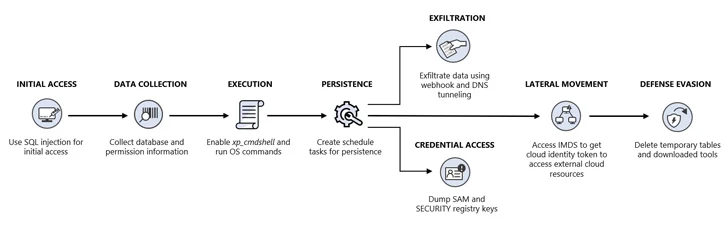

攻撃の連鎖の起点となるのは、データベース・サーバに対する SQL インジェクションであり、ホスト/データベース/ネットワーク構成に関する情報を収集するために、攻撃者はクエリーを実行する。

今回の侵入で確認されたのは、SQL インジェクションの脆弱性を悪用した、アプリケーションのパーミッションの昇格である。これにより攻撃者は、xp_cmdshell オプションを有効化して OS コマンドを起動し、次のフェーズに進むことができた。

そこで実施されるステップは、偵察の実施に加えて、実行ファイルと PowerShell スクリプトのダウンロードや、スケジュール・タスクを用いて起動するバックドア・スクリプトの永続化の設定などである。

データの流出は、webhook[.]site と呼ばれる、一般にアクセス可能なツールを用いて達成される。このサービスに対する発信トラフィックは正当なものとみなされ、注目される可能性は低いため、水面下に留まることができる。

研究者たちは、「攻撃者は、”instance metadata service” にアクセスし、クラウド ID のアクセス・キーを取得することで、SQL Server インスタンスのクラウド ID を利用しようとした。IMDS ID のエンドポイントへのリクエストは、クラウド ID セキュリティ認証情報 (IDトークン) を返す」と述べている。

この操作の最終的な目的は、トークンを悪用したクラウド環境内での横移動などの、クラウド・リソース上で各種の操作の実行だったようだが、不特定のエラーにより失敗に終わった。

このような行為が浮き彫りにするのは、クラウドベースの攻撃手法が、ますます高度化しているという現実である。脅威アクターたちは、さらなる悪意の活動を行うために、過剰な特権を与えられたプロセス/アカウント/管理対象アイデンティティ/データベース接続などを、常に探し回っている。

研究者たちは、「この手法は、VM や Kubernetes クラスタなどの、他のクラウド・サービスではお馴染みだが、SQL Server インスタンスの悪用は、初めてのケースである。クラウド ID の不適切な保護により、SQL Server インスタンスやクラウド・リソースが同様のリスクにさらされる可能性がある。この手口により、SQL Server インスタンスだけでなく、関連するクラウド・リソースにも、大きな影響が及ぶ可能性が生じる」と述べている。

他のクラウド・サービスの VM や Kubernetes クラスタを狙う攻撃手法は、このブログでも、いくつか紹介されているはずです。それが、SQL インスタンスにも広がってきたということで、Microsoft が注意を促し始めました。よろしければ、SQL で検索も、ご利用ください。

You must be logged in to post a comment.