Ransomware attacks now target unpatched WS_FTP servers

2023/10/12 BleepingComputer — インターネットに公開された WS_FTP サーバの、パッチ未適用の深刻度の高い脆弱性 CVE-2023-40044 が 、ランサムウェア攻撃の標的になっている。 先日に Sophos X-Ops のインシデント・レスポンダーたちが観測したのは、Reichsadler Cybercrime Group を自称する脅威アクターが、ランサムウェアのペイロードを展開しようと試み、失敗に終わったことだ。そこで用いられたのは、2022年9月に盗まれた LockBit 3.0 builder だとされる。同社は、「このランサムウェアの実行者が、最近に報告された WS_FTP Server ソフトウェアの脆弱性を悪用するまでに、長い時間は不要であった」と述べている。

Sophos は、「2023年9月に Progress Software が、この脆弱性に対する修正プログラムをリリースしたが、すべてのサーバにパッチが適用されたわけではない。そして、パッチが適用されていないサービスを標的にして、ランサムウェアを展開する試みが失敗したことを確認した」と付け加えている。

この攻撃者は、オープンソースの GodPotato ツールを使用して、Windows 8〜11 および Windows Server 2012〜2022 プラットフォーム全体で、”NT AUTHORITYSYSTEM” への権限昇格を試みた。

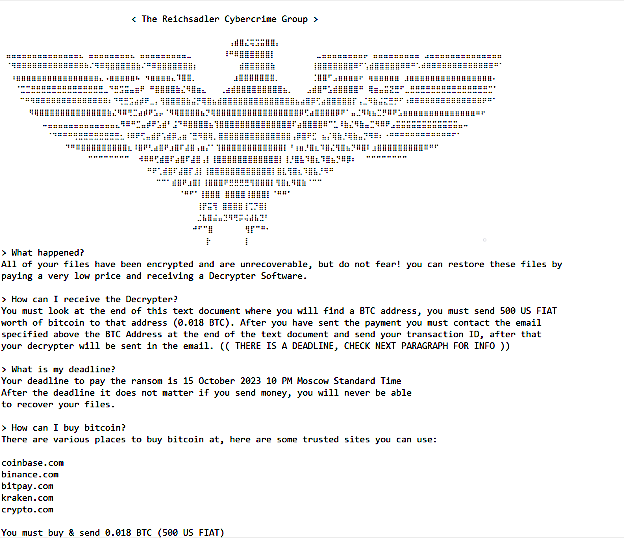

幸いなことに、被害者のシステムにランサムウェアのペイロードを展開する試みは阻止され、攻撃者によるターゲットのデータの暗号化は失敗に終わった。しかし、ファイルの暗号化に失敗した攻撃者は、モスクワ時間の 10月15日までに、$500 の身代金を支払うよう要求している。

この身代金の要求額が低いことから、大規模な自動化攻撃や経験の浅いランサムウェア・グループが、インターネットに公開されている脆弱な WS_FTP サーバを、標的にする可能性が高いと考えられる。

脆弱性 CVE-2023-40044 は、Ad Hoc Transfer Module の .NET デシリアライゼーションの欠陥に起因し、認証されていないリモートの攻撃者が、HTTP リクエストを経由して OS コマンドを実行することを可能にする。

9月27日に Progress Software は、WS_FTP サーバの深刻な脆弱性に対処するためのセキュリティ・アップデートをリリースし、脆弱なインスタンスをアップグレードするよう、管理者たちに促している。

Progress Software は、「最新のバージョン 8.8.2 へのアップグレードを推奨する。完全なインストーラを使用して、パッチを適用したリリースにアップグレードすることが、この問題を修正する唯一の方法だ」と述べている。

WS_FTP のバグを発見した Assetnote のセキュリティ研究者たちは、パッチが適用された数日後に PoC エクスプロイト・コードを公開している。

Assetnote は「これまでの分析により、WS_FTP 実行し、悪用に必要な Web サーバを公開しているホストが、インターネット上に約 2.900 台も存在していることが判った。これらのオンライン資産の大半は、大企業/政府/教育機関に属している」と述べている。

その一方で Rapid7 は、PoC エクスプロイトが公開された9月30日に、攻撃者が CVE-2023-40044 の悪用を開始したことを明らかにした。

Rapid7 は、「プロセスの実行チェーンが、観測された全てインスタンスで同じように見えることから、脆弱な WS_FTP サーバが大量に悪用されている可能性がある」と警告している。

Shodan には、WS_FTP Server ソフトウェアが稼動し、インターネットに露出しているデバイスが 2,000 台近くリストアップされており、Assetnote による当初の推定を裏付けている。

危険なサーバに対して、すぐにパッチを適用できない組織は、脆弱性のある WS_FTP Server Ad Hoc Transfer Module を無効化することで、攻撃をブロックできる。

9月の時点で、米国保健省のセキュリティ・チームである Health Sector Cybersecurity Coordination Center (HC3) も、ヘルスケアおよび公衆衛生部門の組織に対して、問題のあるサーバに可能な限り早急にパッチを当てるよう警告している。

いまの Progress Software は、同社のファイル転送プラットフォーム MOVEit Transfer のゼロデイ脆弱性を標的とし、今年の初めに発生した広範なデータ盗難攻撃の余波に対処している最中だ。 Emsisoft の推定によると、一連の攻撃により、2,500以上の組織と、6,400万人以上の個人が影響を被っているとされる。

WS_FTP Server の脆弱性 CVE-2023-40044 ですが、今回で3回目の記事であり、ランサムウェアによる攻撃と失敗が検出されたとのことです。第一報は 2023/09/28 の「Progress Software の WS_FTP サーバ:深刻な脆弱性 CVE-2023-40044 などを FIX」で、それに 2023/10/02 の「Progress WS_FTP の脆弱性 CVE-2023-40044:積極的な悪用が観測された」が続いています。

You must be logged in to post a comment.