Why Public Links Expose Your SaaS Attack Surface

2024/01/09 TheHackerNews — SaaS の強力なセールスポイントとなっているのは、アプリケーション間における連携機能である。Microsoft/Github/Miro などは、ユーザーのパフォーマンスを高めるものとして、各々のソフトウェア・アプリケーションの連携性の高さを訴求している。ファイル/リポジトリ/掲示板などへのリンク URL は、どこでも、誰とでも、共有できる。それにより、地域や部署を越えて分散している従業員間の連携が促進され、より強力なキャンペーンやプロジェクトを生み出すためのチームワークが後押しされる。

同時に、データ SaaS プラットフォームのオープン性が問題になることもある。2023年の Cloud Security Alliance と Adaptive Shield による調査では、過去2年間のセキュリティ・インシデントの 58%が、データ漏洩に関与していることがわかった。この種のデータ共有は便利なものであるが、共有については適切に管理する必要がある。

多くの SaaS アプリケーションには、共有を制御するメカニズムが備わっている。それらのツールは極めて効果的なものであり、企業の重要なリソースが、オープンな Web 上に公開されないようにしてくれる。この記事では、よくある3つのデータ漏洩シナリオを取り上げ、安全な共有のためのベストプラクティスを推奨していく。

独自コードを公開にする

GitHub リポジトリは、以前からデータ流出の問題を抱えている。これらのデータ流出の原因の大半は、開発者のミスによる非公開リポジトリの公開や、管理者による権限の誤った変更などにある。

GitHub の流出は、X (旧 Twitter) などの大手ブランドにも影響を与えており、プラットフォームや内部ツールの独自コードが、インターネット上に漏えいするといったトラブルを引き起こしている。GitHub で頻繁に発生するのは、OAuth トークン/API キー/ユーザー名とパスワード/暗号化キー/セキュリティ証明書などの機密情報の流出である。

プロプライエタリ・コードや企業秘密が流出すると、事業継続が危険にさらされる可能性がある。GitHub リポジトリ内のコードの保護は、最優先すべき事項である。

一般公開されたカレンダーの意外なリスク

一般に共有されているカレンダーは、一見すると、セキュリティ上のリスクはあまり無いように見えるかもしれない。それは、カレンダーが機密データであることが、あまり知られていないからである。しかし、実際のところ、組織における情報の宝庫であり、サイバー犯罪者たちの手に渡したくないものである。

カレンダーには、ビデオ会議のリンクやパスワードを含む、会議への招待状が含まれている。その情報を一般に公開しておくと、相応しくない参加者や、悪意の参加者が、会議に出現する可能性がある。さらに、カレンダーには、議題/プレゼンテーションなどの、機密資料も含まれているケースが多い。

たとえば、Alice のカレンダーへ不正にアクセスした脅威アクターが、3時に Bob と電話の予定があることを知ったとする。脅威アクターは、Alice のアシスタントを装って Bob に電話をかけて、会議が始まる前に機密情報をメールで送るよう、Bob に要求することができる。

外部のサービス・プロバイダーとの連携

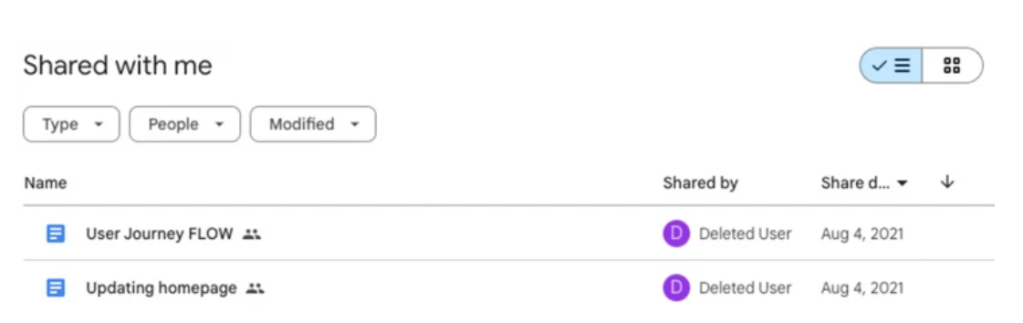

SaaS アプリは、代理店などのサービス・プロバイダーとの共同作業を簡素化してくれる。しかし、このような共同作業には、短期間のプロジェクトに参加するメンバーが関与するケースも多い。共有ドキュメントやコラボレーション・ボードが適切に管理されていないと、プロジェクトに参加している全員が、いつでも資料にアクセスできる状態になってしまう。

プロジェクトのオーナーが陥りやすい状況は、代理店用としての1つのユーザー名の作成や、関連するユーザーとの主要ファイルの共有などである。そうすることで、管理が簡素化され、ライセンス費用も節約できる。しかし、プロジェクトのオーナーは、その資料へのアクセスや編集の権限コントロールを放棄したことになる。

社外チーム内の誰もが、専有プロジェクト・ファイルにアクセスできるだけではなく、退社後のメンバーであっても、ユーザー名とパスワードを覚えてさえいればアクセス権を保持できてしまう。リソースがリンク付きで、誰とでも共有できるという設定にされている場合には、そのリンクを個人のメールアカウントに簡単に転送して、好きなときにファイルにアクセスできる。

安全なファイル共有ためのベスト・プラクティス

リソースの共有は、ビジネスの重要な要素な側面だ。SaaS セキュリティ会社の Adaptive Shield が企業に対して推奨しているのは、外部ユーザーとファイルを共有する際の、以下のベスト・プラクティスの実施である。

- ファイルの共有は、必ず対象を個人ユーザーのみとし、何らかの認証を必要とする。

- ファイルの共有の設定を “anyone with the link” にしない。可能であれば、この機能を無効にする。

- アプリケーションで可能な場合は、共有ファイルに有効期限を設定する。

- ファイル共有の招待に、有効期限を追加する。

- 使用されなくなった公開ドキュメントから、共有権限を削除する。

さらに企業は、公開共有リソースを特定して、是正のためのフラグを立てる、SaaS セキュリティ・ツールの導入を検討すべきだ。このようなフラグ機能により、企業は公開共有ファイルのリスクを把握し、リスクのあるファイルの保護が可能になる。

このような、論点マトメの記事は有難いですね。たしかに、言われてみると、私の場合は Slack 内でのファイル共有などに、気をつける必要があると感じました。共有する際に、これで良いのかなぁと思いつつ、便利さに負けているとことがあります。それと、カレンダーの使い方ですね。よろしければ、Calendar で検索も、ご利用ください。いろいろと出てきます。2024年は、このあたりに注意してきたいと思います。

You must be logged in to post a comment.