Trello API abused to link email addresses to 15 million accounts

2024/01/23 BleepingComputer — Atlassian 傘下の Trello は、データやタスクをボード/カード/リストで整理するための、オンライン・プロジェクト管理ツールを提供するベンダーである。その Trello が公開している API は、個人のメール・アドレスと Trello アカウントを紐づけ、何百万ものデータ・プロファイルの作成を可能にするが、そこには公開/非公開の情報も取り込まれている。

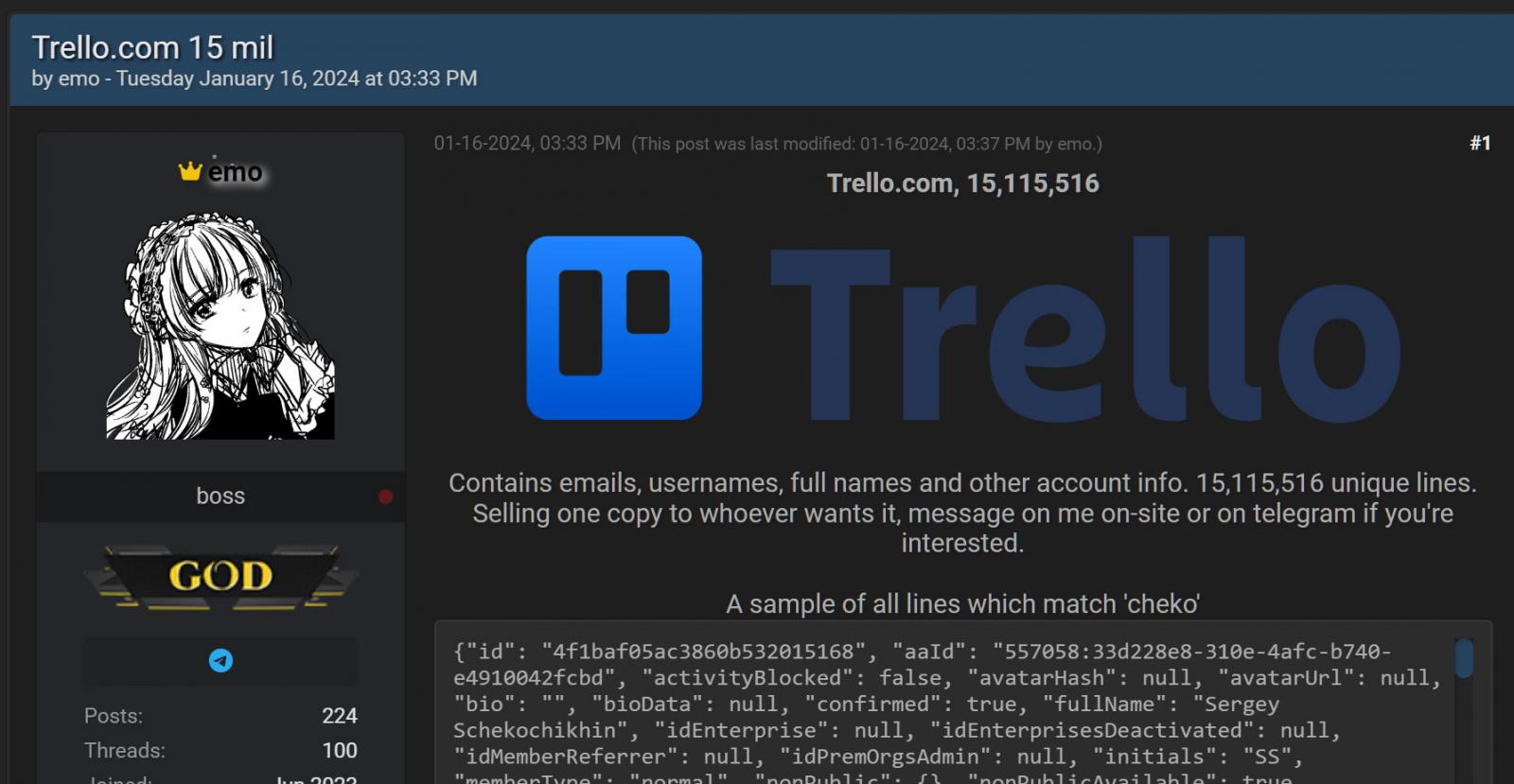

先週に、”emo” と名乗る人物が、人気のハッキング・フォーラムにおいて、Trello ユーザー 15,115,516人分のデータ販売を試みるメッセージを投稿した。

このハッキング・フォーラムへの投稿には、「Eメール/ユーザー名/フルネームなどのアカウント情報を含む、15,115,516 人分のデータがある。希望者に販売する。興味があるなら、このサイトもしくは Telegram で、メッセージを送って欲しい」と記されている。

これらのプロファイル・データは、ほぼ全て公開されているが、そこに紐付けられたメール・アドレスは公開されていない。

先週に BleepingComputer は、このデータ流出について Trello に問い合わせてみた。すると、これらのデータの出処は、Trello のシステムへの不正アクセスが原因ではなく、公開データのスクレイピングにより収集されたものだと、同社は回答していた。

Trello の開発元である Atlassian は、「すべて証拠を分析すると、一般に公開されている Trello のユーザー・プロファイルに対して、この脅威アクターが、既存のEメール・アドレスのリストをテストしていることが推測される。我々は徹底的な調査を行っているが、Trello やユーザー・プロファイルへの、不正アクセスの証拠は見つかっていない」と語っている。

しかし、脅威アクターは、別の方法で一連のメール・アドレスを取得していたようだ。

公開されている API の悪用

BleepingComputer は、emo との対話から、Trello の公開プロフィールとEメール・アドレスを紐付けるために、公開 API が使用されていることを突き止めた。

Trello が提供する REST API により、このサービスとユーザー・アプリケーションの統合が可能になる。この REST API は、API エンドポイントの1つであり、開発者はユーザーの Trello ID またはユーザー名に基づき、プロファイルに関する公開情報の照会ができるようになっている。

しかし emo が発見したのは、E メール・アドレスを使用して、この API エンドポイントを照会できることであり、そこに関連付けられたアカウントがある場合は、その公開プロファイル情報を取得できることだった。

さらに emo は、この API が一般に公開されており、Trello アカウントへのログインや、API 認証キーを必要とせずに、照会が可能であると述べている。

続いて、この攻撃者は5億件のEメール・アドレスのリストを作成し、それらが Trello アカウントに関連付けられているかどうかを判断するために、そのリストを API に入力したという。

Trello の API では、IP アドレスごとにレートが制限されているようだが、emo はプロキシ・サーバーを購入して、API 照会のための接続をローテーションさせたと、BleepingComputer に述べている。

その後に、Trello の API は、認証を必要とするように強化されたが、無料アカウントを作成するだけで、誰もが利用可能な状況にある。

BleepingComputer は Trello に対して、悪用を防ぐために API の安全を強化するにはどうすべきかを尋ねたところ、以下のような返答が得られた:

Trello — Trello REST API により有効化された Trello ユーザーは、メール・アドレスにより、自分の公開ボードにメンバーやゲストを招待することが可能だった。しかし、今回の調査で発覚した API の悪用を考慮して、認証されていないユーザー/サービスが、他のユーザーの公開情報をメールでリクエストできないように変更した。ただし、認証されたユーザーは、この API を使用して、他のユーザーのプロファイルで公開されている情報をリクエストできる。この変更は、API の悪用を防ぐと同時に、”invite to a public board by email” 機能を、ユーザーのために機能させ続けることのバランスを取るものである。今後も API の利用状況を監視し、必要な措置を講じていく — Trello

一般的に、公開データのスクレイピングは問題視されるものではない。しかし、Trello アカウントに関連付けられていたメール・アドレスは、アカウント所有者のみが知ることができるものだった。

したがって、Eメールのようなプライベートなデータを、公開プロファイルにリンクさせることは、流出の危険性を高めるものになる。

さらに、この情報は、Trello へのなりすましを誘発し、パスワードなどの機密性の高い情報を盗み出す、標的型フィッシング・キャンペーンに利用される可能性もある。

Trello の流出情報は、Have I Been Pwned のデータ流出通知サービスに追加されているため、Trello のユーザーは、流出した 1,500万件のメールアドレスの中に、自分のアドレスが含まれているかどうかを確認できる。

2021年にも、API のバグを悪用するかたちで、同様の流出インシデントが発生している。そのときのケースでは、Twitter API のバグが悪用されたが、そのバグとは、メール・アドレスや電話番号を送信することで、それらが Twitter ID に関連付けられているかを調べられるというものだった。

脅威アクターたちは、別の API を使用して、ID の公開 Twitter データをスクレイピングし、公開データと関連付けられた Twitter ユーザーの、プライベートなメール・アドレスと電話番号を収集した。

2022年1月に、この Twitter のバグをは修正されたが、すでに手遅れだった。複数の脅威アクターにより、2億人以上の Twitter ユーザーの、プロファイル・データが流出するという結果になった。

Atlassian 傘下の Trello で、かなり厄介なデータ侵害/流出が発生してしまいました。原因は、不適切な API 管理であり、また、脆弱性だと言えるでしょう。しかし、CVE が発行されないという、クラウドの慣行に従った処理になるようです。よろしければ、Atlassian で検索も、ご利用ください。

You must be logged in to post a comment.