PoC Exploit Released for Microsoft Outlook RCE Flaw – CVE-2024-21413

2024/02/16 SecurityOnline — 今週にパッチが公開された、Microsoft Outlook の深刻な脆弱性 CVE-2024-21413 に対する PoC エクスプロイト・コードが公開され、最新バージョンへのアップデートが喫緊の課題となっている。Check Point の脆弱性研究者である Haifei Li により発見された、Microsoft Outlook のリモート コード実行 (RCE) の脆弱性 CVE-2024-21413 (CVSS:9.8) は、脆弱なエディションを用いて悪意のリンクを含む電子メールを開くと誘発されるものである。

影響を受ける Office 製品ファミリーに含まれるのは、Microsoft Outlook 2016/Microsoft Office 2019 (extended support) に加えて、Microsoft Office LTSC 2021/Microsoft 365 Apps for Enterprise などである。

この脆弱性の悪用に成功した攻撃者は、Office ファイルを介した不審なコンテンツの実行を阻止する Protected View を回避し、問題の Office ファイルを編集モードで開かせることが可能になる。

Microsoft は、「この脆弱性の悪用に成功した攻撃者は、Office の Protected View を回避し、編集モードで開かせることが可能になる。さらに攻撃者は、Protected View プロトコルをバイパスする、悪意のリンクを作成することが可能であり、ローカルの NTLM クレデンシャル情報の漏洩や、リモートコード実行 (RCE) にいたる恐れがある」と述べている。

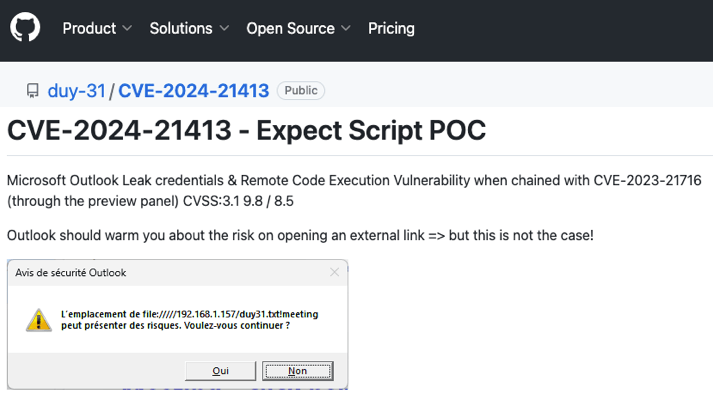

この脆弱性 CVE-2024-21413 に対しては、先週に Microsoft がパッチを発表し、Check Point がテクニカル・レポートを公開している。しかし、それから数日も経たないうちに、この重大な問題を標的とする PoC コードが GitHub で公開され、脅威アクターたちへの道が開かれた。

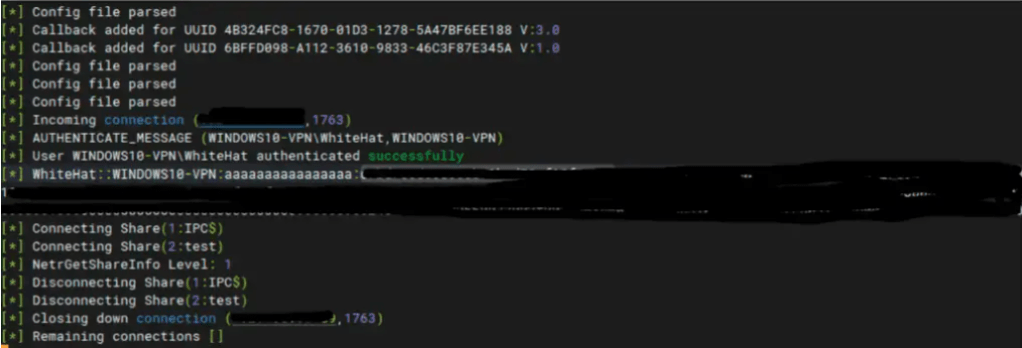

この PoC コードが示しているのは、影響を受けるバージョンの Outlook 上に、警告プロンプトを表示することなく、攻撃者による悪意のリンクを忍び込ませる方式である。それをクリックしたユーザーの、ログイン資格情報とハッシュが、不正に取得されることになる。

この PoC コードは、パブリックなドメインに存在する。したがって、この脆弱性が悪用のターゲットとなり、パッチが適用されていないシステムに対する、攻撃のリスクが増大していく。

この脆弱性は、すべての Microsoft Outlook ユーザーにとって、きわめて深刻なものである。ユーザーに推奨されるのは、Microsoft の2024年2月の Patch Tuesday によるアップグレードをインストールし、このバグを修正することである。

Patch Tuesday で修正された Outlook の脆弱性 CVE-2024-21413 (MonikerLink) ですが、2月14日には Check Point からアドバイザリが提供され、2月16日には duy-31 が PoC エクスプロイトを公開したという状況です。まだ、2024年2月の Patch Tuesday に対応していないチームは、パッチをお急ぎください。

You must be logged in to post a comment.