Google fixes Chrome zero-days exploited at Pwn2Own 2024

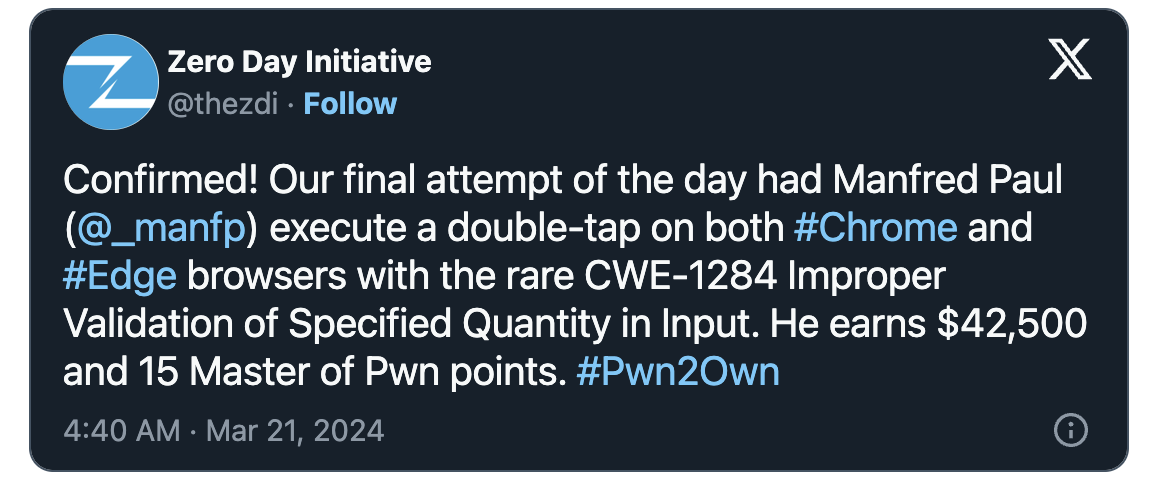

2024/03/27 BleepingComputer — 3月26日 (火) に Google は、Chrome Web ブラウザに存在する7件のセキュリティ脆弱性を修正した。そのうちの2件は、Pwn2Own Vancouver 2024 ハッキング大会で悪用が証明されたゼロデイ脆弱性である。1つ目の脆弱性 CVE-2024-2887 は、WebAssembly (Wasm) オープン・スタンダードにおける深刻度の高いタイプ・コンヒュージョンの脆弱性である。Pwn2Own の初日に Manfred Paul は、細工した HTML ページを用いて、Chrome/Edge をターゲットにする、ダブルタップによるリモートコード実行 (RCE) エクスプロイトの一部として、この脆弱性をデモした。

2つ目のゼロデイ脆弱性 CVE-2024-2886 、CanSecWest Pwn2Own コンテストの2日目に、KAIST Hacking Lab の Seunghyun Lee により悪用が証明された。

この脆弱性は、Web アプリにおけるオーディオ/ビデオ・コンテンツの、エンコード/デコードで用いられる、WebCodecs API における use-after-free (UAF) の欠陥として説明されている。細工した HTML ページを介して、リモートの攻撃者が任意の Read/Write を実行できるとされる。

さらに Seunghyun Lee は、Google Chrome/Microsoft Edge を標的とする、CVE-2024-2886 のエクスプロイトにより、リモートコード実行が可能なことを証明した。

Google は、この2つのゼロデイ脆弱性に関して、Google Chrome Stable Channel のWindows/Mac 向けバージョン 123.0.6312.86/.87 と、Linux ユーザー向けの123.0.6312.86 で修正し、数日のうちにグローバルで展開する予定とのことだ。

また、Mozilla も、Pwn2Own Vancouver 2024 で Manfred Paul が悪用を証明した、2つの Firefox ゼロデイ脆弱性を、バグがデモされた同日に修正している。

Mozilla は1日で、Google は5日で、これらの脆弱性にパッチを当てたが、Pwn2Own でデモされた脆弱性に対するパッチは、リリースまでに時間を要するのが一般的だ。

2024年1月にも Google は、Chrome V8 JavaScript エンジンに存在する、out-of-bounds メモリアクセスのゼロデイ脆弱性 CVE-2024-0519 に対して、パッチを適用している。この脆弱性の悪用に成功した攻撃者は、機密情報へのアクセスや、Web ブラウザのクラッシュを引き起こす可能性を持つとされる。

Pwn2Own Vancouver 2024 は 3月22日に終了したが、セキュリティ研究者たちは2日間で、29件のゼロデイ攻撃とエクスプロイト・チェーンを実証し、総額で $1,132,500 の報奨金を獲得した。

今年の優勝者に輝いた Manfred Paul は、Apple Safari/Google Chrome/Microsoft Edge をダウンさせ、報奨金 $202,500 を獲得した。

この3月に開催された Pwn2Own Vancouver 2024 は、盛況だったようですね。2024/03/22 には、「Mozilla Firefox の2つのゼロデイが FIX:Pwn2Own Vancouver 2024 の成果だ!」という記事をポストしていますが、今日の記事は、それに続く第二弾となります。バグバウンティ・プログラムが賑わうのは、とても良いことです。

You must be logged in to post a comment.