Citrix warns admins to manually mitigate PuTTY SSH client bug

2024/05/09 BleepingComputer — 今週に Citrix が顧客に通知したのは、XenCenter 管理者のプライベート SSH キーを、攻撃者が盗み出す可能性がある、PuTTY SSH クライアントの脆弱性を、手動で緩和するためのガイダンスである。XenCenter は、Citrix Hypervisor における仮想マシンのデプロイや監視などを、Windows デスクトップから管理するための環境である。

この脆弱性 CVE-2024-31497 は、XenCenter for Citrix Hypervisor 8.2 CU1 LTSRの複数のバージョンに影響を及ぼすものだ。これらのバージョンでは、”Open SSH Console” ボタンをクリックすると、XenCenter からゲスト VM への SSH 接続を行うための、PuTTY がバンドル/使用される仕様となっている。

Citrix によると、XenCenter 8.2.6 から PuTTY のサードパーティ・コンポーネントが削除され、8.2.7 以降のバージョンには含まれなくなるとのことだ。

5月8日 (水) のセキュリティ・アドバイザリで Citrix は、「この問題は、XenCenter と PuTTY を組み合わせて使用するシナリオにおけるものだ。ゲスト VM を不正に制御する攻撃者が、ゲスト VM への SSH 接続時に、そのキーを使用して認証する XenCenter 管理者の SSH 秘密鍵を特定できる可能性がある」と説明している。

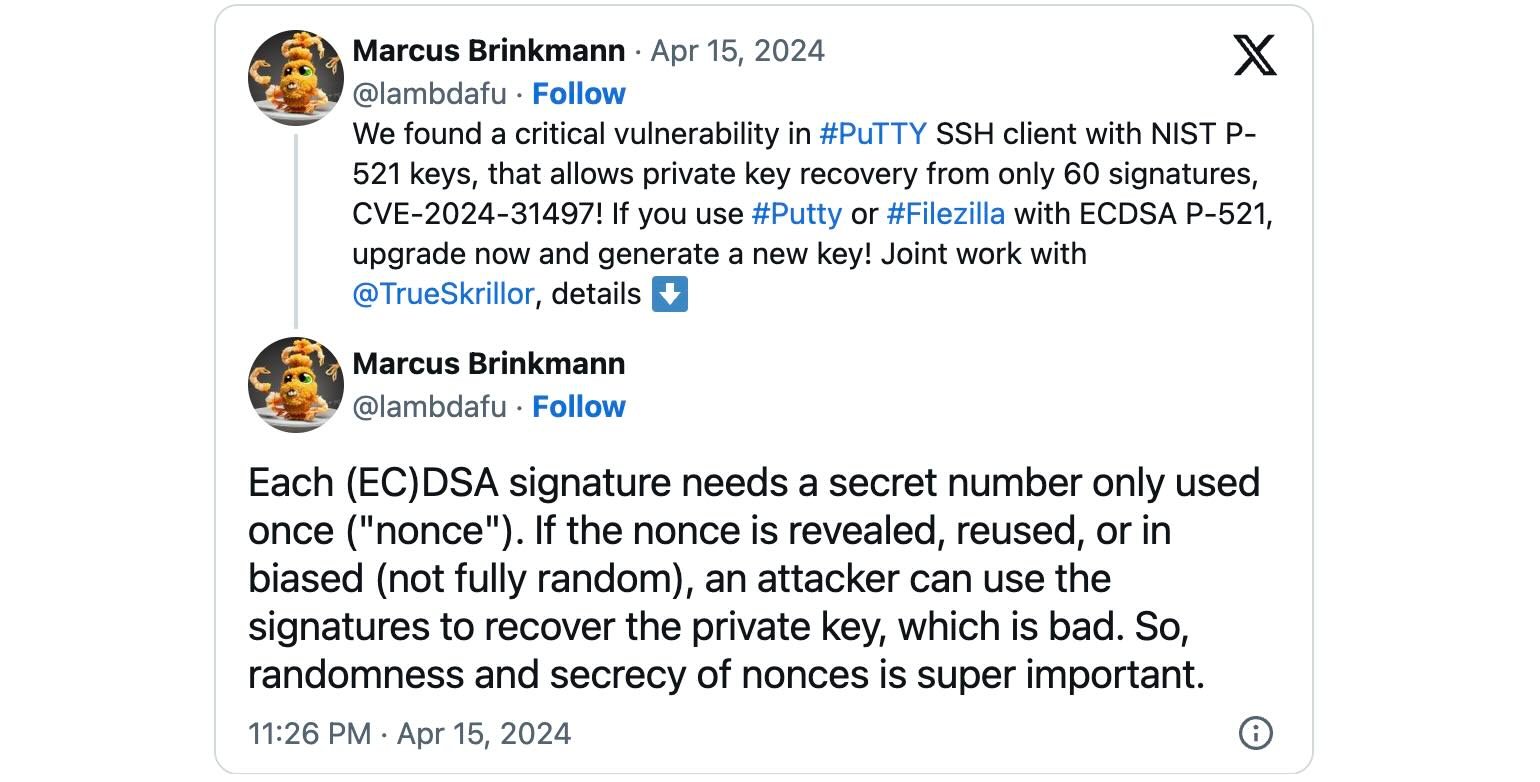

ルール大学ボーフムの Fabian Baumer と Marcus Brinkmann により発見/報告された CVE-2024-31497 は、Windows ベースの PuTTY SSH クライアントの古いバージョンが認証に使用する、NIST P-521 カーブ用のECDSA nonces を生成する方法に起因している。

この脆弱性を緩和する管理者に対して Citrix は、古い XenCenter リリースにバンドルされている旧バージョンに代えて、最新バージョンの PuTTY をダウンロードし、インストールするよう呼びかけている。

Citrix は、「Open SSH Console 機能を使用しない場合には、PuTTY コンポーネントを完全に削除してほしい。また、PuTTY の使用を維持したい顧客は、XenCenter システムにインストールされているバージョンを、最新バージョン (最低でもバージョン 0.81 ) に置き換えてほしい」と述べている。

なお、2024年1月に CISA は米連邦政府機関に対して、Citrix Netscaler の脆弱性である、CVE-2023-6548 (コード・インジェクション) および、CVE-2023-6549 (バッファ・オーバーフロー) に対してパッチ適用するよう命じている。

さらに、Netscaler の別の深刻な脆弱性 CVE-2023-4966 (Citrix Bleed) に関しては、2023年10月にパッチが適用される以前に、複数のハッキング・グループによりゼロデイとして悪用され、政府機関やボーイングなどへの侵入に悪用されていた。

この件に関連して、Health Sector Cybersecurity Coordination Center (HHS のサイバーセキュリティ・チーム) は医療機関に対し、急増するランサムウェア攻撃から NetScaler ADC/NetScaler Gateway インスタンスを保護するよう、セクター全体のアラートで警告していた。

Citrix XenCenter で用いられる、PuTTY の脆弱性 CVE-2024-31497 が問題となったようです。すでに、脆弱性に対応済みのバージョンがリリースされ、緩和策も提示されていますので、ご利用のチームは、ご確認ください。よろしければ、Citrix で検索も、ご利用ください。

You must be logged in to post a comment.