NVD Leaves Exploited Vulnerabilities Unchecked

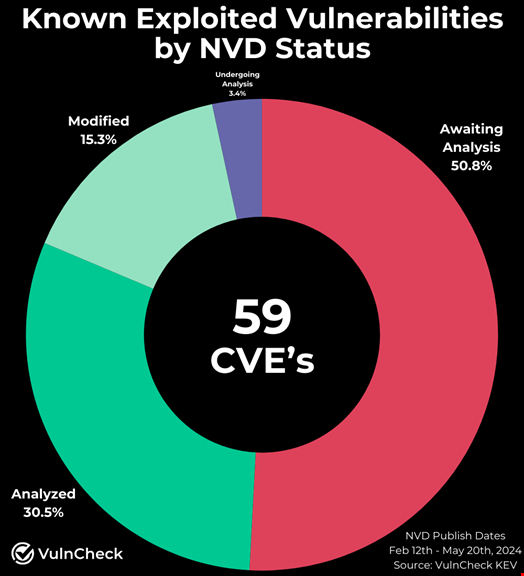

2024/05/23 InfoSecurity — 最近に悪用が確認されたソフトウェアの脆弱性の大半が、米国の NVD (National Vulnerability Database) の解析が不十分であることが、VulnCheck の最新のレポートで明らかになった。ソフトウェア・セキュリティ・プロバイダー である VulnCheck は、5月23日に公開したレポートで、2月12日以降に登録された KEV (known exploited vulnerabilities) 59件のうち 30件を、依然として NVD チームが分析していないことを明らかにした。つまり、KEV における重要なメタデータの、50.8% が欠落していることになる。

これらのソフトウェアの脆弱性は、米国の CISA (Cybersecurity and Infrastructure Security Agency) のアナリストたちが、悪用確認した時点で、KEVリストに追加されていく。CISA は、これらの脆弱性に優先順位をつけ、組織に対して直ちに対処するよう勧告している。したがって、KEV リストへ掲載される脆弱性には、多くの場合、対処を行うまでの期日が設けられている。

VulnCheck の KEV は、CISA の KEV に加えて、悪用された脆弱性に関する、同社独自の考察の下に構成されている。

VulnCheck の脆弱性研究者である Patrick Garrity は、「KEV に掲載されるということは、その脆弱性が、組織にとって最高レベルの脅威であることを意味している。NVD 上で情報が不足している KEV の件数が浮き彫りにするのは、それらの脆弱性が武器化され、これまで以上に迅速に悪用されるというトレンドである」と、Infosecurity の取材に対して述べている。

Garrity は、NVD と VulnCheck のエクスプロイトおよび脆弱性サービスから入手したデータを活用して、この調査を実施した。

武器化された脆弱性と PoC (Proof-of-Concept) エクスプロイト

VulnCheck のレポートにおける、その他の調査結果によると、2月12日以降に武器化された脆弱性の 55.9%に対して、また、PoC エクスプロイトが公開されている脆弱性の 82%に対して、NVD による解析が実施されていないという。

CISA により運営されている KEV とは異なり、NVD などが取り扱う脆弱性の情報では、サイバー攻撃者による悪用が確認されたと報告された場合に、それが武器化されたとみなされる。そして、悪用の報告は、セキュリティ研究者/脅威インテリジェンス・レポート/ダークウェブ・モニタリング・レポートなどから提供される。

VulnCheck によると、”武器化された脆弱性” とは、Metasploit などの脆弱性悪用の専門サイトで確認可能であり、野放しで悪用されている脆弱性、および、重要なペイロード配布が可能な脆弱性を指すという。

また、PoC エクスプロイトとは、特定の脆弱性を悪用できることを実証するものであり、一般的には、脆弱性が一般公開された時点で、セキュリティ企業により公表されるものだ。

大半の CVE において分析が欠落している

米国国立標準技術研究所 (NIST:National Institute of Standards and Technology) が運営する NVD において、ソフトウェア脆弱性のエンリッチメント情報の更新遅延が発生し始めてから、100日以上が経過した。

NIST や NVD のチームは、これらの問題に対する明確な対処を保留している。そのため、NVD に CVE が追加され続けている一方で、その多くにおいて、パッチ適用のための重要なメタデータが、欠落した状態が続いている。つまり、ソフトウェア製品名/CVSS (Common Vulnerability Scoring System)/CPE (common platform enumeration) などが、多くのケースで欠落していることになる。

VulnCheck のレポートによると、2月12日以降に NVD に追加された 12,720件の新しい脆弱性のうちの 11,885件 (93.4%) において、分析もエンリッチ化も達成されていないという。また、NIST 自身のデータによると、NIST は 2024年に入ってから受け取った 16,689件の CVE のうち、4535件しか分析していないとのことだ。

VulnCheck は、「国家レベルの脅威アクターやランサムウェア・グループは、壊滅的な被害を与えるために、侵害できる可能性のある組織を狙い続けている。NVD が、ほぼ停止したことについて、根本的な原因を推測することも可能である。しかし、1つ明確なことは、NIST の動向に関わらず、脅威の活動が依然として継続していることだ」とレポートで述べている。

NVD のギャップを埋める新たな取り組み

しかし VulnCheck の Garrity は、Infosecurity の取材に対して、いくつかの明るいニュースも提示している。

NVD が残した、現在のギャップを埋めるための理想的な取り組みとして、新しい CVE フォーマット [Version 5.1] のリリース/CPE を自ら提出する CVE 番号付与機関 (CNA) の拡充/CISA の新しい Vulnrichment プログラムなどが進められている。

NVD における脆弱性分析のギャップは、長期的にとらえるなら、MITRE が運営して CISA が支援する CVE プログラムにより、埋めることが可能になるだろう。しかし、NVD が閉鎖される場合には、いくつかの課題が残るだろうと、Garrity は指摘する。

彼は、「第一に、NIST が公式の CPE 辞書を管理しているため、この機能が NIST の手を離れることになると、複数の課題が生じる。第二に、この情報を複数のデータソースから引き出す必要があるという、現時点での課題もある。しかし、これらのプログラムを統合できれば、利用者の助けになるだろう」と述べている。

VulnCheck のレポートは、2月12日〜5月20日の間に NVD が公表した、新しい CVE にフォーカスするものが。NVD に掲載されていないゼロデイ脆弱性の分析に関するレポートも、近日中に発表される予定である。

この NIST NVD の問題ですが、今回は CISA KEV と NVD の関係を掘り下げる記事となっています。とても丹念に、この問題を追い続ける InfoSecurity に感謝です。よろしければ、以下のリストも、ご参照ください。

- 2024/05/14:NIST NVD の混乱が止まらない:新規 CVE の一時的停止

- 2024/05/08:CISA の Vulnrichment:NVD が残したギャップを埋める

- 2024/04/16:NIST NVD:専門家たちが運用再開の支援を米議会に要請

- 2024/04/03:CVE と NVD:脆弱性の正規の情報源は分断されている?

- 2024/03/15:NIST NVD の障害:メタデータが提供されていない

- 2024/03/22:NIST の脆弱性データベースの凍結

- 2024/03/28:NIST NVD の新たなコンソーシアム設立が決定

You must be logged in to post a comment.