Hackers Actively Exploiting Critical D-Link NAS Vulnerability: 90,000+ Devices at Risk

2024/05/30 SecurityOnline — D-Link NAS の EOL (end-of-life) デバイス群に、深刻な脆弱性 CVE-2024-3273 が存在することが、サイバーセキュリティ企業 CYFIRMA からの緊急の警告により判明した。 この脆弱性の CVSS 基本スコアは 9.8 であり、広範囲での悪用が懸念されている。

この脆弱性の悪用に成功したリモートの攻撃者は、影響を受ける NAS デバイスに対する不正な制御を可能にし、データ侵害/不正な変更/システムの完全な乗っ取りなどを引き起こす可能性を手にする。それに加えて、この問題が深刻なのは、影響を受けるデバイスが EOL 状態にあり、D-Link からセキュリティ・アップデートやパッチが提供されないことだ。

D-Link によると、この脆弱性は全ての EOL NAS デバイスに影響を与えるものであり、その範囲は DNS-320L/DNS-325/DNS-327L/DNS-340L またがるという。

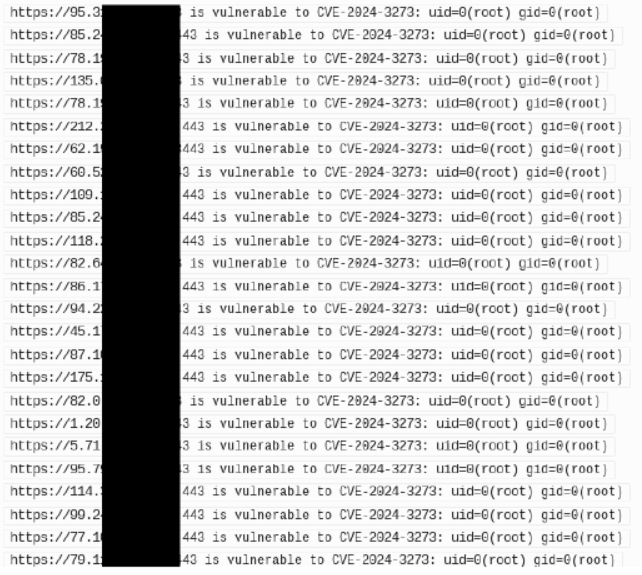

すでに脆弱性 CVE-2024-3273 は、脅威アクターたちにより積極的に悪用されていると、CYFIRMA は警告している。同社によると、アンダーグラウンド・フォーラムでは、この脆弱性に関する議論や、脆弱なデバイスの IP アドレスの交換などが活発に行われているという。

一部の攻撃においては、ロシアや中国を発信元とする IP アドレスへと辿ることが可能であり、国家によるサイバー・スパイ活動への懸念が高まっている。歴史的にみて、Camaro Dragon (別名:Mustang Panda) や Volt Typhoon などの、中国の APT グループはサイバー攻撃を実行するために、ルーター用にカスタマイズされたファームウェア・インプラントを利用してきた。

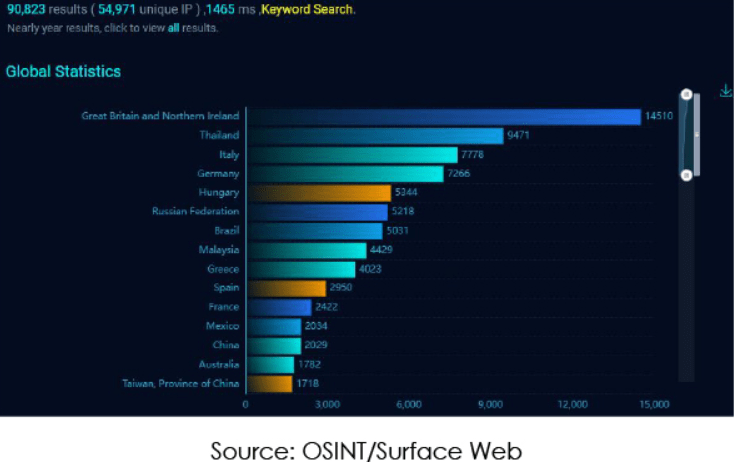

D-Link NAS デバイスは、グローバルで 92,000台以上と推定されるが、それら全てが、この脆弱性の影響を受ける可能性を持つ。D-Link の NAS デバイスは、銀行/医療/ソフトウェア開発などの分野において、データ保存やバックアップのために使用されており、広範な影響が生じる恐れがある。

D-Link はユーザーに対して勧告しているのは、影響を受けたデバイスの速やかな廃棄または交換である。つまり、それらの脆弱なデバイスは製造が終了しているため、公式パッチが適用されない可能性が高いのだ。暫定措置としてユーザーに推奨されているのは、脆弱性のあるデバイスをネットワークから切り離し、重要なデータのオフライン・バックアップを作成することだ。

D-Link NAS である DNS-320L/DNS-325/DNS-327L/DNS-340L に深刻な脆弱性が発生し、すでに攻撃が観測されているようです。しかも、これらの製品群は EOL であり、パッチが提供される可能性は、きわめて低いとされています。ご利用のチームは、デバイスの廃棄もしくは交換を、検討してください。よろしければ、D-Link NAS で検索も、ご利用ください。

You must be logged in to post a comment.