Hackers abused API to verify millions of Authy MFA phone numbers

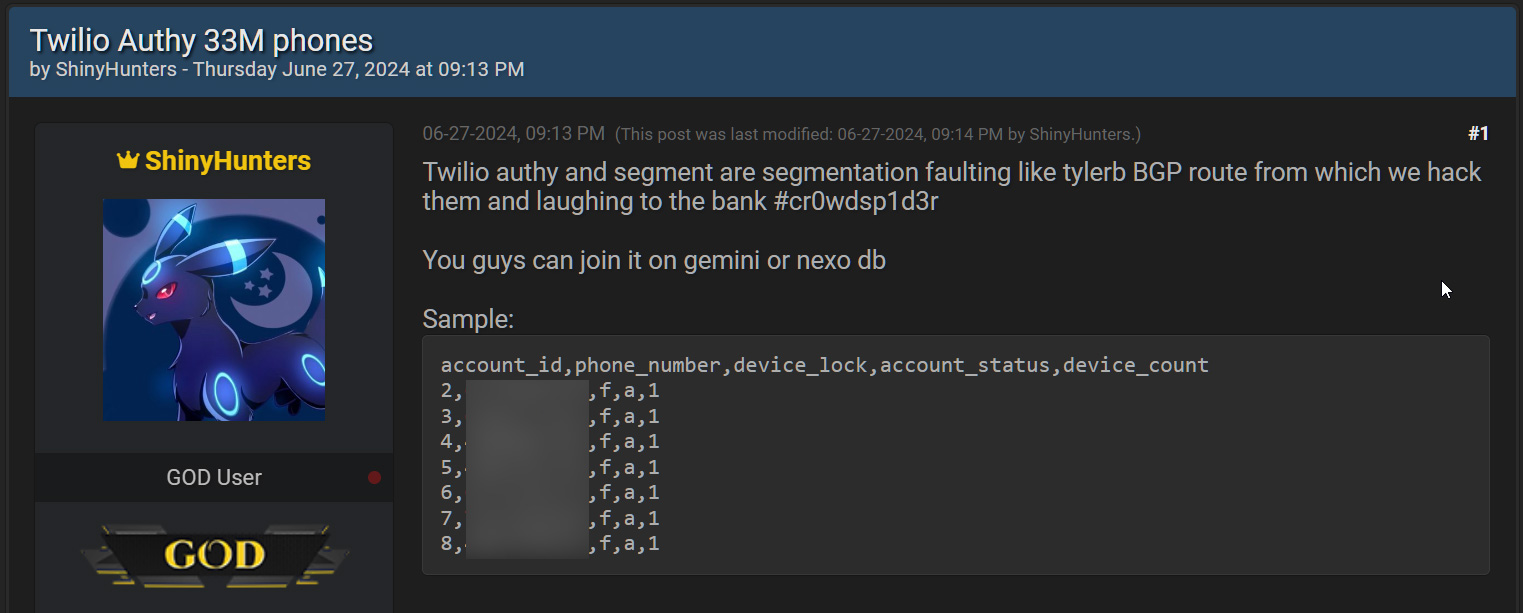

2024/07/03 BleepingComputer — Twilio が認めたのは、数百万人の Authy 多要素認証ユーザーの電話番号を確認できる脅威アクターたちが、SMS フィッシングや SIM スワッピングなどの攻撃を仕掛けてくる可能性があることだ。Authy は、MFA をサポートしている Web サイトにおいて、多要素認証コードを生成するモバイル・アプリだが、その API エンドポイントの安全性が欠如していた。2024年6月下旬に、ShinyHunters という脅威アクターが流出させた CSV ファイルには、Authy サービスに登録された 3,300万件の電話番号を含まれていた。

流出した CSV ファイルは 33,420,546 行で構成されており、各行にはアカウント ID/電話番号/over_the_top 列/アカウント・ステータス/デバイスなどが含まれている。Twilio は BleepingComputer に対して、認証されていない API エンドポイントを悪用する脅威アクターが、電話番号のリストを作成したことを認めた。

同社は、「我々は、認証されていないエンドポイントにより、脅威アクターが Authy アカウントに関連するデータを特定し、その中には電話番号が含まれていたことを検知した。すでに、このエンドポイントを保護するために、未認証のリクエストを不許可にする修正を完了した」と語っている。

Source: BleepingComputer

さらに Twilio は、「Twilio のシステムや、その他の機密データに、脅威アクターが不正にアクセスしたという証拠は確認されていない。予防措置として、すべての Authy ユーザーに対して、最新の Android/iOS アプリへのアップデートと、最新のセキュリティ・アップデートの適用するよう要請している」と述べている。

Twilio は、2022年 6月/8月において、同社のインフラに脅威アクターが侵入し、Authy の顧客情報にアクセスするという侵害が生じたことも公表している。

安全でない API の悪用

BleepingComputer の調査により、膨大な電話番号のリストを、安全ではない API エンドポイントに送り込むことで、流出したデータが収集/編集されたことが判明した。そのような状況において、送信された番号が有効であれば、Authy に登録されたアカウントに関する情報が、エンドポイントから返されていたという。

しかし、すでに API は保護されているため、Authy で使用されている電話番号を、API を悪用して確認することはできなくなっている。

このテクニックは、安全ではない Twitter API と Facebook API を 悪用しする脅威アクターが、公開情報と非公開情報の両方を含む、数千万人のユーザーのプロファイルをコンパイルした方法に似ている。

Authy のスクレイプには、電話番号だけしか含まれていなかった。しかし、それでも、スミッシングや SIM スワッピング攻撃により、アカウントを侵害を試行する脅威アクターにとって、有利に働く可能性がある。

ShinyHunters は、「君たちも gemini や Nexo db で参加できる」と述べ、今回の侵害で流出した電話番号のリストと、Gemini や Nexo から流出したデータを、比較するよう促している。

もし、一致するものが発見されるなら、それを悪用する脅威アクターは、SIM スワッピング攻撃やフィッシング攻撃を行い、暗号通貨取引所のアカウントに侵入した後に、すべての資産を盗み出す可能性が生じる。

先日に Twilio は、新たなセキュリティ・アップデートをリリースし、Authy Android 版 (v25.1.0)/iOS 版 (v26.1.0) へのアップグレードを、ユーザーに推奨している。ただし、このセキュリティ・アップデートにより、スクレイピングされたデータを悪用する脅威アクターから、ユーザーが保護されるのかどうかは、現時点では不明である。

Authy のユーザーは、番号転送をブロックするように、モバイル・アカウントが設定されていることを確認する必要がある。そのために、パスコードの入力や、セキュリティ保護の OFF は不要である。さらに、パスワードのような、より機密性の高いデータを盗もうとする、SMS フィッシング攻撃の可能性に注意することも必要だ。

なお、無関係と思われる侵害だが、サードパーティ・ベンダーのセキュリティ保護されていない AWS S3 バケットにより、Twilio を経由して SMS 関連データが漏洩しことについて、同社はデータ侵害の通知を開始している。

Twilio の API の脆弱性が突かれ、大規模なデータ侵害が発生したとのことです。Authy の電話番号 3,300万件が流出たことで、今後における SMS フィッシングや SIM スワッピングなどの攻撃が懸念されます。電話番号は、各種の認証におけるステップとして用いられ、しかも、変更が容易ではないという要素なので、それを悪用する攻撃者にとって、きわめて魅力的なデータとなります。文中でも指摘されているように、Authy ユーザーが使用している他のサービスとの照合に至ってしまうと、さらな厄介な状況が生じます。ご利用のチームは、十分に ご注意ください。よろしければ、Twilio で検索も、ご利用ください。

You must be logged in to post a comment.