Dark Angels ransomware receives record-breaking $75 million ransom

2024/07/30 BleepingComputer — ある Fortune 50 企業が、Dark Angels ランサムウェア・グループに対して、これまでの最高額である $75M という身代金を支払ったことが、2024 Zscaler Ransomware Report により明らかになった。Zscaler のレポートには、「2024年の初旬に、Dark Angels に $75M を支払った被害者を発見した。これは、公に知られている、どの金額よりも高額である。したがって、彼らの戦術に興味を持ち、それを採用することで、このような成功を再現しようとする攻撃者が増えていくだろう」と述べている。

この過去最高額の身代金については、暗号インテリジェンス企業の Chainalysis も、以下のコメントを X に投稿している。

これまで知られている最高額の身代金は $40M であり、保険大手の CNA が Evil Corpのランサムウェア攻撃を受けて支払ったものだ。

Zscaler は X への投稿 で、$75M の身代金を支払った企業については明らかにしていないが、この 2024年初頭に発生した攻撃で被害を被った組織は、Fortune 50 に入る企業だと述べている。

2024年2月にサイバー攻撃を受けた Fortune 50 企業といえば、その Top-10 にランクインしている製薬大手 Cencora である。現時点において、Cencora への攻撃を主張するランサムウェア・グループが現れていないことが、Cencora が身代金を支払った可能性を示唆している。

BleepingComputer は、Dark Angelsに身代金を支払ったかどうかを Cencora に問い合わせているが、現時点では返答は得られていない。

Dark Angels とは

Dark Angels とは、ランサムウェア・オペレーションの1つであり、2022年5月に世界中の企業を標的に攻撃を開始したグループである。

Dark Angels のオペレーターは、人間が操作する大半のランサムウェア・ギャングと同様に、企業ネットワークへと侵入し、最終的に管理者アクセス権を獲得するまで、横方向への移動を継続していく。そして、侵害したサーバからデータを盗み出し、身代金を要求するための手段にしていく。

この脅威アクターは、Windows ドメイン・コントローラにアクセスすると、ランサムウェアを展開し、ネットワーク上の全てのデバイスを暗号化する。

彼らが活動を開始した当初は、流出した Babuk ランサムウェアのソースコードをベースにした、Windows と VMware ESXi の暗号化ツールが使用されていた。そして時間が経つにつれて、2021年以降は Linux 暗号化ツールへと切り替わっていったが、それは、Ragnar Locker が使用しているものと同じであった。なお、Ragnar Locker は、2023年に法執行機関によりシャットダウンされている。

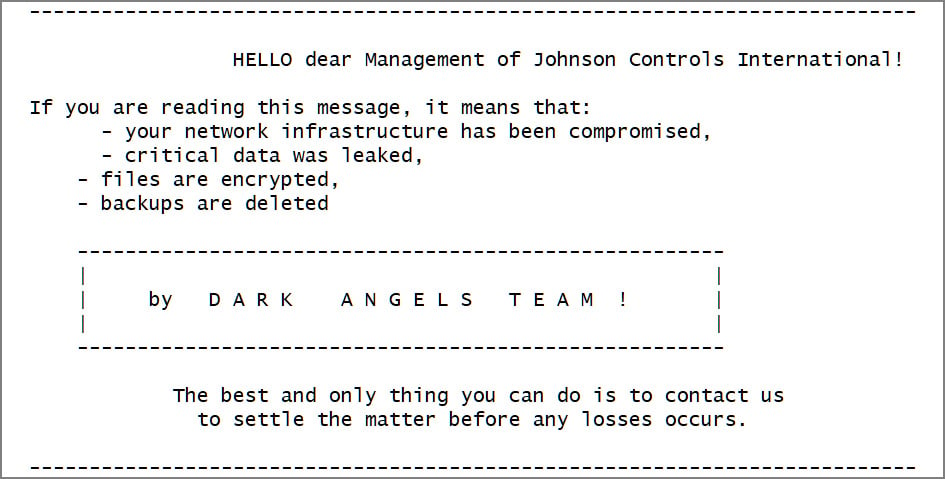

この Linux 暗号化ツールは、Dark Angels による Johnson Controls への攻撃で、同社の VMware ESXi サーバーを暗号化するために使われた。この攻撃で Dark Angels は 27TB の企業データを盗んだと主張しており、$51M の身代金の支払いを要求した。

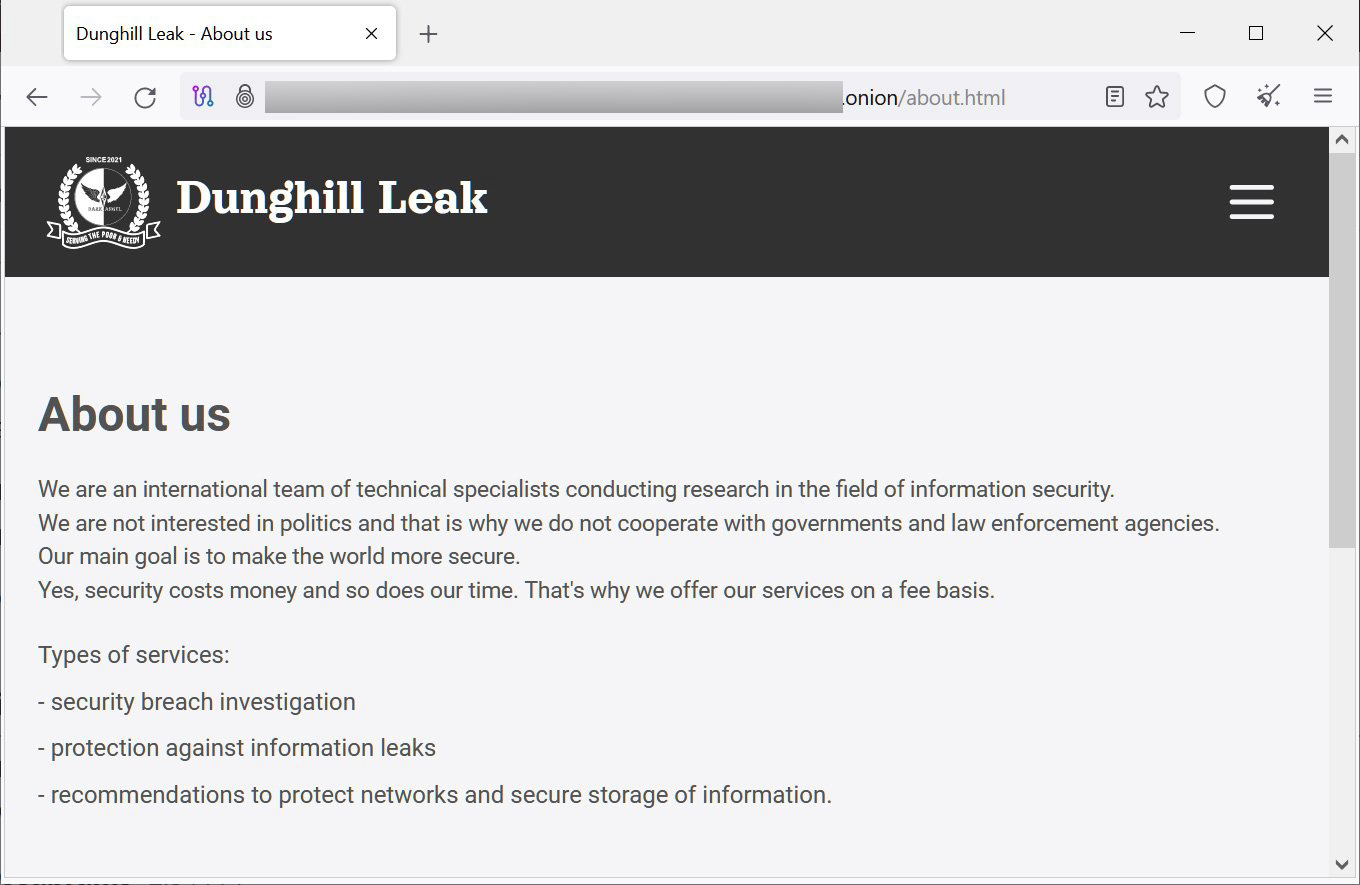

また、この脅威アクターは、”Dunghill Leaks” というデータ漏洩サイトも運営しており、身代金を支払わなければデータを漏洩すると、そこで被害者を恐喝している。

Zscaler ThreatLabz によると、Dark Angels は “Big Game Hunting” 戦略を利用しているという。”Big Game Hunting” 戦略とは、一度に多くの企業を標的にして、身代金の支払額を引き下げるのではなく、少数の価値の高い企業のみを標的にして、巨額の支払いを要求するというものだ。

Zscaler ThreatLabz の研究者たちは、「Dark Angels は、高度な標的型アプローチを採用しており、たいていの場合は一度に一社の大企業のみを攻撃している。大半のランサムウェア・グループが無差別にターゲットを拡大し、イニシャル・アクセス・ブローカーやペンテスト・チームと連携し、攻撃の大部分を外部に委託しているのとは対照的である」と説明している。

Chainalysis は 2024年2月のブログで、この数年において Big Game Hunting 戦術は、数多くのランサムウェア・ギャングにより利用されるようになったと述べている。

ランサムウェア・ギャングに対する、身代金の支払額の記録が更新されたとのことです。文中にある、保険大手の CNA のインシデントは、2021/07/22 の「保険大手 CNA のデータ侵害は偽のブラウザ・アップデートが入口だった」だと思われますが、身代金の金額については触れられていませんでした。なお、2023/06/30 には「TSMC への LockBit 攻撃:身代金として $70 million が要求されているが・・・」という記事もありますが、今日のポストと合わせて考えると、身代金は支払われなかっと推測されます。

You must be logged in to post a comment.