Escalating Cyber Threats: Q2 2024 Vulnerability Report

2024/08/22 SecurityOnline — 2024年 Q2 におけるサイバー・セキュリティの状況では、アプリケーションとオペレーティング・システムを標的とする、新しい脆弱性と悪用の手法の顕著な増加が特徴的だった。Kaspersky Labs の最新レポートによると、この Q2 には、権限昇格の主な手段として、脆弱なドライバーを悪用する攻撃が大幅に増加した。この傾向は、従来からのセキュリティ対策を回避してシステムに侵入するためのベクターとして、攻撃者が古いドライバーを悪用するケースが増えていることを示しており、また、脅威の増大も示している。

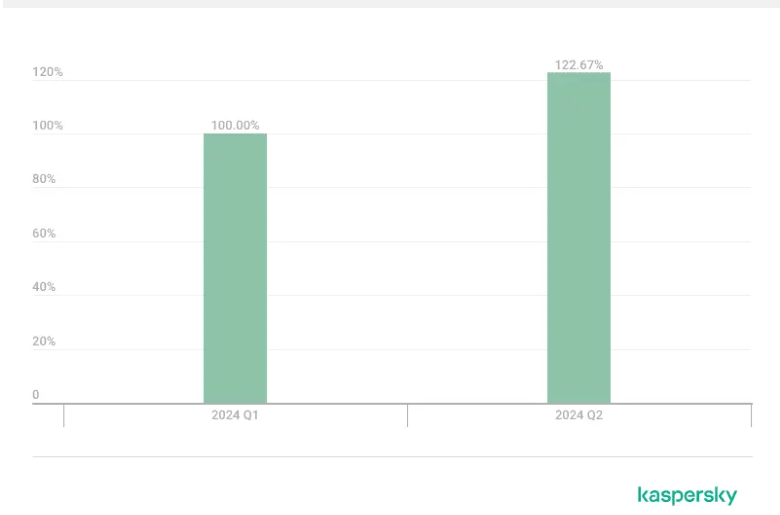

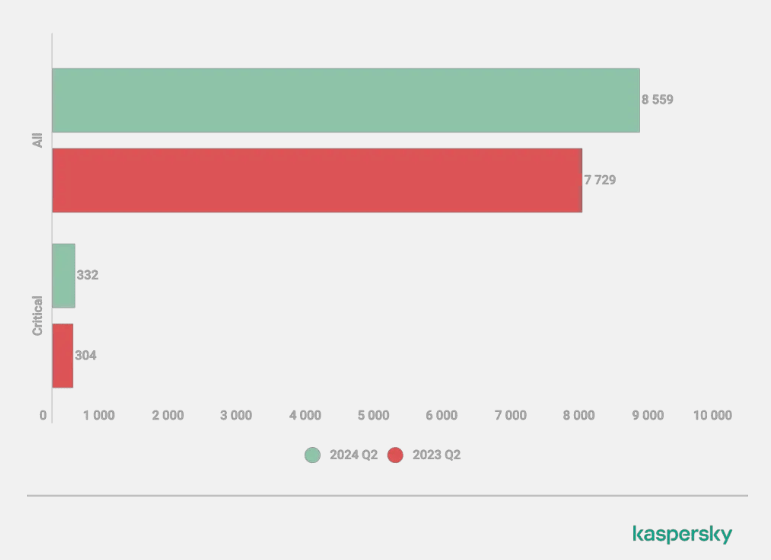

Kaspersky のレポートで強調されている懸念される傾向は、2024年 Q2 に登録された脆弱性の数が、昨年の同期の数値を上回り、年末までには 2023年の合計を上回る可能性が高いことである。この増加は、2019 年以降に観察された上昇傾向と一致しており、脆弱性が発見され悪用される可能性が、加速している状況を示唆している。

このような増加の傾向とは反対に、Critical と分類された脆弱性の割合は、2023年との比較で僅かに減少している。ただし、組織にとって最も重大なリスクをもたらすのは、これらの Critical な脆弱性である。特に、このレポートでは、未解決の状況を引きずりながらシステムの整合性を脅かし続けている、未分類の Critical な脆弱性がもたらす課題が強調されている。

このレポートで紹介されている目立った発見の1つとして、Bring Your Own Vulnerable Driver (BYOVD) 手法を用いる攻撃の蔓延がある。この手法では、パッチが適用されていない脆弱なドライバーを、攻撃者が意図的にターゲット・システムにインストールし、権限昇格などの悪意のアクティビティに悪用していた。当初はゲーム・チートの作成者により普及しましたが、現在ではサイバー犯罪者により、さらに悪質な目的で広く採用されている。

また、レポートで指摘されているものには、2023 年以降において脆弱なドライバーの使用が大幅に増加し、それらを悪用する攻撃者がセキュリティ・メカニズムを回避し、システムを不正に制御していたことがある。Kaspersky のデータによると、現時点において、数百の脆弱なドライバーが悪用されており、それに加えて、脆弱なドライバーが定期的に登場している。それに対抗するために Kaspersky は、検出機能とブロック機能を強化し、BYOVD 攻撃による脅威の増大の軽減を目指している。

このレポートでは、2024年 Q2 に悪用された、最も一般的なタイプの脆弱性の内訳も示されている:

- CWE-434:危険なタイプのファイルの無制限のアップロード

- CWE-89:SQLi: SQL コマンドで使用される特殊要素の不適切な無効化

- CWE-22:パス・トラバーサル:制約されたディレクトリに対する不適切な制限

これらの脆弱性の影響が継続すると思われるのは、特に Web アプリケーションにおいて、機密データへのアクセスを、攻撃者に許すケースが多いためである。ファイル共有/VPN アクセス/クラウドサービスなどの、重要な機能に対応する Web アプリケーションの役割を考えると、そのセキュリティ保護が重要になると、このレポートは強調している。

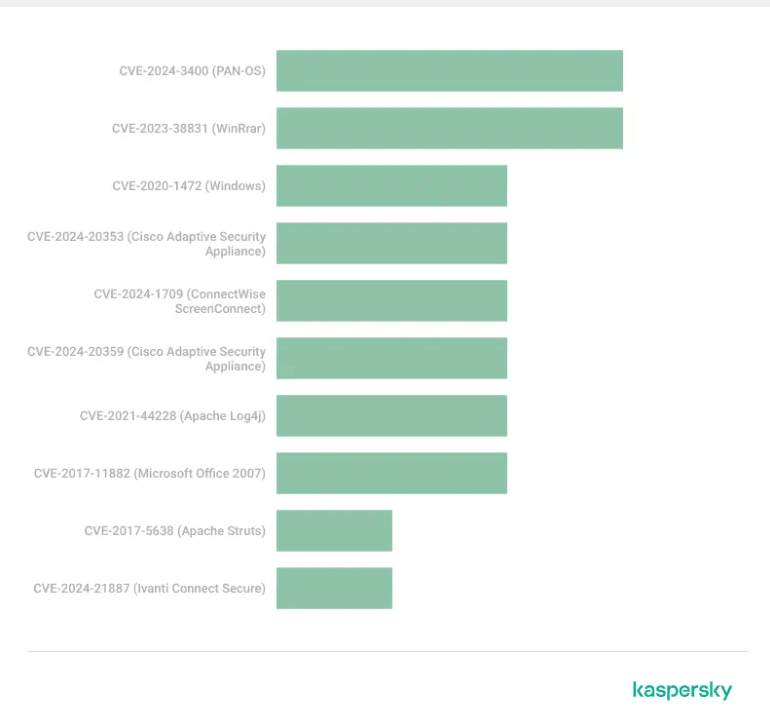

Kaspersky のテレメトリでは、Windows/Linux プラットフォームの両方を標的とする、エクスプロイト活動の増加が示されている。Windows の場合において、最も悪用されている脆弱性は、Microsoft Office スイート内の数式エディタや MSHTML といったコンポーネント内に存在している。たとえば、CVE-2018-0802/CVE-2021-40444 などの脆弱性含むエクスプロイトは、主にフィッシング・メールを通じて配信され、システムへのイニシャル・アクセスを役割としている。

エンタープライズ環境でのゾンカが著しい Linux では、カーネルを標的とするエクスプロイトが増加している。Ubuntu カーネルの脆弱性である、CVE-2022-0847 (Dirty Pipe) や CVE-2023-2640 などが、権限昇格のために頻繁に悪用され、侵害されたシステム内に攻撃者が留まることを許している。

このレポートでは、Advanced Persistent Threat (APT) 攻撃で悪用された、深刻な脆弱性の分布の変化が明らかになっている。 リモート・アクセス・サービス/アクセス制御メカニズム/Office アプリケーションの、ゼロデイ脆弱性を迅速に悪用する APT グループに対しては、注意深い監視と早急な対応の必要性が強調されている。

興味深いことに、オペレーティング・システムを標的とするエクスプロイトの割合は、サイバーセキュリティ・カンファレンスのシーズンに先立って、いくつかの PoC エクスプロイトがリリースされたことで、この Q2 に顕著に増加している。この増加が浮き彫りにするのは、プロアクティブなパッチ管理の重要性と、新たな脅威に先手を打つ必要性である。

新たな脆弱性の増加と、パッチ適用済みエクスプロイトの再流行により、ユーザー組織が採用すべきものは、サイバーセキュリティに対するプロアクティブなアプローチとなってきた。特に BYOVD の手法は、脆弱なドライバを悪用するサイバー犯罪者が、システムを侵害し続けるため、さらに広まると予想される。

これらのリスクを軽減するために、Kaspersky が推奨するのは、以下の事柄である:

徹底したインフラ監視:インフラを理解して追跡することは、特にネットワーク境界でのセキュリティ維持に不可欠である。

効果的なパッチ管理:堅牢なパッチ管理戦略を実装することは、BYOVD 関連も含めて、脆弱性を迅速に検出/排除するために不可欠である。

包括的なセキュリティ・ソリューション:強力な保護や、早期の検出、複雑な攻撃の防止を提供する、セキュリティ・ソリューションの活用が重要となる。これらのソリューションは、リアルタイムのサイバー攻撃データを提供するため、従業員のデジタル・リテラシーの促進も必要となる。

レポート全体と具体的な推奨事項の詳細については、Kaspersky Labs の公式 Web サイトを参照してほしい。

米国市場から締め出されてしまった Kaspersky ですが、いまも変わらずサイバー脅威レレポートを提供してくれています。同社のレポートは、要点が簡潔にまとめられているので、見やすくてよいですね。よろしければ、Kaspersky で検索も、ご利用ください。

You must be logged in to post a comment.