SonicWall Warns: New Malware Targets Gmail

2024/08/27 SecurityOnline — Gmail アカウントを標的とする、コンパイル済みの AutoIT 実行ファイルが、SonicWall Capture Labs の脅威リサーチ・チームにより発見された。このマルウェアは、元々 “File.exe” と命名されており、各種の手口を用いてユーザー・アカウントを侵害するものである。具体的には、クリップボード・データの読み取り/キー入力のキャプチャ/マウス・イベントの取得などを行うとされる。

この MalAgent.AutoITBot が実行されると、最も広く使われている Web ブラウザ (Microsoft Edge/Google Chrome/Mozilla Firefox) を介して、Gmail のログインページへのアクセスが試行される。ただし、この脅威は、メール・アカウントへのアクセスだけには留まらない。

このボットは、キー入力をキャプチャし、クリップボードのデータを読み取り、キーボードやマウスの入力を制御する機能を備えている。これらの機能により、このマルウェアは、ユーザーが入力した機密データなどの機密情報を盗み取るが、その中には、ユーザー名やパスワードも含まれる。

さらに、MalAgent.AutoITBot は、感染させたシステムの再起動および、異なるユーザーとしてプロセス実行、デバッグツールを検出した場合のユーザー入力のブロックなどを試行する。このアンチ解析機能は、マルウェアを研究して対策を考案する、サイバー・セキュリティの専門家にとって手強い敵となっている。

SonicWall チームは、Detect-It-Easy (DIE) や AutoITExtractor などのツールを利用して、マルウェアの動作とスクリプトを分析した。初期分析の結果として判明したのは、実行ファイルの高度な難読化および、複数のネットワーキング・ライブラリの曖昧な序列識別子でのインポートである。この難読化により、マルウェアの正確な動作や意図を追跡することが困難になっている。

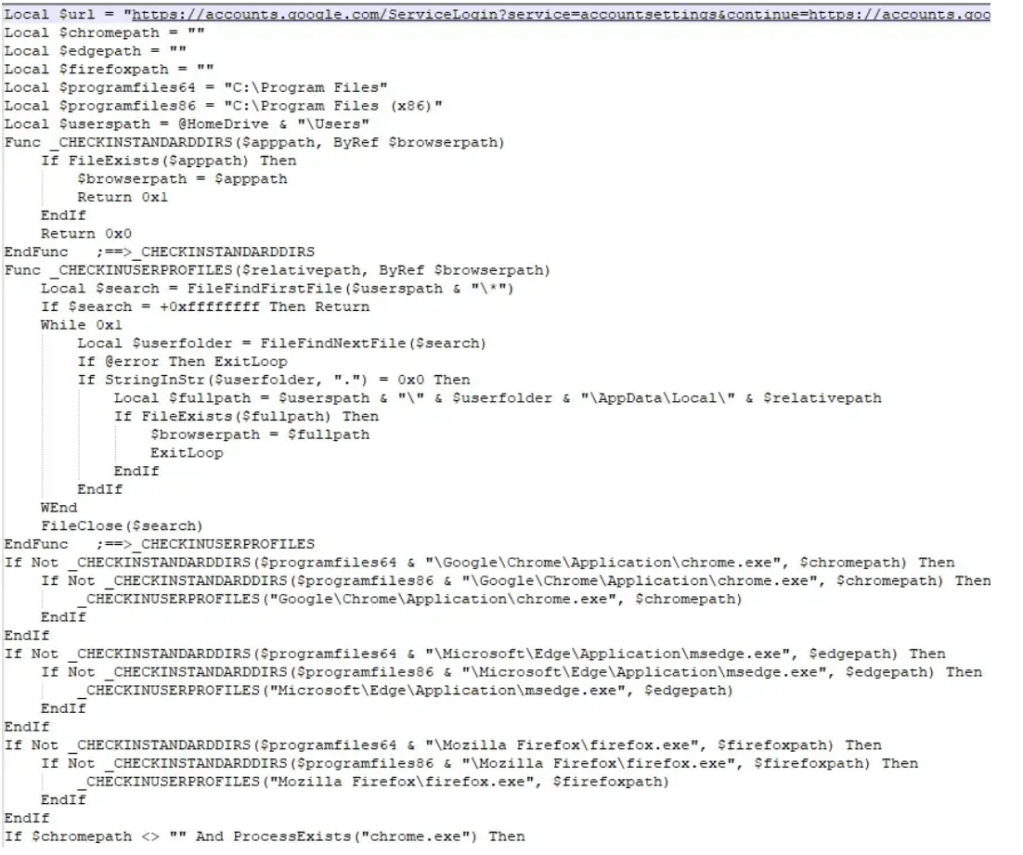

そして、スクリプトを抽出したところ、accounts.google.com 経由で Gmail のログインページを開くようブラウザに指示する、平文コマンドが発見された。ただし、このマルウェアには、Facebook/Reddit などの、人気 SNS の一般的なログイン・リンクも含まれている。このマルチ・ターゲットのアプローチは、ボットによる認証情報の採取を Gmail だけではなく、各種のオンライン・サービスも標的にするようデザインされているようだ。

興味深いことに、このマルウェアでは、C2 (Command-and-Control) サーバとの接続を確立する適切な環境を決定するための、動的なセットアップが採用されている。

このマルウェアでは、ソケット・セットアップが成功すると、キーロギング/画面キャプチャ/ファイル列挙機能が起動するが、失敗すると WSAGetLastError Windows API が呼び出され、問題のトラブルシューティングが行われる。SonicWall のテストで、これらのアクティビティが観察されなかったのは、分析中に C2 サーバとの接続に失敗した可能性があるからだと推測される。

MalAgent.AutoITBot においてり懸念される側面の1つは、複数のプロセスを静かに実行する能力を持っていることだ。たとえば、Firefox を起動すると、このマルウェアは隠しページを作成し、同時にネットワーク・ソケットの確立を試みる。このステルス的な動作により、水面下で活動することが可能になり、従来のウイルス対策ソリューションによる検知/軽減を難しくしている。

このような機能を持つ MalAgent.AutoITBot は、個人と組織の両方に深刻なリスクをもたらす。知らない間に認証情報が盗み出され、システムを操作される可能性がある。それが浮き彫りにするのは、出所不明のファイルを扱う際に、注意を払うことの重要性である。

相手が Gmai なので、決してニッチとは言えない侵害ですが、ターゲットを絞り込んだ侵害が発生しているようです。この種の侵害というと、APT による Outlook や Exchange の標的化が一般でしたが、それが Gmail にも及んできたのでしょうか? よろしければ、Outlook + Exchange で検索も、ご利用ください。

You must be logged in to post a comment.