CVE-2024-38106: 0-Day Windows Kernel Vulnerability Exploited in the Wild, PoC Published

2024/09/03 SecurityOnline — Windows カーネルのゼロデイ脆弱性 CVE-2024-38106 (CVSS:7.0) の詳細分析と PoC エクスプロイト・コードが、PixiePoint Security のセキュリティ研究者 Sergey Kornienko から公開された。この特権昇格 (EoP:elevation of privilege) の脆弱性は既に悪用が確認されており、セキュリティ専門家とエンドユーザーの双方から、緊急の対応が求められている。

脆弱性 CVE-2024-38106 は、Windows OS のコア、特に Windows NT OS カーネル実行ファイルとしても知られる ntoskrnl.exe プロセス内に存在する。このカーネルは Windows の基本コンポーネントであり、ハードウェアとソフトウェアの橋渡し役として機能し、多くの Windows サービスが効率的に機能するために不可欠である。

この脆弱性は、競合状態 (制御不能なイベントの順序やタイミングによって結果が左右されるシナリオ) に起因する。この場合、この脆弱性の悪用に成功した攻撃者は、SYSTEM レベルまで権限を昇格させ、標的とするマシンを完全にコントロールできる。

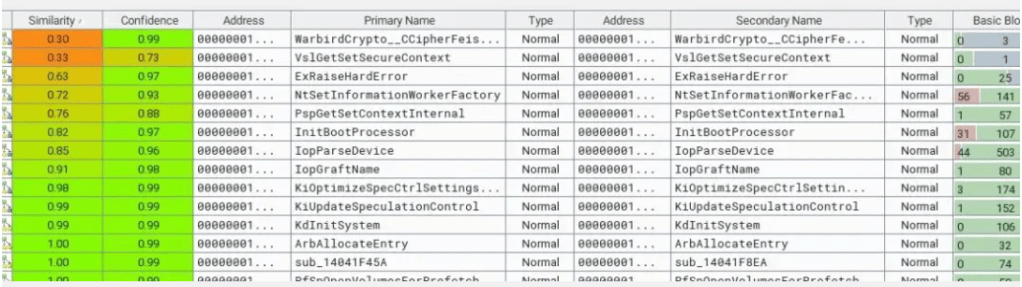

Kornienko が、このパッチを綿密に分析した結果、2つの重要な関数に大きな変更が加えられていることが判明した。それらは、VslGetSetSecureContext() と NtSetInformationWorkerFactory() である。これらの変更は、根本的な競合状態に対処する上で非常に重要であった:

- VslGetSetSecureContext(): このパッチは、Virtualization-Based Security (VBS) セキュア・カーネルに関連する VslpEnterIumSecureMode() 操作に対して、適切なロック・メカニズムを導入するものである。この機能強化により、制御された安全な方法で操作されるようになり、競合状態が発生しなくなった。

- NtSetInformationWorkerFactory():ここでの変更は、より複雑なものである。具体的に言うと、NtShutdownWorkerFactory() プロセスと相互作用する、フラグ・チェックが追加された。このチェックにより、オブジェクトの構築と破棄の間の競合状態が確実に緩和され、悪用のリスクが減少するという。

Kornienko が公表した CVE-2024-38106 の PoC エクスプロイト・コードは、この脆弱性を悪用する攻撃者が、権限を昇格させる方法を示しており、さらに、パッチを適用せずに放置した場合の、潜在的な影響についても詳述するものだ。

このゼロデイ脆弱性は、Citrine Sleet として知られる、北朝鮮の脅威アクターにより積極的に悪用されている。このグループは、攻撃者が管理する悪意のドメイン “voyagorclub[.]space” へと、標的を誘導するところから始まる、高度なエクスプロイト・チェーンの一部として脆弱性 CVE-2024-38106 を悪用した。このドメインへと、被害者を誘い込む方法は確認されていないが、ソーシャル・エンジニアリングの手口が疑われている。

この悪意のドメインにターゲットがアクセスすると、CVE-2024-7971 に対するゼロデイ・リモートコード実行 (RCE) エクスプロイトが展開され、サンドボックス化された Chromium レンダラー・プロセスが侵害される。この最初の侵入により、CVE-2024-38106 を標的とする攻撃がトリガーされる。具体的に言うと、Windows サンド・ボックスのエスケープ・エクスプロイトを取り込んだ、シェルコードをダウンロードされ、実行される。

このエクスプロイトにより、攻撃者はサンドボックスをバイパスして特権を昇格させ、FudModule ルートキットを展開する。

FudModule Rootkit は、DKOM (Direct Kernel Object Manipulation) 技術を用いるものであり、ユーザー・モードで実行されるが、カーネル・セキュリティ・メカニズムを改ざんできる。カーネルの読み取り/書き込みプリミティブを悪用することで、最も基本的なレベルでシステムを操作するため、検出と削除が極めて困難になっている。

すでに Microsoft は、2024年8月の Patch Tuesday の一環として、CVE-2024-38106 に対するパッチを発行している。しかし、パッチが公開される以前において、この脆弱性の悪用が確認されている。

この、Windows Kernel のゼロデイ脆弱性 CVE-2024-38106 ですが、2024/08/13 の「Microsoft 2024-08 月例アップデート:6件のエクスプロイトを含む9件のゼロデイ脆弱性に対応」でも、その危険性が指摘されていました。そして、公表から1ヶ月も経たないうちに、PoC エクスプロイトが提供されるという状況にいたっています。よろしければ、Windows Kernel で検索も、ご利用ください。

You must be logged in to post a comment.