QNAP fixes NAS backup software zero-day exploited at Pwn2Own

2024/10/29 BleepingComputer — 10月24日 (木) に QNAP が修正した、TS-464 NAS デバイスに存在する深刻なゼロデイ脆弱性は、Pwn2Own Ireland 2024 コンテストおいて、セキュリティ研究者たちにより悪用が証明されたものだ。脆弱性 CVE-2024-50388 は、同社のディザスタ・リカバリと災害データ・バックアップのソリューションである、HBS 3 Hybrid Backup Sync のバージョン 25.1.x に存在し、OS コマンド・インジェクションを引き起こす可能性を持つ。

10月29日に QNAP が公開したセキュリティ勧告には、「HBS 3 Hybrid Backup Sync に影響を与える、OS コマンド・インジェクションの脆弱性が報告されている。この脆弱性の悪用に成功したリモートの攻撃者は、任意のコマンド実行の可能性を手にする」と記されている。

すでに QNAP は、HBS 3 Hybrid Backup Sync 25.1.1.673 以降で、この脆弱性に対処している。

NAS デバイス上の HBS 3 をアップデートする際には、QTS/QuTS hero に管理者としてログインし、App Center を開き、[HBS 3 Hybrid Backup Sync] を検索する。アップデートが提供されている場合には、[Update] をクリックする。つまり、HBS 3 Hybrid Backup Sync が最新の状態にある場合には、この [Update] ボタンは利用できない。

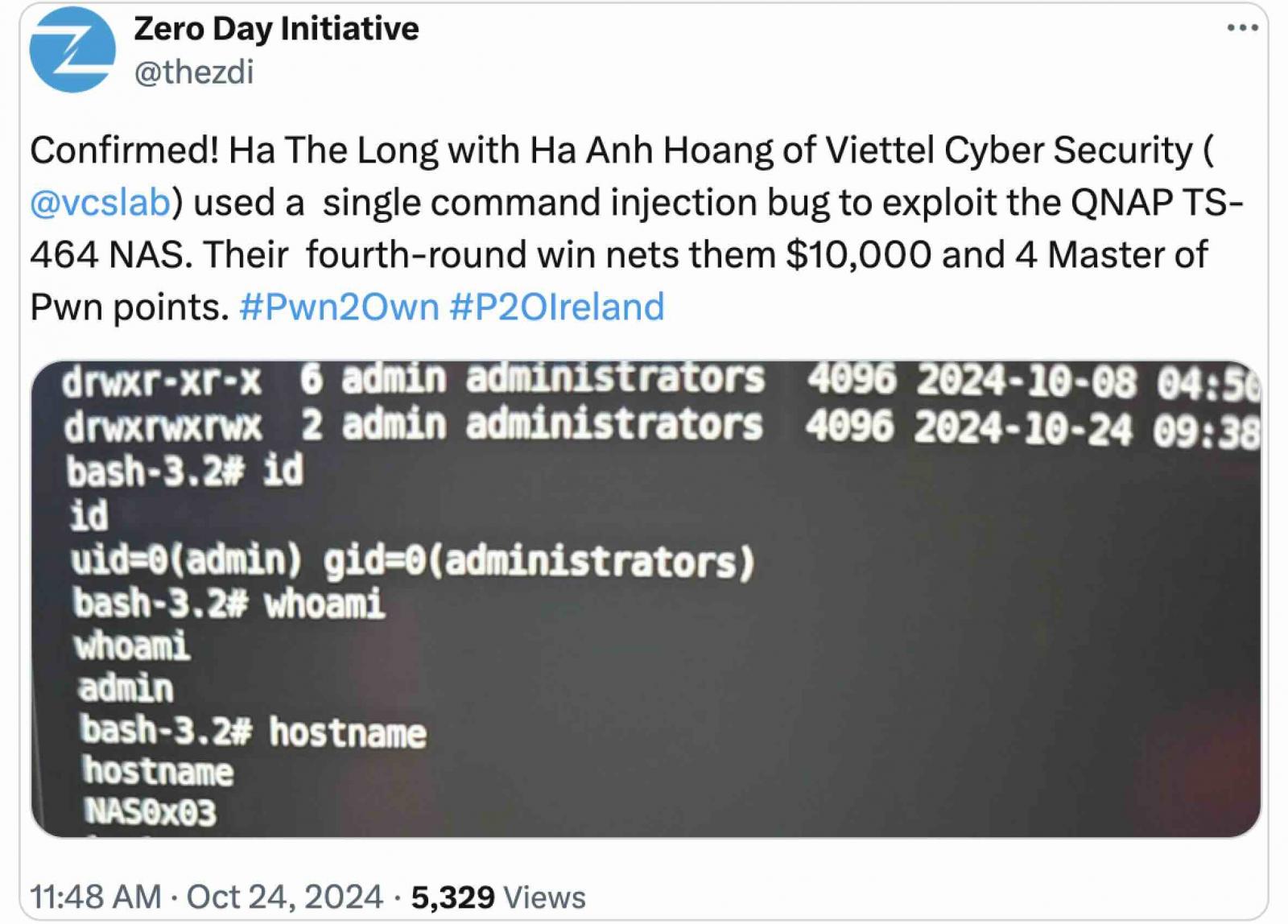

Pwn2Own Ireland 2024 で公開された、このゼロデイ脆弱性を用いて、Viettel Cyber Security の Ha Long と Ha Anh Hoang は任意のコード実行を証明し、管理者権限を取得する工程を実演した。そして、5日後に、QNAP はパッチが適用した。

Pwn2Own コンテスト終了後から、Trend Micro の Zero Day Initiative がセキュリティ脆弱性の詳細を公表するまでには、90日間の猶予がある。そのことを踏まえ、ベンダーたちはセキュリティ・パッチのリリースに時間をかけるのが一般である。

4日間にわたって開催された Pwn2Own Ireland 2024 では、Team Viettel が優勝した。 全体で 70件を超える、ユニークなゼロデイ脆弱性を公表したハッカーたちには、$1M を超える賞金が授与された。

3年前に QNAPは、Hybrid Backup Sync ソリューション (CVE-2021–28799) のバックドア・アカウントを削除している。なぜなら、この脆弱性が、Multimedia Console と Media Streaming Add-On の SQL インジェクション脆弱性 CVE-2020-36195 と連鎖することで、インターネットに公開された NAS デバイスに対して、Qlocker ランサムウェアが展開され、ファイル暗号化に悪用されていたからだ。

QNAP デバイスは、機密性の高い個人ファイルを保存しているため、被害者に身代金を支払わせてデータを復号させるのに最適な標的となる。したがって、ランサムウェア犯罪者たちの間で人気の的となっている。

さらに、2020年6月に QNAP は、Photo Station アプリの脆弱性を悪用する eCh0raix ランサムウェア攻撃について警告している。その翌年に、既知の脆弱性を悪用し、脆弱なパスワードのアカウントをブルートフォース攻撃する、eCh0raix (別名 QNAPCrypt) が復活している。

加えて、2020年9月に QNAP は、旧式で脆弱な Photo Station バージョンを実行している、一般に公開された NAS デバイスを標的とする、AgeLocker ランサムウェア攻撃について顧客に警告を発している。

この秋の Pwn2Own は、アイルランドだったのですね。そこで、QNAP HBS 3 に存在する OS コマンド・インジェクションの脆弱性が実証されたようです。それにしても、QNAP の対応が早いですね。それだけ、深刻なバグなんだろうと推測できます。ご利用のチームは、十分に ご注意ください。よろしければ、QNAP で検索も、ご参照ください。

You must be logged in to post a comment.