Security Alert: Bootkitty Bootkit Targets Linux via UEFI Vulnerability (CVE-2023-40238)

2024/12/01 SecurityOnline — Bootkitty という、史上で初めて Linux システムを標的にする UEFI ブートキット が、Binarly と ESET のセキュリティ研究者たちにより発見された。この新たな脅威は、UEFI ファームウェアの欠陥である LogoFAIL と命名された脆弱性 CVE-2023-40238 を悪用するものであり、Secure Boot の保護をバイパスし、悪意のペイロードを注入する。

Bootkitty は、Linux カーネルに感染する PoC 型のブートキットであると、ESET の研究者である Martin Smolar と Peter Strýček は述べている。彼らの指摘は、「Bootkitty は、アクティブな脅威というよりも、PoC のようなものと言える。しかし、Windows エコシステム以外に対しても、ブートキットを用いる攻撃が拡大しているという点で、大きな変化の兆しを表している」というものだ。

Bootkitty は、ファームウェアベースの脅威の進化において、重要なマイルストーンとなる。これまでは、BlackLotus や MoonBounce などのマルウェアが、その象徴例であった。ESET の分析により、「防御側が見落としがちで、広大かつ攻撃対象となり得る OS のブートローダーを、Bootkitty が悪用している」ことが明らかになった。

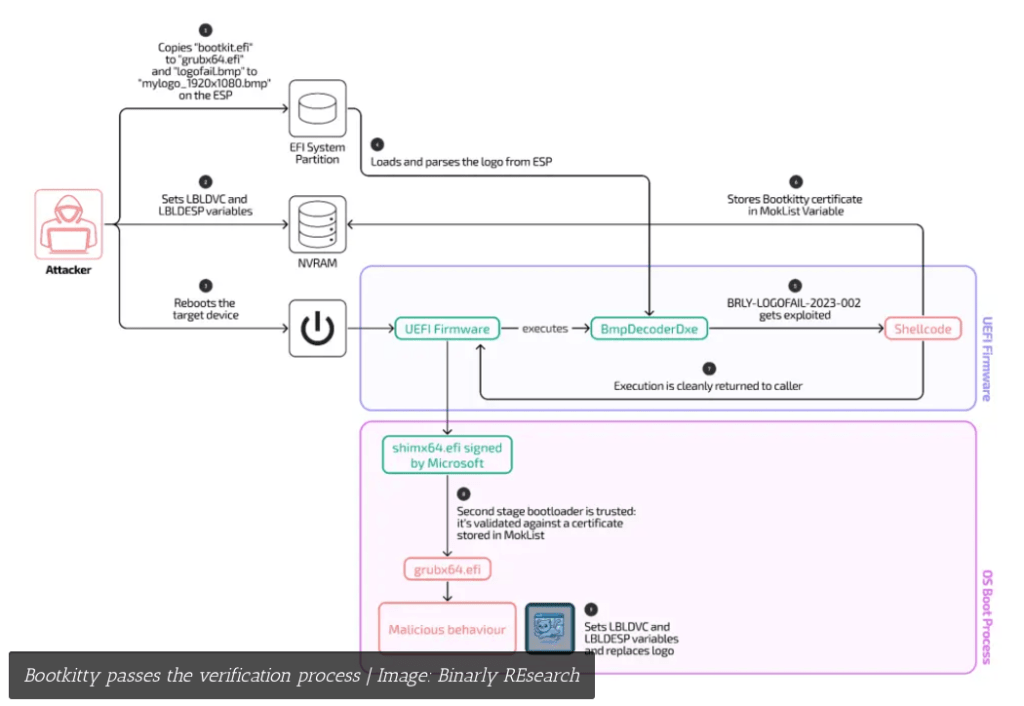

Bootkitty の攻撃で悪用される脆弱性 LogoFAIL (CVE-2023-40238) は、Black Hat Europe 2023 で Binarly が初めて発表したものだ。この脆弱性は、UEFI ファームウェア内の BmpDecoderDxe モジュールに存在し、BMP 画像の不適切な解析処理に起因するものであり、攻撃者に悪意のシェルコード実行を許すものだ。

Binarly の研究者は、「LogoFAIL と名付けられた脆弱性 CVE-2023-40238 の悪用は、MokList 変数に不正な証明書を注入し、BMP イメージ内の埋め込みシェルコードを使用して、Secure Boot 保護をバイパスすることで達成される」と説明している。この不正な MokList 変数により、Bootkitty ブートキットがシステムの Secure Boot に信頼されたものと見なされ、初期のブート・プロセス中にロードされるようになる。

Bootkitty の感染チェーンは、シェルコードが埋め込まれた、改ざんされた BMP ファイルである logofail.bmp から始まる。Binarly の分析により、それらの悪意のファイルには、以下のような特徴があることが判明した:

- Secure Boot の MokList 変数を改ざんするように設計された、シェルコードが組み込まれている。

- UEFI 環境内で任意のコード実行を達成するために、脆弱性を悪用する。

- ステルス性を維持するために、正規のブート・ロゴを不正なロゴに置き換える。

研究者らが指摘するのは、「この手法により、シェルコードが元の命令を復元し、エクスプロイトの活動を隠蔽し、ブートキットのすべての痕跡を一掃する」という点である。

この脆弱性は、Acer/HP/Lenovo/富士通などの、各社製のデバイスの UEFI ファームウェアに影響を与える。Insyde のような一部のメーカーはパッチを発行しているが、パッチが適用されていない多数のデバイスは、依然として脆弱な状態にある。特に、特定のファームウェア・バージョンを使用する Lenovo のデバイスは、Bootkitty のエクスプロイト・チェーンとの互換性があるため、主な攻撃対象として特定されている。

Bootkitty ブートキットと LogoFAIL 脆弱性が浮き彫りにするのは、堅牢なファームウェア・レベルのセキュリティの重要性/必要性である。Binarly は、「私たちが初めて LogoFAIL について警告を発してから、1年以上が経過したが、依然として多くの組織が脆弱な状態にある」と述べている。

このような脅威から身を守るための推奨事項

- ファームウェアの更新:デバイスのメーカーからリリースされる、最新のファームウェア・パッチを適用する。

- 検出ツールの活用:Binarly Transparency Platform のユーザー組織は、LogoFAIL を含む関連ブートキット・コンポーネントの検出機能を活用する。

- Secure Boot の強化:Secure Boot チェックを追加し、不正な証明書を防止する。

技術的な詳細や、その他の影響などの完全なレポートは、Binarly および ESET から提供されている。

Linux を標的とする、Bootkitty というブートキットが登場したようです。そこで悪用されるのは、UEFI ファームウェアに存在する、LogoFAIL と名付けられた脆弱性 CVE-2023-40238 とのことです。これまでは、Windows が標的でしたが、その範囲が Linux にまで及んできたようです。よろしければ、2023/12/04「LogoFAIL という UEFI の脆弱性:デバイスをステルス・マルウェア攻撃にさらしている」を、ご参照ください。

You must be logged in to post a comment.