Muddling Meerkat Linked to Domain Spoofing in Global Spam Scams

2025/01/11 HackRead — サイバー・セキュリティ企業 Infoblox の最新レポートが明らかにしたのは、スパム・キャンペーンを展開する詐欺師たちが、ドメイン・スプーフィングを使用する方法である。サイバー・セキュリティとネットワーキング・コミュニティが協力して、中国のグレートファイアウォールに関する研究を行った結果として、このレポートは提供された。

この研究プロジェクトの最初の目的は、Muddling Meerkat と呼ばれる脅威アクターの活動を理解することにあった。Muddling Meerkat を有名にしたのは、偽の中国のグレートファイアウォール・レスポンスなどを含む、奇妙な DNS 操作である。Muddling Meerkat の最終的な目的を突き止めることはできなかったが、ドメイン・スプーフィングがマルスパムで使用される方法について、研究者たちは多くを学んだという。

Muddling Meerkat の活動に対して、最初は困惑していた Infoblox 研究チームだが、その調査結果をセキュリティ・コミュニティと共有し、外部の視点を求めるようになった。1つの重要な観察結果が示唆したのは、Muddling Meerkat の活動とスパム配信の間に、潜在的なつながりが存在することである。

Summary

- Infoblox は、Muddling Meerkat を調査しているときに、スパム・キャンペーンでドメイン・スプーフィングが広まっていることを発見した。

- サイバー・セキュリティ・コミュニティとの連携により、Muddling Meerkat の DNS アクティビティが、スパム配信に関係していることが判明した。

- 研究者たちは、不正使用に関するレポートとドメイン分析を通じて、複数のスパム・キャンペーンを特定した。

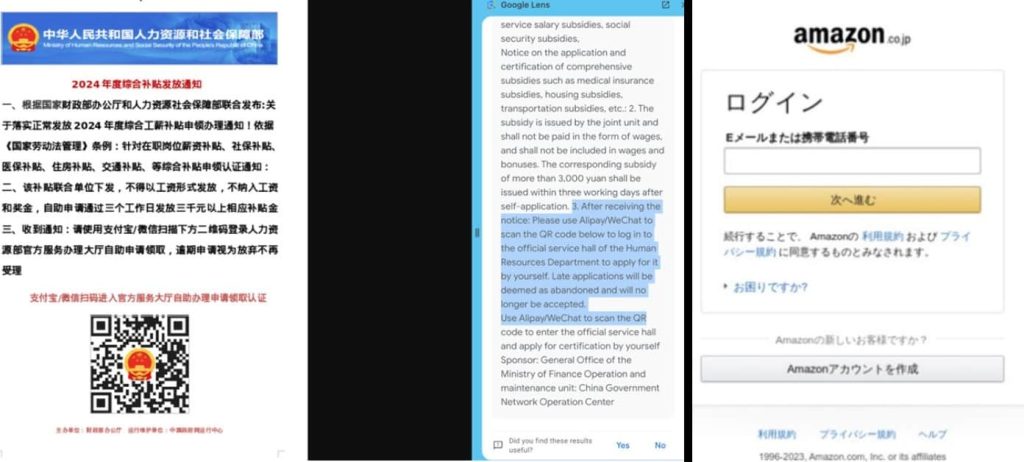

- その手法として挙げられるものには、QR コード・フィッシングや、ブランド偽装し、恐喝、謎の金融スパムなどがある。

- この調査結果によると、ドメイン・スプーフィングは依然として効果的であり、現在のセキュリティ対策を回避している。

研究者たちの調査による、自社で所有するドメイン (多くの場合、外部への露出が限られている内部ドメイン) に関する不正使用通知を、複数のユーザー組織が受け取ったとされる。これらの通知は、大規模なスパム・キャンペーンの一部であり、中国の IP アドレスから発信され、大手メール・プロバイダーをターゲットにしている。この観察結果は、それぞれの組織におけるチームの調査結果と一致していた。つまり、中国の IP 空間から発信される偽のメール・サーバ (MX) レコードを、Muddling Meerkat が生成している状況が、以前から観察されていたことになる。

Muddling Meerkat の調査で特定されたターゲットの中に、研究者たちが所有するドメインが発見されたとき、大きな進展があった。自身で所有するドメインに関連する、不正使用レポートを分析した研究者たちは、権威 DNS サーバ・ ログを活用し、内部のスパム・コレクションを調査することで、スパマーたちが用いる戦術について、前例のない洞察を得ることになった。

一連の調査により、今回のマルスパム手法に関する情報の宝庫が生まれた。その結果として、受信者を欺くために高度なドメイン・スプーフィング戦術を採用する、いくつかの種類のキャンペーンが特定された。いくつかの例を紹介すると、QR コード・フィッシングは、中国の国民をターゲットにするものであり、フィッシング・サイトへと被害者をリダイレクトしていた。また、日本におけるフィッシング・キャンペーンは、Amazon や大手銀行などのブランドになりすまし、偽のログイン・ページへとユーザーを誘い込むものだった。

また、恐喝キャンペーンは、情報の露出と引き換えに、暗号通貨での身代金の支払いを要求するものである。さらに、中国から発信される謎の金融キャンペーンは、中国の運送会社を装い、無害に見えるスプレッドシートを添付ファイルとして送信するものだ。Infoblox の研究者たちは、「これらのキャンペーンの目的は不明であり、悪意のコンテンツや動機が明確に示されていない」と、HackRead に公開した技術ブログで述べている。

その一方で、この調査で明らかになったのは、依然としてドメインなりすましが、スパマーにとって効果的で一般的な戦術であるという現実である。なりすましを検出/防止する多様なセキュリティ・メカニズムが存在しているが、これらのキャンペーンは検出を回避し、ターゲットに到達し続けている。

WatchTowr も、ドメイン悪用に関連する、別のレポートを公開している。それから数日後に、Infoblox の調査結果は公表されている。WatchTowr のレポートは、世界中の期限切れのドメインと放棄されたインフラに、4,000 を超えるアクティブなバックドアが発見されたというものだ。そこでも、高度なスパム手法と戦うための継続的な課題と、サイバー・セキュリティ対策の必要性が示されている。

中国のグレートファイアウォールを研究している際に発見された、Muddling Meerkat という脅威アクターが不気味な動きを見せています。なにやら、日本も標的としているようであり、とても心配な状況となっています。よろしければ、Japan で検索も、ご参照ください。

You must be logged in to post a comment.