Cloudflare mitigated a record-breaking 5.6 Tbps DDoS attack

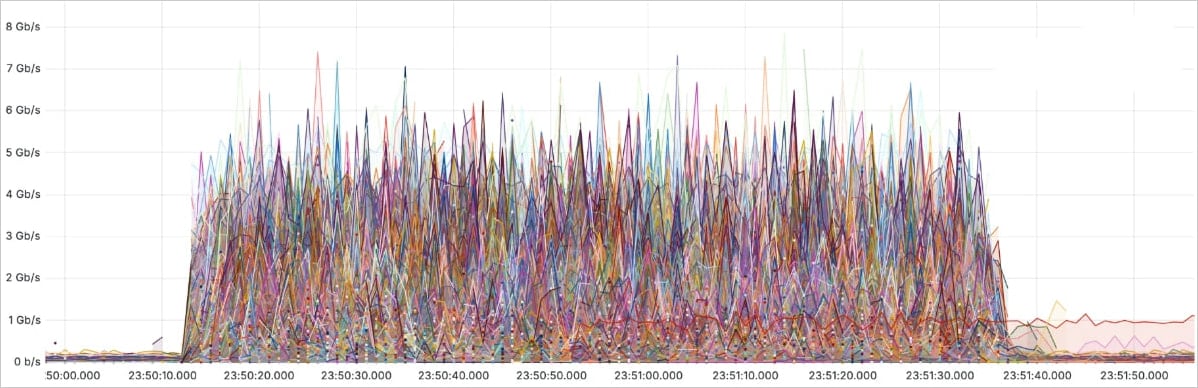

2025/01/21 BleepingComputer — セキュリティとコネクションを提供する Cloudflare の報告は、2024年10月下旬から発生した、前例のない大規模分散型サービス拒否 (DDoS) 攻撃を検知/軽減したというものだ。2024年10月29日に発生した UDP ベースの攻撃は、東アジアの ISP (internet service provider) のサービスを標的として、13,000台の感染デバイスで構成される Mirai ベースのボットネットから発信されたものであり、ピーク時には 5.6 Tbps に達したという。

この攻撃は 80秒間にわたって続いたが、標的への影響はなく、また自動的に検知/緩和が行われたことで、アラートも発生しなかったと、Cloudflare は述べている。

Source: Cloudflare

それ以前の最大規模の DDoS 攻撃は、Cloudflare が 2024年10月初旬に報告した攻撃であり、その記録はピーク時で 3.8 Tbps/持続時間は 65秒間というものだった。

増加するハイパー・ボリューム DDoS 攻撃

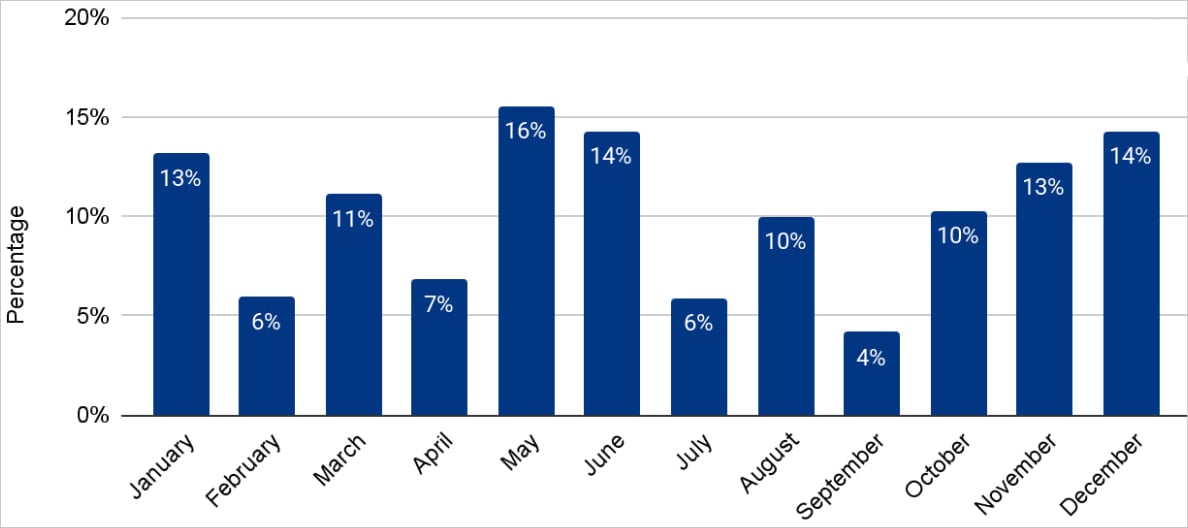

2024 Q3 から DDoS 攻撃のハイパー・ボリューム化の傾向が顕著になり、その頻度も高まっていると Cloudflare は述べている。2024年 Q4 には、それらの攻撃の規模が 1Tbps を超え始め、前四半期比で 1,885%の増加となった。100 Mpps を超える攻撃も 175%増加し、そのうちの 16%は 1Bpps を超えたという。

.jpg)

Source: Cloudflare

ハイパー・ボリュームの HTTP DDoS 攻撃は、記録された総数の僅か 3%を占めるに過ぎず、残りの 63%は1秒あたり 50,000 rps 以下の小規模な攻撃であった。

ネットワーク・レイヤー (Layer 3/Layer 4) DDoS 攻撃についても同様の統計結果となっており、93%が 500 Mbps 以下、87%が 50,000pps 以下に留まっている。

急速/集中的な DDoS 攻撃

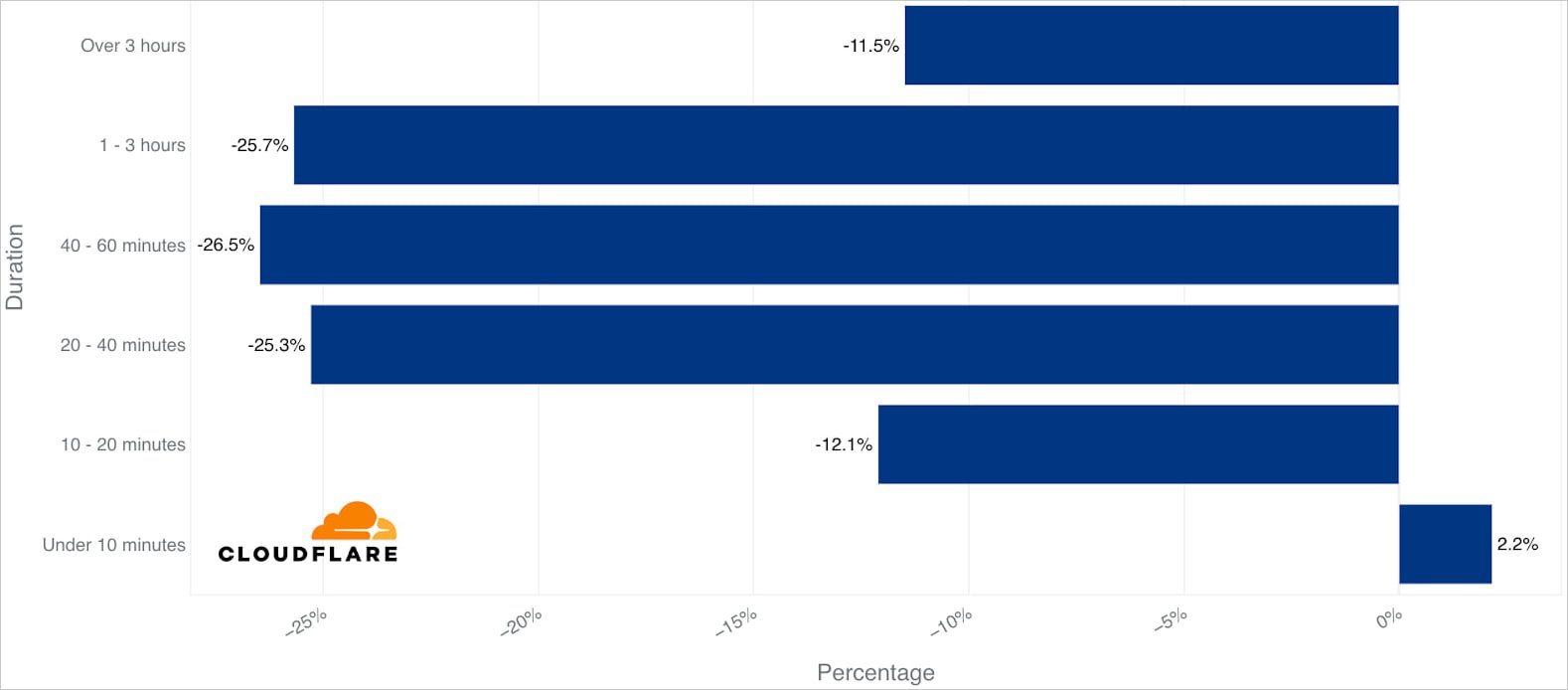

Cloudflare が警告するのは、DDoS 攻撃が完了するまでの時間が、これまで以上に短縮されているという点だ。その短さは、人間による対応や、トラフィックの分析、緩和策の適用などが非現実的になるほどだという。

HTTP 攻撃の約 72% と、ネットワーク・レイヤー DDoS 攻撃の 91%は、10分未満で完了している。その一方で、HTTP 攻撃の 22% と、ネットワーク・レイヤー DDoS 攻撃の2%は、1時間以上も続いている。

Source: Cloudflare

このように圧倒的なトラフィックを、短時間に集中させる攻撃が多発するのは、ホリデーやセールス・イベント中などで、最大の効果を狙うピークの活用にあると、Cloudflare は述べている。

この短時間の集中攻撃は、身代金要求型 DDoS 攻撃の基盤となり、今回に観測された DDoS 攻撃も、前四半期比で 78% 増、前年比で 25% 増という、著しい高まりを示し、Q4 のクリスマス休暇シーズンにピークに達した。

Source: Cloudflare

Cloudflare は、「攻撃の持続時間が短いことが強調するのは、常時稼働のインライン型自動 DDoS 防御サービスの必要性である」と述べている。

同社によると、2024 Q4 に大量の攻撃を受けた国々は、中国/フィリピン/台湾/香港/ドイツであったという。また、標的とされた業界の大半は、テレコム/サービス・プロバイダー/インターネット/マーケティング/広告などに集中していたという。

ベースになっている Cloudflare のポストは、”Record-breaking 5.6 Tbps DDoS attack and global DDoS trends for 2024 Q4” というマトメ記事であり、このインシデントを解説するものではありません。なんというか、書く方も読む方も、数字に対して麻痺してしまった感じがありますね。よろしければ、2024/10/02 の「Cloudflare が大規模 DDoS 攻撃を阻止:これまでの最大である 3.8 Tbps を記録」も、Cloudflare で検索と併せて、ご参照ください。

You must be logged in to post a comment.