Chinese hackers abuse Microsoft APP-v tool to evade antivirus

2025/02/18 BleepingComputer — 中国の APT ハッキング・グループ Mustang Panda が、Microsoft Application Virtualization Injector ユーティリティを LOLBin として悪用し、正規のプロセスに悪意のペイロードを挿入し、ウイルス対策ソフトウェアによる検出を回避していることが確認された。

この悪意のアクティビティは、この脅威グループを Earth Preta として追跡している、Trend Micro の脅威研究者たちにより発見されたものであり、2022年以降において 200人以上の被害者が確認されたとのことだ。

Trend Micro の調査/分析によると、Mustang Panda のターゲット範囲に含まれるのは、アジア太平洋地域の政府機関だとのことだ。その主な攻撃方法は、スピアフィッシング・メールを介したものであり、政府機関/法執行機関/NGO/シンクタンクなどからの送信を装っているという。

この脅威グループは、Google Drive を悪用するマルウェア配布/カスタム・バックドア/ワームベースの攻撃チェーンにより、 世界中の政府を標的とする攻撃を行っていたことが確認されている。

Trend Micro が発見したメールには、ドロッパー・ファイル “IRSetup.exe” と、セットアップ・ファクトリー・インストーラーを取り込んだ、悪意のあるファイルが添付されていた。

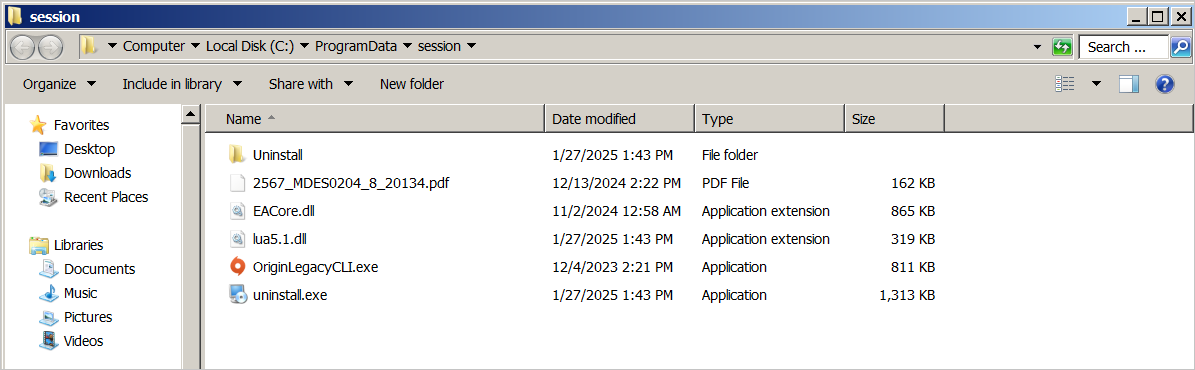

このファイルを被害者が実行すると、正規のファイル/マルウェア・コンポーネントなどの、複数のファイルが “C:\ProgramData\session” にドロップされるが、その中には、気をそらすための囮の PDF も含まれる。

Source: Trend Micro

ウイルス対策の回避

侵害したマシン上で ESET ウイルス対策製品 (ekrn.exe/egui.exe) が検出されると、Windows 10 以降にプリインストールされているツールを悪用するという、独自の回避メカニズムを Mustang Panda は発動する。

この悪意のチェーンは、実行中のプロセスに OS からコードを挿入するための、正規の Windows システム・ツールである Microsoft Application Virtualization Injector (MAVInject.exe) から始まる。

主として Microsoft Application Virtualization (App-V) により仮想化されたアプリケーションを実行するために、このツールは使用されるが、テストや自動化において、開発者および管理者が、別のプロセス内で DLL を実行するためにも使用される。

2022年の時点で、サイバー・セキュリティ企業 FourCore は、MAVInject.exe が LOLBin として悪用される可能性があると報告し、APP-v を利用しないデバイスでは、実行ファイルをブロックする必要があると警告していた。

そして、この実行ファイルを悪用する Mustang Panda は、Windows オペレーティング・システムにプリインストールされている、正規の Windows ユーティリティ “waitfor.exe” に悪意のペイロードを挿入していた。

Windows における “waitfor.exe” の機能は、特定のアクションを実行する前に、信号またはコマンドを待機することで、複数のマシン間でプロセスを同期することにある。

つまり、バッチ・スクリプトと自動化におけるタスクの遅延の設定のためや、なんらかのプロセスの開始前に、もう1つのプロセスを完了させるために使用されている。

信頼できるシステム・プロセスであるため、そこに挿入されたマルウェアは通常の Windows プロセスとして受け渡され、ESET などのウイルス対策ツールによりマルウェア・フラグを付けられることはない。

“waitfor.exe” に挿入されたマルウェアとは、DLL ファイル (EACore.dll) 内に隠された TONESHELL バックドアの修正版である。

このマルウェアが実行されると、”militarytc[.]com:443″ に配置された C2 サーバとの接続が行われ、システム情報と被害者 ID が外部へと送信される。

このマルウェアは、移動/削除などのリモート・コマンド実行や、ファイル操作のためのリバース・シェルも、攻撃者に提供する。

この新しい亜種は、その機能の特性と、以前に文書化されたパケット復号化メカニズムに基づき、カスタムな Mustang Panda ツールであると、Trend Micro は中程度の確信で推定しているという。

Microsoft App-V を LOLBin として悪用し、ウイルス対策ソフトウェアによる検出を回避する方法が、研究者たちにより発見されたとのことです。正規ツールを悪用することで検出を回避する手口は巧妙であり、特に標的となる組織は一層の対策が求められます。関連トピックとして、2024/12/13 に 「Malware から Microsoft LOLBin へ:2024年上半期の脅威データを分析 – Sophos」という記事をポストしています。よろしければ、カテゴリ LOLbinと併せて、ご参照ください。

.jpg)

You must be logged in to post a comment.