Cloudflare now blocks all unencrypted traffic to its API endpoints

2025/03/22 BleepingComputer — Cloudflare の発表は、API エンドポイント (api.cloudflare.com) へ向けた、すべての HTTP 接続を終了し、今後はセキュアな HTTPS 接続だけを受け付けるというものだ。この措置の目的は、HTTP 接続を終了したサーバが、安全な通信チャネルにリダイレクトする前に、機密情報が平文の状態で漏洩するリスクを排除することにある。そのため、誤操作などにより送信されるケースも含めて、暗号化されていない API リクエストの送信は停止される。

Cloudflare は 2025年3月20日のリリースで、「本日より、api.cloudflare.com へ向けた暗号化されていない接続は、完全に拒否される」と述べている。

同社は、「今後は、HTTP 接続に対して、403 Forbidden レスポンスが返されることはなくなる。HTTP インターフェイス自体を完全に閉鎖し、その下位レベルでの接続が確立されるのを防ぐためである。今後は、セキュアな HTTPS 接続のみが許可されるようになる」と説明している。

Cloudflare API は、Cloudflare における各種サービスの、自動化と管理を支援するためのものだ。具体的には、DNS レコードの管理/ファイアウォールの設定/DDoS 対策/キャッシュ制御/SSL 設定/インフラの展開/分析データへのアクセス/ゼロトラスト・アクセスやセキュリティ・ポリシーの管理などの、幅広い用途に使用されている。

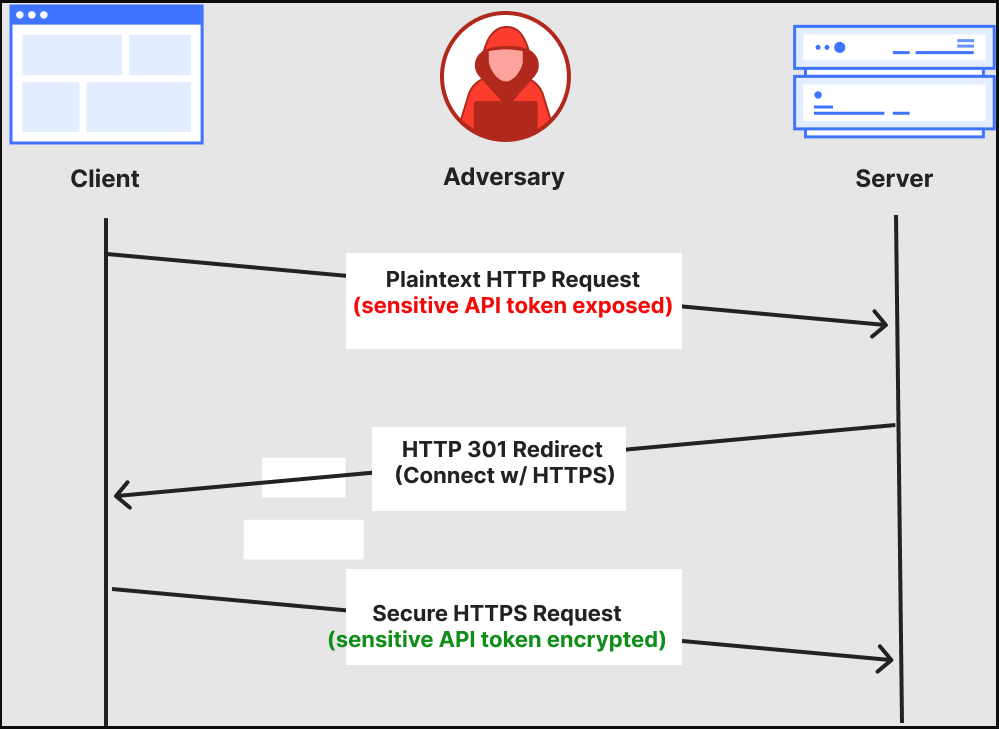

従来の Cloudflare システムでは、暗号化されていない HTTP と、暗号化された HTTPS の両方を介して、API アクセスが許可されていた。ただし、HTTP 経由のアクセスに関しては、リダイレクトあるいは拒否の対応が取られていた。

しかし、同社によると、HTTP リクエストが拒否される場合であっても、サーバが応答する前に 、API キーやトークンなどの機密データが漏洩する可能性があるとのことだ。

このようなシナリオは、公共の Wi-Fi や、共有ネットワーク経由での接続の場合において、中間者攻撃 (AiTM:Adversary in the middle) が実行されやすくなるため、特に危険性が高まる。

Cloudflare が取った対応は、HTTP ポートを完全に閉鎖することで、データが送信される前のトランスポート・レイヤーの段階でプレーンテキスト通信を遮断し、通信開始時点から HTTPS を強制するものである。

影響と今後の対応

これまでのように、Cloudflare API サービスで HTTP を使用する、すべての人々に対して、今回の変更は即座に影響を与える。つまり、HTTP プロトコルに依存するスクリプト/ボット/ツールなどは、正常に動作しなくなる。

同様に、HTTPS の非サポートや不適切なコンフィグにより、HTTPS に対応していない古いシステム/自動化されたクライアント/IoT デバイス/低レベルのクライアントなども、今回の変更の影響を受ける。

Cloudflare は、同社で Web サイトを運用している顧客に対して、HTTP トラフィックを安全に無効化できる無料オプションを、年末までにリリースする予定である。

同社のデータによると、Cloudflare のシステムを経由するインターネット・トラフィックのうちの約 2.4%は、依然として安全が確保されない HTTP プロトコルを使用しているという。さらに、自動化されたトラフィックを含めると、HTTP の割合は 17%近くにまで跳ね上がる。

なお、ユーザーは、ダッシュボードの [Analytics & Logs] > [Traffic Served Over SSL] から、HTTP と HTTPS のトラフィックを追跡し、移行による影響を事前に把握することが可能とのことだ。

さすが Cloudflare という感じの、断固たる HTTP 遮断ですね。それに加えて、なぜ、このような対応が必要なのかという理由を、ていねいに説明してくれる点も、とても素晴らしいと思います。よろしければ、HTTPS で検索も、ご参照ください。

You must be logged in to post a comment.