Hacker selling critical Roundcube webmail exploit as tech info disclosed

2025/06/05 BleepingComputer — 広く使用される OSS の Web メール・アプリケーション Roundcube に存在する、深刻なリモート・コード実行の脆弱性 CVE-2025-49113 を、ハッカーたちが悪用し始めているようだ。この脆弱性は、Roundcube 内に10年以上にわたり存在し、バージョン 1.1.0〜1.6.10 に対して影響を及ぼすものだ。すでに Roundcube は、2025年6月1日にパッチを適用している。その一方で攻撃者は、今回の修正内容に対するリバース・エンジニアリングを達成し、この脆弱性を武器化している。その結果として、わずか数日で、少なくとも1つのハッカー・フォーラムにおいて、実際に動作するエクスプロイトが販売されるに至っている。

Roundcube は、GoDaddy/Hostinger/Dreamhost/OVH などの大手ホスティング・プロバイダーのサービスに組み込まれており、最も普及しているWeb メール・ソリューションの1つと評価されている。

Email Armageddon と形容される RCE 脆弱性

この CVE-2025-49113 は、認証後のリモート・コード実行 (RCE) を許す脆弱性であり、CVSS 深刻度スコアは 9.9 と評価され、Email Armageddon とも形容されている。

この脆弱性を発見/報告したのは、サイバー・セキュリティ企業 FearsOff の CEO である Kirill Firsov だ。すでにエクスプロイトが流通していることを受け、責任ある開示期間の終了前に技術的詳細を公開することを、彼は決断したという。

Kirill Firsov は、「このエクスプロイトのアクティブな悪用と、アンダーグラウンド・フォーラムでの販売の証拠を考慮し、防御者/ブルーチーム/セキュリティコミュニティ全体の利益のために、完全な技術分析を公開することにした。ただし、現時点では完全な PoC の公開は控えるべきと判断している」と述べている。

この脆弱性は、$_GET[‘_from’] パラメーターに対する不十分なサニタイズに起因し、PHP オブジェクトのデシリアライズを誘発する。Firsov は技術報告書において、セッション変数名に感嘆符が含まれることでセッションが破損し、オブジェクト・インジェクションが可能になると説明している。

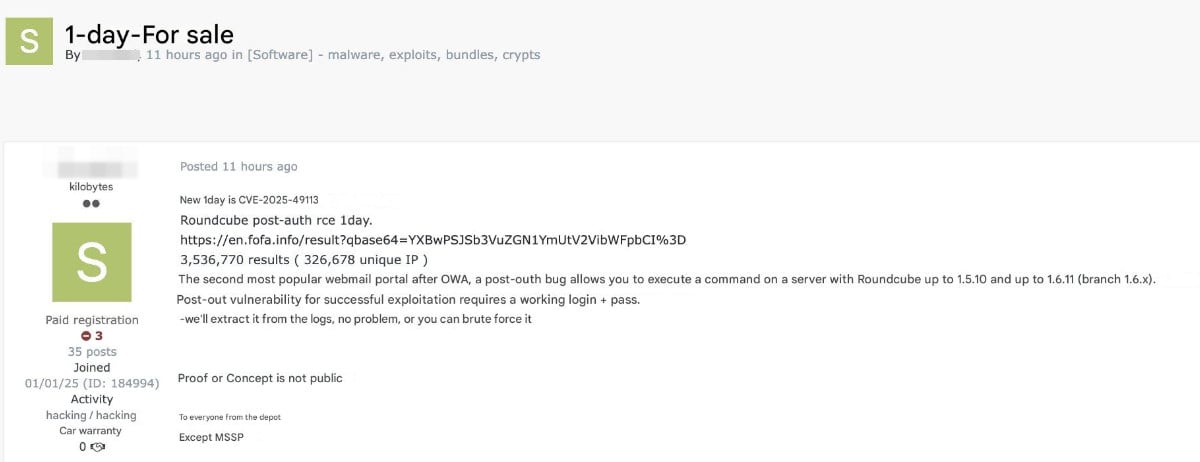

Roundcube がパッチを公開した後に、その変更点を分析した攻撃者は、エクスプロイトを開発してハッカー・フォーラムで公開した。そして、このエクスプロイトの動作にはログインが必要であることも示されている。ただし、このログイン要件は抑止力とはなっていないようだ。エクスプロイトを提供している脅威アクターは、ログからのログイン資格情報の抽出、あるいは、ブルートフォースによるログイン取得が可能であると主張している。

さらに Kirill Firsov は、「資格情報の組み合わせは、クロスサイト・リクエスト・フォージェリ (CSRF) を介しても取得可能である」と指摘している。

source: Kirill Firsov

すでに、脆弱性 CVE-2025-49113 向けのエクスプロイトは、ハッカー・フォーラムで販売されており、Firsov によると、少なくとも1つの脆弱性ブローカーが、この Roundcube RCE エクスプロイトに対して、最大で $50,000 を支払うと申し出ているようだ。

この研究者は、脆弱性 CVE-2025-49113 の悪用の方法を示すデモ動画を公開している。この動画内では、識別子 CVE-2025-48745 が使用されているが、 CVE-2025-49113 の重複候補として、この脆弱性が却下されている点に留意すべきである。

出典:Kirill Firsov

一般的なユーザーにはあまり知られていないが、Roundcube の 200以上のオプションは、高度なカスタマイズを可能にする。それらが無料で利用できることから、Roundcube は人気を博しており、ホスティング・プロバイダーが提供する Web メール機能や、cPanel/Plesk などのホスティング管理パネルにバンドルされている。また、政府機関/学術機関/テクノロジー分野などの、数多くの組織でも採用されている。

Firsov は、Roundcube の普及率の高さを指摘している。つまり、彼らが実施するペネトレーション・テストにおいては、SSL のミスコンフィグよりも Roundcube インスタンスに遭遇する可能性が高いと述べている。

この研究者は、攻撃対象の領域自体は大規模ではないが、それぞれのユーザーの産業的な規模に相当すると評価している。実際に、インターネットに接続されたデバイスを検索するツールを用いることで、少なくとも 120 万件の Roundcube ホストが確認できる状況にある。

Roundcubeという広く使われるメールソフトに存在する脆弱性が、10年以上も見過ごされてきたという、ちょっと驚きの展開です。文中にもあるように、さまざまな分野/業界で利用されている OSS の Web メール・アプリだけに、この脆弱性の PoC の存在が懸念されます。なお、この脆弱性に関する第一報は、2025/06/03 の「Roundcube Webmail の 10年来の脆弱性 CVE-2025-49113 が FIX:PoC も近日中に公開予定」となります。よろしければ、Roundcube で検索と併せて、ご参照ください。

You must be logged in to post a comment.