CISA warns admins to patch actively exploited Spring, Zyxel bugs

2022/05/17 BleepingComputer — Cybersecurity and Infrastructure Security Agency (CISA) は、活発に悪用されている脆弱性リストに、Spring Cloud Gateway ライブラリのコード・インジェクションの欠陥と、Zyxel Firewall/VPN デバイス・ファームウェアのコマンド・インジェクションの欠陥を追加したことを発表した。

Spring Framework の脆弱性 CVE-2022-22947 は、パッチ未適用のホスト上で。攻撃者にリモートコード実行を許す可能性のある、きわめて深刻な欠陥である。

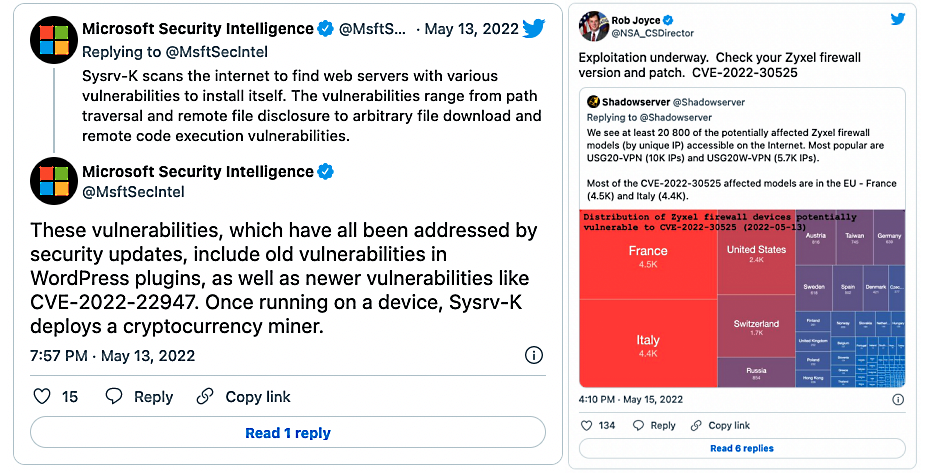

この深刻な脆弱性は、現時点において Sysrv と呼ばれるボットネットに悪用され、脆弱な Windows/Linux サーバーにクリプト・マイニング・マルウェアをインストールするために利用されている。

また、5月12日にパッチが適用された Zyxel ファームウェアの脆弱性 CVE-2022-30525 も、翌日である 5月13日から積極的に悪用されている。Rapid7 は、インターネットに接続されている 15,000台以上の Zyxel 製品からに脆弱性を検出して、Shadowserver Foundation は、少なくとも 20,000台のデバイスが影響を受ける可能性があると指摘している。

NSA の Cybersecurity Director である Rob Joyce も、管理者たちに進行中の悪用について警告し、脆弱性がある場合には Zyxel Firewall ファームウェアを更新するよう促している。

連邦政府機関は3週間以内にパッチを適用

2021年11月に CISA が発表した運用指令 (BOD 22-01) によると、米国連邦政府のネットワーク全体におけるリスクを軽減するために、すべての連邦民間行政機関 (FCEB) は、既知の悪用される脆弱性カタログ (KEV : Known Exploited Vulnerabilities) に追加されたバグに対するパッチを、そのシステムに適用する義務を追う。今回、CISA は、現在進行中の悪用行為を阻止するため、6月6日までの3週間で、これらの不具合を修正するよう指示した。

BOD 22-01 の指令は、米国の FCEB 機関にのみ適用されますが、民間および公共部門の全ての米国組織に対して、積極的に悪用されているバグに対して、優先的にパッチを適用するよう、CISA は強く要請している。この勧告に従うことで、脆弱なネットワークに侵入しようとする、脅威アクターが悪用できる攻撃対象領域を大幅に削減できる。

先週に CISA は、積極的に悪用されている Windows LSA スプーフィング・ゼロデイ脆弱性 CVE-2022-26925 も追加したが、これは、新しい PetitPotam Windows NTLMリレー攻撃ベクトルとして確認されている。しかし、この Windows セキュリティ欠陥は、Microsoft の May 2022 Patch Tuesday のアップデートが、ドメイン・コントローラ上の Active Directory (AD) 認証問題を引き起こすことが判明したことで、KEV カタログから削除されている。

Spring Framework の脆弱性 CVE-2022-22947 については、4月5日の「SpringShell 問題を抱える組織と脅威アクターたち:すでに6社に1社がターゲットに」で触れられています。この記事自体は、SpringShell に関するものであり、関連情報として掲載したという感じです。また、Zyxel ファームウェアの脆弱性 CVE-2022-30525 は、3月12日の「Zyxel Firewall 製品群に影響を及ぼす 深刻な OS コマンド実行の脆弱性が FIX」と、3月15日の「Zyxel Firewall/VPN の脆弱性 CVE-2022-30525 は広範囲に影響を及ぼす」で詳しく説明されています。どちらも、悪用のケースが目立つということで、CISA の KEV に追加されたのでしょう。