SpringShell attacks target about one in six vulnerable orgs

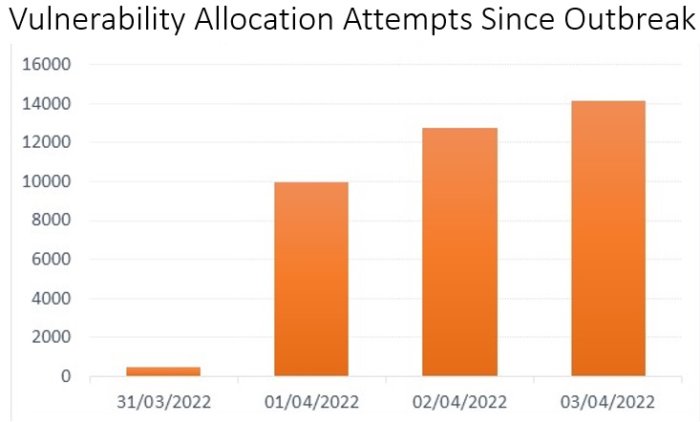

2022/04/05 BleepingComputer — あるサイバー・セキュリティ企業の統計によると、ゼロデイ脆弱性 Spring4Shell の影響を受ける世界中の組織の約6社に1社は、すでに脅威者に狙われていることが判明した。この、深刻なリモートコード実行 (RCE) の脆弱性 CVE-2022-22965 の、エクスプロイト・コードが公開されてから4日間で、悪用の試みが行われているようだ。テレメトリ・データを基にレポートをまとめた Check Point によると、この週末だけで 37,000件の Spring4Shell 攻撃が検出されたとのことだ。

最も影響を受けた業界はソフトウェア・ベンダーであり、全体の 28% を占めていることから、サプライチェーン攻撃の格好の候補となる可能性があるようだ。Check Point の可視化調査によると、最も標的にされた地域は、ヨーロッパが 20% で1位となっている。

つまり、脆弱なシステムに対する既存の RCE を狙う、悪意の取り組みが順調に進んでいることが示される。脅威アクターは、パッチが適用されていないシステムが狙える間に、Spring4Shell 攻撃にシフトしているように見受けられる。

米国におけるエクスプロイトの兆候

Check Point が検知した Spring4Shell 攻撃において、その 11% は北米で発生しており、その活発な悪用の兆候は、他の組織でも確認されている。昨日に、米国の Cybersecurity & Infrastructure Security Agency (CISA) は、実際の攻撃に利用されていることが確認されている脆弱性のカタログに、この Spring4Shell を含む4件を追加した。

具体的には、VMware 製品を標的とした攻撃が確認されており、昨日に同社はセキュリティ・アップデートとアドバイザリを公開している。また、Microsoft は、Spring4Shell の攻撃を検知/防御するためのガイダンスを公開し、すでに悪用しようとする試みを追跡していることを明らかにした。Microsoft は、「Spring Core の脆弱性が発表されて以来、当社のクラウド・サービスにおいて、Spring Cloud/Spring Core の脆弱性を悪用しようとする、少量の試みを検出/追跡している」と述べている。

Spring4Shell 攻撃からの保護

この脆弱性 CVE-2022-22965 は、JDK 9+ で動作する Spring MVC および Spring WebFlux アプリに影響を与える制約があるため、すべての Java Spring デプロイメントが攻撃ベクターだと考える必要はないとされる。

このベンダーは Spring Framework 5.3.18/5.2.2 と Spring Boot 2.5.12をリリースし、RCE 問題への対処に成功している。したがって、これらのバージョン以降にアップグレードすることが強く推奨される。さらに、システム管理者は、Spring Cloud Function と Spring Cloud Gateway のリモートコード実行の脆弱性 CVE-2022-22963/CVE-2022-22947 についても考慮する必要がある。これらの欠陥に対する PoC エクスプロイトも存在し、すでに一般に公開されている。

Spring4Shell のエクスプロイト・コードが公開されてから4日間 (3/31〜4/3) だけで、37,000件の Spring4Shell 悪用の試みが行われたようです。脅威アクターたちは、パッチが適用されていないシステムが狙える間に、Spring4Shell 攻撃にシフトしたと分析されていますが、彼らも、また、Log4Shell から、いろんなことを学んでいるのでしょう。文集にもリンクを張っておきましたが、この記事の元データを提供している、Check Point のレポート 16% of organizations worldwide impacted by Spring4Shell ですが、他にもチャートを二点ほど提供しています。よろしければ、ご参照ください。