Over a Dozen Android Apps on Google Play Store Caught Dropping Banking Malware

2022/07/29 TheHackerNews — Google Play Store における、一見無害なドロッパー・ アプリを利用した悪質なキャンペーンにより、ユーザーの端末がバンキング・マルウェアに感染する被害が発生していた。Trend Micro が DawDropper と総称する 17種類のドロッパー・アプリは、ドキュメント・スキャナー/QR コードリーダー/VPN サービス/コール・レコーダーなどの、生産性/実用性の高いアプリを装っていた。現在は、これらのアプリは全て、Play Storeから削除されている。

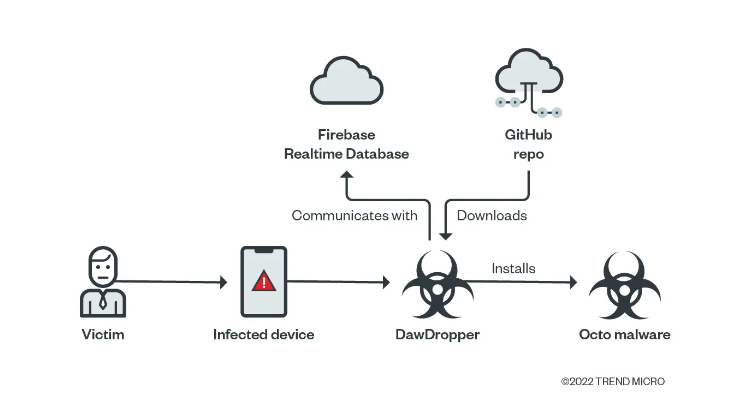

Trend Micro の研究者たちは、「DawDropper は、サードパーティのクラウド・サービスである Firebase Realtime Database を用いて検知を回避し、ペイロードのダウンロード・アドレスを動的に取得する。また、GitHub 上で悪意のペイロードをホストしている」と述べている。

一連のドロッパー・アプリは、Google Play Stote セキュリティ・チェックを潜り抜け、より強力で侵入性の高いマルウェアをデバイスにダウンロードするように設計されている。今回のケースでは、Octo (Coper) /Hydra/Ermac/TeaBot がダウンロードされていた。

DawDropper は、Firebase Realtime Database と接続し、悪意の APK ファイルのダウンロードのために、GitHub URL を受け取るという攻撃経路をとる。

以前、Google Play ストアに公開されていた、悪意のアプリは以下の通りである。

- Call Recorder APK (com.caduta.aisevsk)

- Rooster VPN (com.vpntool.androidweb)

- Super Cleaner- hyper & smart (com.j2ca.callrecorder)

- Document Scanner – PDF Creator (com.codeword.docscann)

- Universal Saver Pro (com.virtualapps.universalsaver)

- Eagle photo editor (com.techmediapro.photoediting)

- Call recorder pro+ (com.chestudio.callrecorder)

- Extra Cleaner (com.casualplay.leadbro)

- Crypto Utils (com.utilsmycrypto.mainer)

- FixCleaner (com.cleaner.fixgate)

- Just In: Video Motion (com.olivia.openpuremind)

- com.myunique.sequencestore

- com.flowmysequto.yamer

- com.qaz.universalsaver

- Lucky Cleaner (com.luckyg.cleaner)

- Simpli Cleaner (com.scando.qukscanner)

- Unicc QR Scanner (com.qrdscannerratedx)

これらのドロッパー・アプリの中には、Unicc QR Scanner も含まれている。このアプリは、7月の初めに、モバイル・マルウェア Exobot の亜種である、バンキング・トロイの木馬 Coper を配布していると、Zscaler に指摘されている。

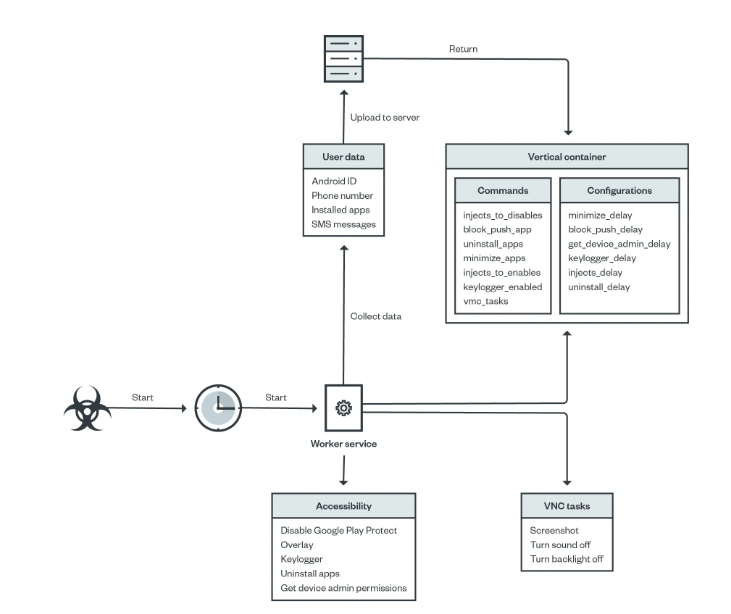

Octo は、Google Play Protect を無効化し、Virtual Network Computing (VNC) を用いて、被害者のデバイスの画面を記録する。これにより、銀行の認証情報/メールアドレス/パスワード/暗証番号などの、すべての機密情報を、リモート・サーバに流出させることでも知られている。

その一方で、それらのバンキング・ドロッパーは、2022年に入ってから進化を遂げている。ハードコードされたペイロードのダウンロード・アドレスから、マルウェアをホストするアドレスを隠すために、仲介者を利用する方法に移行しているのである。

Trend Micro の研究者たちは、「サイバー犯罪者は、検知を回避し、可能な限り多くのデバイスを感染させる方法を常に見つけ出している。さらに、モバイル・マルウェア配布の需要が大きいため、Google Play Store における他のマルウェアの拡散を、自分たちのドロッパーが支援できると、脅威アクターたちは主張している。その結果として、Dropper-as-a-Service (DaaS) モデルへと進化している」と述べている。

最近は、Dropper-as-a-Service などというものもあるのですね。4月8日には Google Play に粘着する SharkBot バンキング RAT という記事をポストしましたが、そのときに、Android のバンキング・マルウェアって怖いと思いました。その後も、6月の モバイル・バンキング・トロイの木馬 Top-10 や、ちょっと毛色が違いますが、7月の PayPal を装う新たなフィッシング・キットといった記事もありました。今日の記事の元データとなる、Trend Micro の Examining New DawDropper Banking Dropper and DaaS on the Dark Web も、ぜひ、ご参照ください。

You must be logged in to post a comment.