Hunting Insider Threats on the Dark Web

2023/01/24 DarkReading — インサイダーによる脅威は、深刻な問題であり、拡大している問題でもある。最近の Verizon の調査によると、悪意の従業員がインシデントの 20% に関連しており、内部関係者が関与する攻撃は外部関係者によるが攻撃の 10倍ほどになる。 また、ProofPoint のデータによると、パンデミックによるリモートワークでリスクが高まり、過去2年間においてはインサイダーによる攻撃の増加が示されている。

インサイダー脅威を最小化するために、すべての組織にとって必要とされる監視は、マーケットプレイス/フォーラム/ソーシャルメディアでの、自社に関する雑談にまで及ぶ。それにより、内部情報を狙うサイバー犯罪者や、不満を持つ従業員による発言などから、差し迫った攻撃の早期警告を発見することが可能となる。ダークウェブは、サイバー犯罪者が組織を偵察するための金鉱であり、脅威アクターたちは法執行機関やサイバーセキュリティ・チームの手が及ばないと考えているため、この監視はダークウェブにまで広げる必要がある。

インサイダー脅威の種類

インサイダーの脅威について語るとき、悪意のインサイダーのタイプが、単一ではないことを理解することが重要だ。大きく分けて、3つのグループに分類することが可能となる。

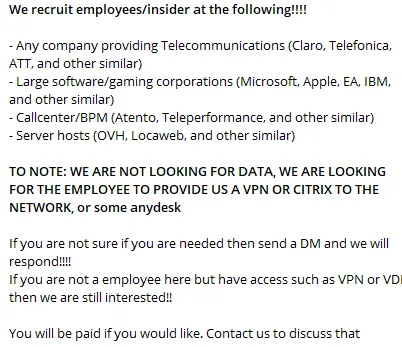

金銭的な利益を動機とするインサイダー: 現在の経済情勢を考えると、脅威グループからの勧誘により、従業員が悪質な行為に駆り立てられる可能性が生じる可能性がある。たとえば、脅威グループ Lapsus$ は、通信会社/ソフトウェア会社/ゲーム会社/コールセンターなどの従業員を対象に、情報と金銭を交換する広告を掲載し、悪評を呼んでいる。

一匹狼と日和見的な脅威アクター:ネットワーク上の特権的な地位を利用して、会社に危害を加えるという発見しにくいインサイダーである。統計的には稀な存在だが、実際に発生すると組織に深刻な影響が生じる。たとえば、最近では、New York Post 紙の社員が、自社の Twitter アカウントに攻撃的なメッセージを投稿し、会社の評判に傷をつけた。この種の脅威アクターが、特定の企業に関する問い合わせを公開した場合や、情報を求めるためのメッセージを発信した場合に、ダークウェブ解析からの発見が可能なる。また、ダークウェブ上で、インサイダー情報を売ろうとする行為も発見できる。

無害なインサイダー:従業員の不用意さにより犯罪行為に関与し、知らず知らずのうちに、会社に損害を与える可能性もある。 一般的な従業員に関する調査によると、悪意を持ってアクセス権を悪用するケースと比べて、ミスにより悪意のリンクをクリックする可能性の方が、2倍以上高いと言われている。

そして、悪意ある行為者が、何を探し、何を尋ね、何を売るのかを、理解することも重要である。

インサイダー脅威のモデリング

悪意のインサイダーに対する脅威モデリングを行う場合には、自社のインフラ内で最も安全ではない場所、および、最も価値の高い資産、そして脅威アクターが最も頻繁に使用する手口を特定する必要がありる。ダークウェブに関する洞察は、犯罪者が偵察する手法および、悪意のインサイダーを利用する手段を特定し、企業の防御策に反映させることを可能にする。

企業環境へのアクセスにおいて、最もよく使われる方法は、流出した認証情報を入手して悪用することだ。しかし、基本的な “パスワードとユーザー名” の窃取だけではなく、Slack/Teams などのアプリのクッキー・セッションの流出にも注意する必要がある。それらを悪用する脅威アクターたちは、ソーシャル・エンジニアリングを用いて社内に侵入し、従業員の信頼を濫用することができるのだ。

また、企業が意識すべき点として、企業が攻撃対象になる可能性を高めるトリガー・イベントがある。たとえば、石油会社が年間収益を発表する場合に、生活費に苦しんでいる社員/元社員/部外者が反感を高める度合いを見極める必要がある。この例では、収益発表がトリガーとなる可能性があるため、発表前/発表中/発表後のダークウェブで、自社に関するチャットを監視する必要が生じる。このような場合において企業は、特別な防御策を講じるべきか、追加リソースを割り当てるべきかを、自問自答する必要がある。

トリガーとなる事象が発生した場合に、アラートの増加や不規則なオンライン活動を監視することで、悪意のあるインサイダーを発見できる可能性がある。ほとんどの組織において、従業員がダークウェブに接続する正当な理由は存在しないため、企業から提供されるデバイスと Tor ネットワーク間の接続は、インサイダー脅威を発見するための極めて信頼できるデータポイントになる。

サイバー・キルチェーンの早期発見

あらゆるインシデントのケースと同様に、時間は常に重要である。それぞれの組織は、脅威アクターから身を守るために、サイバー・キルチェーンの最初の段階である偵察の際に、インサイダー脅威の活動を正確に特定する必要がある。このキルチェーンにおいて、脅威となる行為者を早期に特定できれば、攻撃を成功させる可能性は低くなるというのが、論理的な判断である。

それぞれの組織は、境界を守ることの意味と、従業員を教育することの必要性を理解している。しかし、それらはセキュリティ・インフラの強固な基盤に過ぎず、脅威を早期に阻止するためには、インテリジェンスで補強する必要がある。組織のセキュリティ体制を強化するためには、ダークウェブ脅威に関するインテリジェンスが、不可欠な要素であると考える必要がある。サイバー犯罪者の多くは、ダークウェブのインフラを利用しているため、このチャネルを遮断することで、インサイダー脅威が定着を阻止し、業務に支障をきたす可能性を、大幅に低減することが可能となる。

Verizon の 2022 Data Breach Investigations Report がベースになっている記事です。ダークウェブへのアクセスが必要と主張する記事ですが、そのためには、事前の調査と準備が必要であり、また、慎重に進める必要があります。なお、2021/05/13 の「データ侵害の 85% に人間が関与している:Verizon DBIR」では、前年の 2021 Data Breach Investigations Report が参照されており、どちらも人間にフォーカスした内容となっています。最近ですが、Human というカテゴリを作りましたでの、よろしければ、ご参照ください。

You must be logged in to post a comment.