Threat Group UNC3944 Abusing Azure Serial Console for Total VM Takeover

2023/05/17 TheHackerNews — 仮想マシン (VM) 上の Microsoft Azure Serial Console を悪用する脅威アクターが、侵害した環境内にサードパーティ製のリモート管理ツールをインストールしている。Google 傘下の Mandiant は、この金銭的な動機に基づく活動は、UNC3944 (Roasted 0ktapus/Scattered Spider) という名前で追跡している脅威グループによるものだと分析している。

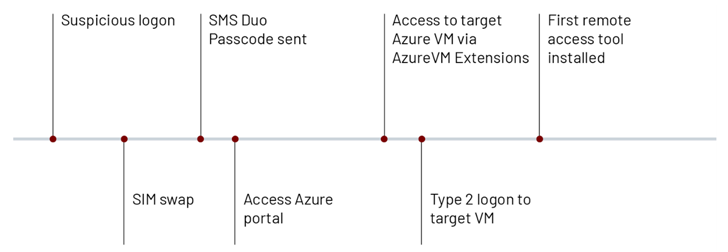

Mandiant は、「この、2022年末に明らかにされた攻撃方法は、Azure で採用されている従来からの大半の検出方法を回避し、VM への完全な管理アクセスを攻撃者に許すという点でユニークだ」と述べている。この新たな敵対者は、遅くとも 2022年5月以降において、SIM スワッピング攻撃を活用して、テレコムおよび BPO (Business Process Outsourcing) の企業に侵入してきたとされる。

その後に Mandiant が確認したのは、UNC3944 が STONESTOP というローダーを利用して、BYOVD 攻撃を行っていたことである。この攻撃では、セキュリティ・ソフトウェアに関連するプロセスを終了させ、ファイルを削除するように設計された、POORTRY という署名付きの悪意のドライバーをインストールすることも発見されている。

現時点において、どのような方式で SIM スワップが行われているのかは不明だが、イニシャル・アクセス方法として、特権ユーザーをターゲットにした SMS フィッシング・メッセージを使用して認証情報を取得し、自身の管理下の SIM カードで2要素認証 (2FA) トークンを受信すると推測されている。

その後に脅威アクターは、Azure VM エクステンションである、Azure Network Watcher/Azure Windows Guest Agent/VMSnapshot/Azure Policy などのゲスト・コンフィグレーション などを悪用して、ターゲット・ネットワークの調査へと移行していく。

Mandiant は、「偵察を完了した攻撃者は、Azure VM の内部で管理コマンド・プロンプトを取得するために、シリアル・コンソール機能を使用する。つまり、UNC3944 は PowerShell を使用して、正規のリモート管理ツールを導入している」と付け加えている。

この展開は、攻撃者が LotL (living-off-the-land) 技術を利用して、攻撃を継続/進展させると同時に、検知を回避していることを示す新たな証拠となる。

Mandiant は、「この攻撃者によるシリアル・コンソールの斬新な使用は、こうした攻撃が、オペレーティング・システム層に限定されないことを想定させるものだ。残念なことに、クラウド・リソースには誤解されていることが多く、これらの資産を攻撃者は、ミスコンフィグレーションを悪用して、標的を脆弱な状態にしている。それぞれの攻撃者ごとに、イニシャルアクセス/横移動/持続の方法は異なるが、1つだけハッキリしていることは、攻撃者たちがクラウドに目をつけていることだ」と指摘している。

最近は、日本でも SIM スワッピングが話題になっていますが、米国では以下の関連記事にあるように、2021年の末から被害が報告されているようです。それを受けて、FBI からは警告と対策が提供されていました。私自身は、MONO ユーザーであり、店頭で SIM が発行されない仕組みなので、ちょっと安心ですが、すでに認証のための絶対的なキーにはならないということを、認識しておく必要があるのでしょう。

2021/12/29:T-Mobile で SIM スワップ攻撃が発生

2021/11/04:SIM スワップで1億円の暗号通貨を窃取

You must be logged in to post a comment.