New Horabot campaign takes over victim’s Gmail, Outlook accounts

2023/06/01 BleepingComputer — Hotabot ボットネット・マルウェアを取り込んだ、未知のキャンペーンが、遅くとも 2020年11月以降において、ラテン・アメリカのスペイン語圏のユーザーを標的とし、バンキングトロイの木馬とスパム・ツールの感染を広めていた。このマルウェアにより、被害者の Outlook/Gmail/Hotmail/Yahoo のメール・アカウントを制御した攻撃者は、受信箱に届くメールデータや 2FA コードを盗み出し、侵害したアカウントからフィッシング・メールを送信していたようだ。この新しい Horabot とういうマルウェアは、Cisco Talos のアナリストたちにより発見され、その背後にいる脅威アクターは、ブラジルに拠点を置いている可能性が高いと報告されている。

フィッシングから始まる

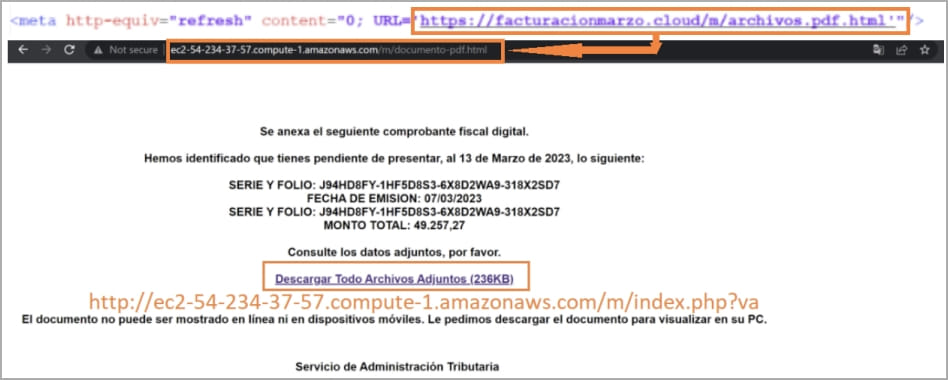

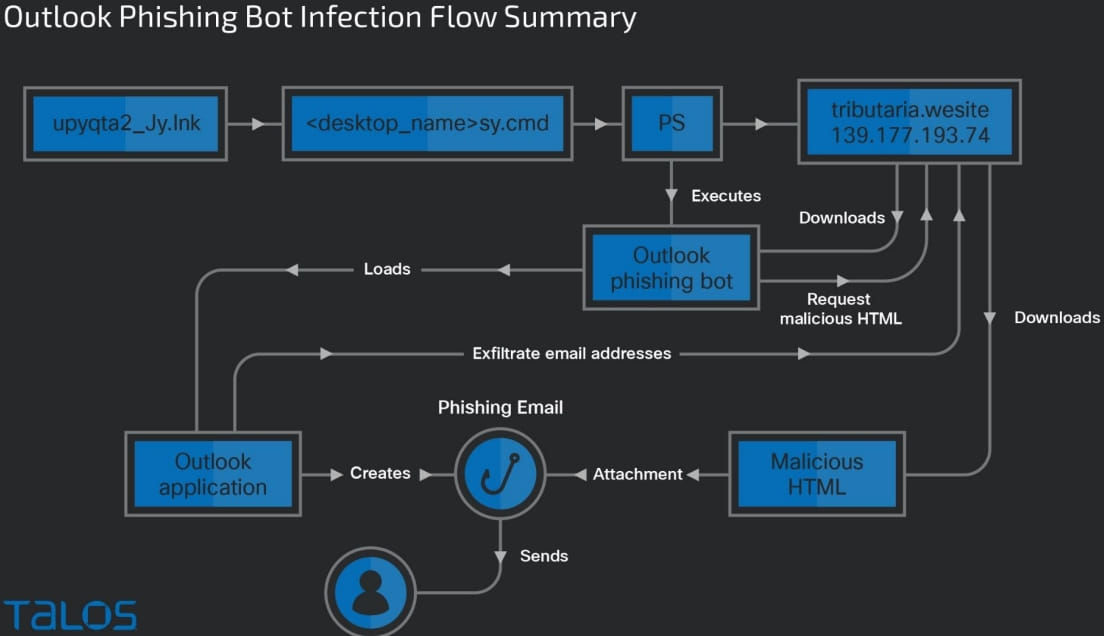

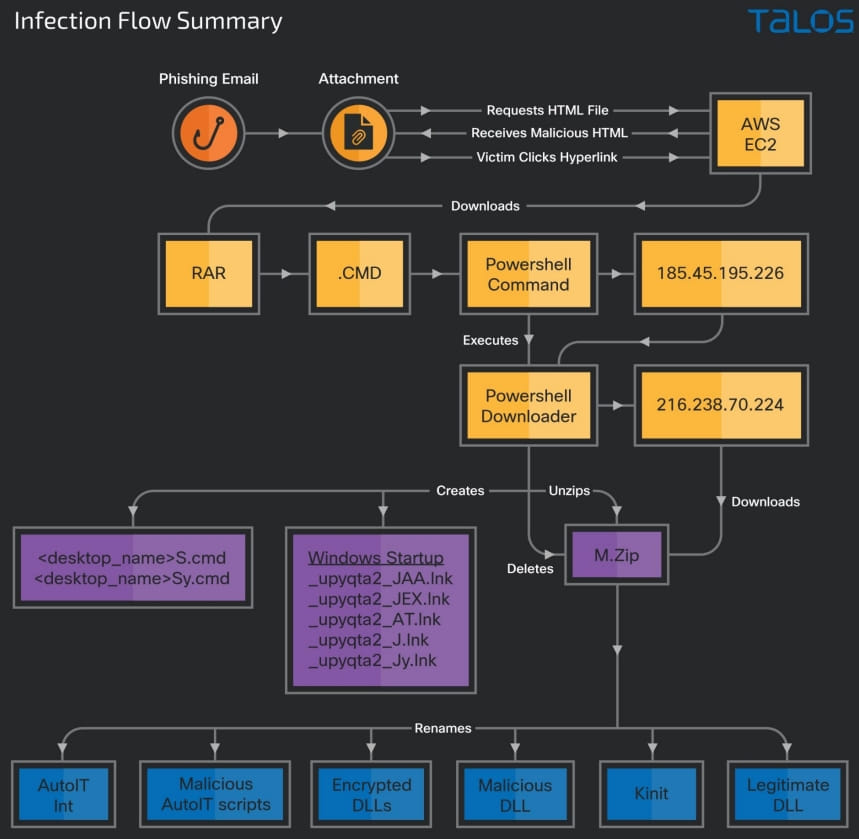

多段階の感染チェーンは、まず、税金をテーマにしたフィッシング・メールをターゲットに送信し、支払いの領収書と思われる HTML を添付するとことから始まる。

この HTML を開くと、URL リダイレクト・チェーンが始まり、攻撃者がコントロールする AWS インスタンス上でホストされる、HTML ページへと被害者は誘導される。

続いて被害者は、ページ上のハイパーリンクをクリックし、CMD 拡張子のバッチ・ファイルを含む RAR アーカイブをダウンロードする。この RAR アーカイブは、C2 サーバからトロイの木馬 DLL と、正規実行ファイルのセットをフェッチするための、PowerShell スクリプトをダウンロードする。

これらのトロイの木馬は、別の C2 サーバから最後の2つのペイロードをフェッチするために実行される。1つは PowerShell ダウンローダー・スクリプトであり、もう1つは Horabot バイナリである。

バンキング型トロイの木馬

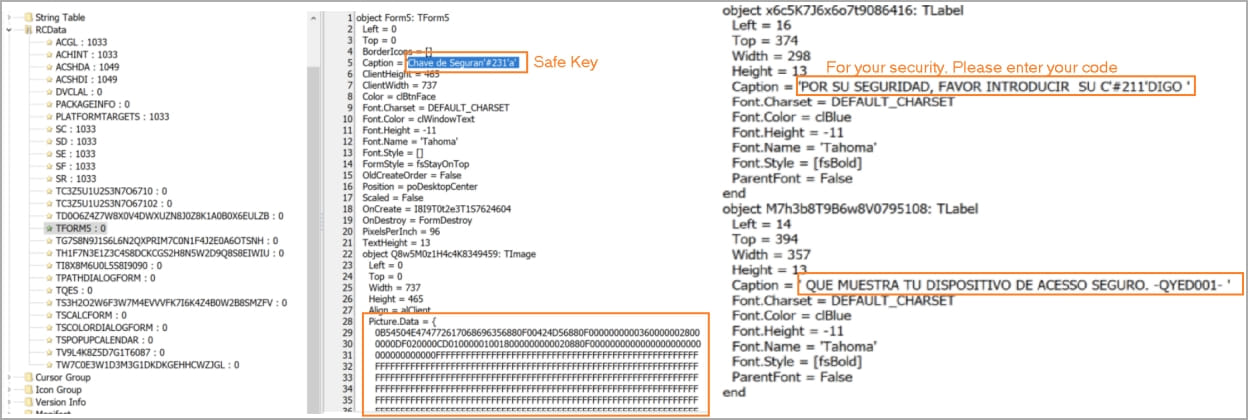

ダウンロードした ZIP 内の DLL ファイルの1つである “jli.dll” は、実行ファイル “kinit.exe” によりサイドロードされるが、この実行型のファイルは、Delphi で書かれたバンキング型トロイの木馬である。このトロイの木馬は、システム情報 (言語/ディスクサイズ/AV ソフトウェア/ホスト名/OS バージョン/IP アドレス) および、ユーザー認証情報、アクティビティ・データを狙うものである。

さらに、このマルウェアは、ファイル操作などのリモート・アクセス機能をオペレーターに提供し、キーロギング/スクリーンショット/マウスイベントなどを追跡していく。そして被害者が、正規のアプリケーションを開くと、その上にトロイの木馬が偽ウィンドウを重ねて表示して被害者を騙し、オンライン・バンキングのアカウント情報やワンタイムコードなどの機密データを入力させる。

被害者のコンピュータから収集された全ての情報は、HTTP POST リクエストで攻撃者の Command and Control (C2) サーバに送信される。このトロイの木馬は、サンドボックスやデバッガと並行して実行されないように、いくつかの解析防止メカニズムを組み込んでいると、Cisco Talos は説明している。

また、この ZIP アーカイブには、Gmail/Hotmail/Yahoo などの、広く利用されている Web メールサービスの認証情報を盗むために設計された、”_upyqta2_J.mdat” という暗号化されたスパム・ツール DLL が含まれている。

認証情報の侵害が完了すると、このツールにより被害者のメール・アカウントが乗っ取られる。続いて、生成するスパムメールを、被害者のメールボックスにある連絡先に送信し、感染をランダムに進めていくことになる。

このツールは、キーロギング/スクリーンショット/マウスイベントの傍受/追跡の機能も備えており、もう一方のバンキング型トロイの木馬と機能的に重複しているが、おそらく、冗長性を確保するためだと思われる。

Horabot

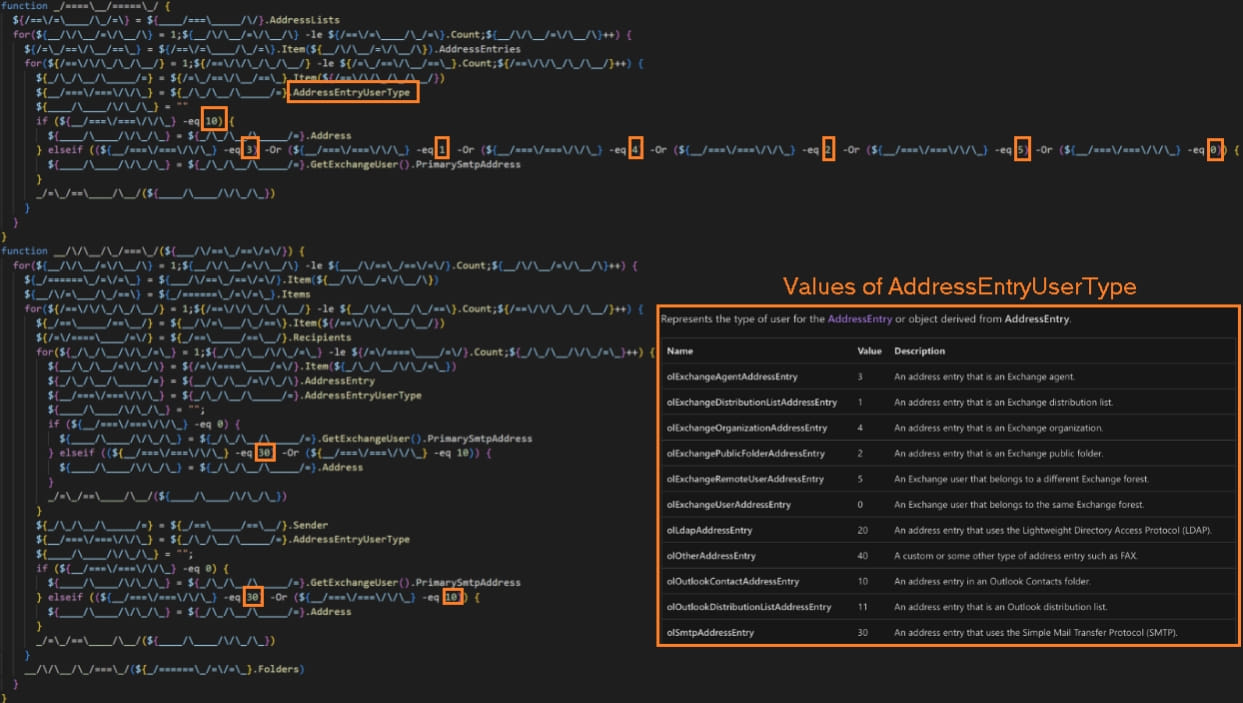

Horabot は、PowerShell ベースのボットネットであり、被害者の Outlook メールボックスから連絡先を盗み、悪質な HTML 添付ファイルを取り込んだフィッシング・メールを配信する。このマルウェアは、被害者のデスクトップ Outlook アプリケーションを起動し、メール・ボックスのコンテンツからアドレス帳と連絡先を精査する。

Cisco Talos は、「Horabot スクリプトは初期化の後に、被害者プロファイルの Outlook アプリのデータ・フォルダから、Outlook データ・ファイルを探しだす。被害者の Outlook データ・ファイルの、すべてのフォルダとメールを列挙し、メールの送信者/受信者/CC/BCC の各フィールドから、メール・アドレスを抽出する」と、レポートで説明している。

すべての抽出されたメール・アドレスは “.Outlook” ファイルに書き込まれ、エンコードされて C2 サーバへと流出していく。

最後に、このマルウェアはローカルで HTML ファイルを作成し、外部リソースからコピーしたコンテンツで埋め尽くし、抽出された全メールアドレスへ向けて、個別のフィッシング・メールを送信する。フィッシング・メールの配信処理が終わると、ローカルで作成したファイルやフォルダを削除し、痕跡を消し去る。

今回の Horabot キャンペーンは、主にメキシコ/ウルグアイ/ブラジル/ベネズエラ/アルゼンチン/グアテマラ/パナマのユーザーをターゲットにしている。しかし、その脅威アクターは、英語で書かれたフィッシング・テーマを使って、いつでも他のマーケットへと範囲を広げることが可能である。

この記事の参照先である、Cisco Talos のレポートを見ると、主に Outlook の問題として解説されています。その一方で、2023年に入ってから、Outlook に関連する記事が多いようにも感じます。2023/05/10には、「Windows に新たなゼロデイ:Outlook クライアントの強制接続で NTLM 認証情報を盗み出す」という問題が指摘されていましたが、その他にも、以下の記事などがありました。よろしければ、Outlook で検索も、ご利用ください。

2023/04/24:M 365 における検索不能の問題:Outlookに影響

2023/03/26:Outlook の脆弱性 CVE-2023-23397 の悪用

2023/03/18 :Outlook のゼロデイ脆弱性 CVE-2023-23397

You must be logged in to post a comment.