Experts Detail New Zero-Click Windows Vulnerability for NTLM Credential Theft

2023/05/10 TheHackerNews — サイバー・セキュリティ研究者たちは、Windows の MSHTML プラットフォーム上の、すでにパッチが適用されている脆弱性の詳細を共有し、悪用の可能性があることを明らかにした。この脆弱性 CVE-2023-29324 (CVS:6.5) の悪用に成功した攻撃者は、セキュリティ機能の整合性保護をバイパスできると説明されている。この脆弱性は、2023年5月の Patch Tuesday 更新プログラムの一部として、Microsoft により対処されている。

このバグを発見し報告した Akamai のセキュリティ研究者である Ben Barnea は、すべての Windows バージョンに影響が及ぶと述べている。ただし、2023年3月のアップデートを適用した Microsoft Exchange サーバでは、脆弱な機能が省かれているとも指摘している。

Barnea は、「インターネット上の認証されていない攻撃者が、この脆弱性を悪用することで、Outlook クライアントを強制的に、攻撃者が制御するサーバに接続させる可能性がある。その結果として、NTLM 認証情報が盗まれる。また、この脆弱性はゼロクリックであるため、ユーザーの操作なしで発動することが可能だ」と指摘している。

なお、脆弱性 CVE-2023-29324 は、2023年3月に Microsoft が実施した、CVE-2023-23397 (Outlookの重大な特権昇格の欠陥) 対応へのバイパスである。2022年4月からロシアの脅威アクターが、ヨーロッパのエンティティを狙う攻撃で悪用していると、Microsoft は指摘している。

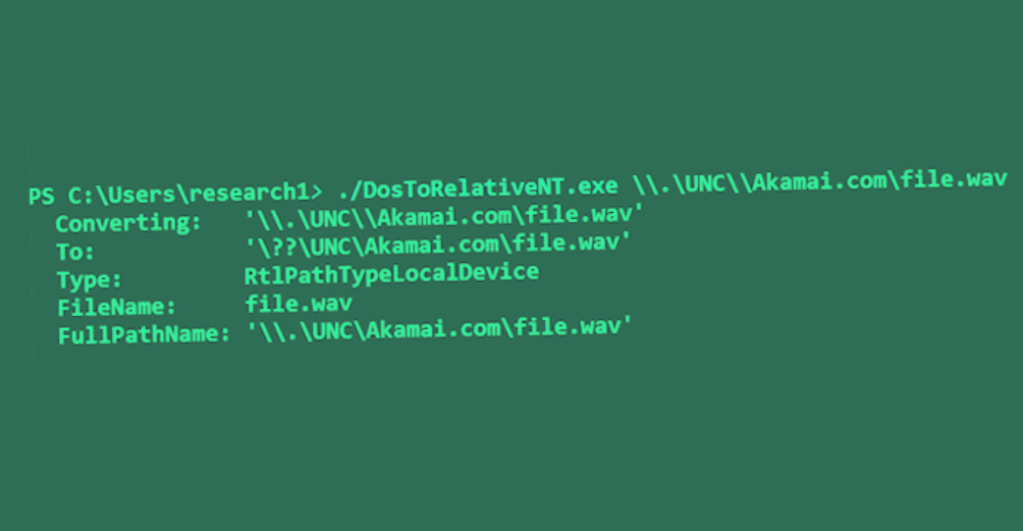

Akamai によると、この問題は Windows におけるパスの複雑な処理に起因しており、それにより脅威アクターは、インターネット・セキュリティ・ゾーンのチェックを回避する、悪質な URL の作成が可能になるという。

Barnea は、「この脆弱性は、パッチの精査が、新たな脆弱性やバイパスにつながるという事例でもある。具体的に言うと、ゼロクリックでメディアを解析する攻撃が生じ、また、深刻なメモリ破壊の脆弱性を含む可能性もある。

完全な保護を維持するために、MSHTML プラットフォームとスクリプト・エンジンの脆弱性に対処するための、Internet Explorer 累積更新プログラムをインストールすることを、Microsoft はユーザーに推奨している。

NTLM (New Technology LAN Manager) は、Windows Server 2000まで用いられていましたが、それ以降は Kerberos に置き換えられたとされています。最近の記事ですと、2023/03/10 の「MFA の限界を知ろう:Active Directory との相性の悪さについて深堀りする」にも登場しています。よろしければ、NTLM で検索も、ご利用ください。

You must be logged in to post a comment.