Microsoft: Hackers hijack Linux systems using trojanized OpenSSH version

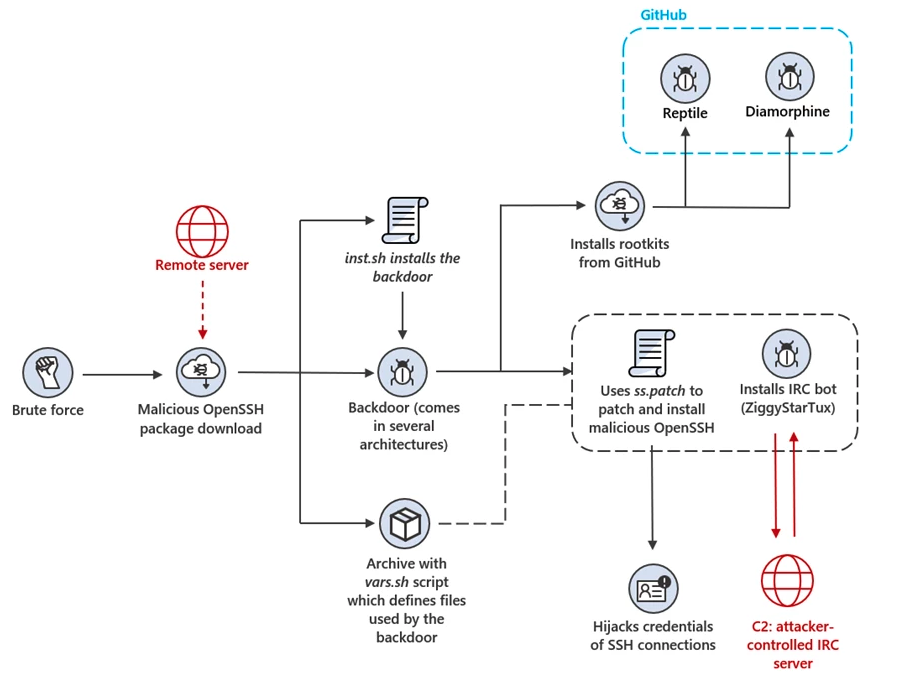

2023/06/22 BleepingComputer — 最近に確認されたクリプト・ジャッキング・キャンペーンの一環として、インターネットに公開された Linux や IoT デバイスが、ブルートフォース攻撃で乗っ取られていると、Microsoft が警告している。標的とするシステムへのアクセスを取得した攻撃者は、トロイの木馬化された OpenSSH パッケージを展開し、侵害されたデバイスをバックドア化し、SSH 認証情報を盗んで永続性を維持する。

Microsoft は、「この悪意のパッチは、対象がクライアントであれサーバであれ、デバイスの SSH 接続のパスワードとキーを傍受するフックをインストールする。さらに、このパッチは、SSH 経由での root ログインを可能にし、特別なパスワードにより区別される脅威アクターの SSH セッションの、ロギングを抑制することで侵入を隠蔽する」と説明している。

このトロイの木馬化された OpenSSH バイナリと同じタイミングで、バックドア・シェルスクリプトがデプロイされ、持続的な SSH アクセスのための2つの公開鍵を authorized_keys ファイルに追加する。

さらに、ハッキングしたシステム上での悪意の活動を隠すために、脅威アクターはシステム情報を窃取し、オープンソースの LKM ルートキットである Reptile と Diamorphine のインストールを可能にする。

また脅威アクターは、このバックドアを使用して、”/etc/hosts” に新しい “iptables” ルールとエントリを追加し、競合するクリプト・ジャッキングが使用するホストと IP へのトラフィックを停止し、他のクリプトマイナーを排除していく。

Microsoft は、「マイナーのプロセスやファイルの名前を識別し、それらのアクセスをブロックあるいは終了させることで、他の敵対者が authorized_keys に設定した SSH アクセスを削除する」と述べている。

この攻撃では、オープンソースの IRC (Internet Relay Chat) ボットである ZiggyStarTux もデプロイされており、分散型サービス拒否 (DDoS:Distributed Denial of Service) 機能を備え、攻撃者が bash コマンドを実行できるようになっている。

このバックドア型マルウェアは、侵害したシステム上で持続性を確保するために複数のテクニックを利用しており、複数のディスク・ロケーションにバイナリを複製し、それらを定期的に実行する cron ジョブを作成する。

さらに、ZiggyStarTux を “systemd” サービスとして登録し、”/etc/systemd/system/network-check.service” にサービス・ファイルを設定する。

ZiggyStarTux ボットと IRC サーバ間の C2 トラフィックは、攻撃者のインフラでホストされている、東南アジアの正規の金融機関に属するサブドメインでカモフラージュされている。

このキャンペーンの調査中に Microsoft は、ボットが追加のシェル・スクリプトをダウンロード/実行し、ハッキングしたデバイスのサブネット内の、すべてのライブ・ホストに対してブルートフォース攻撃を行い、トロイの木馬化した OpenSSH パッケージを使用して、脆弱なシステムをバックドアするよう指示していることを確認した。

この攻撃者の最終的な目的は、被害者のネットワーク内で横方向に移動した後に、クリプト・マイニング用に設計された Linux ベースの Hiveon OS システムを標的とする、マイニング・マルウェアをインストールすることにあると思われる。

Microsoft は、「OpenSSH の修正バージョンは、正規の OpenSSH サーバの外観と動作を模倣しているため、他の悪意のファイルよりも検出が難しい可能性がある。この悪意のパッチが適用された OpenSSH は、脅威アクターがアクセスするデバイスを増やしし、侵害を可能にすると考えられる。この種の攻撃は、露出したデバイスに侵入し、コントロールしようとする。敵対者のテクニックと持続性を示している」と述べている。

最近のクリプト・ジャッキングに関する記事としては、2023/03/02 の「Redis データベース・サーバが標的:3つ目のクリプトジャッキング・キャンペーンが登場」と、2022/10/27 の「Docker/Kubernetes の脆弱なインスタンスを狙う:Kiss-a-dog クリプトジャッキング」がありました。この種の攻撃の場合、侵害されたマシンの所有者に、甚大な被害が生じるというわけではありませんが、たとえばランサムウェア攻撃へと、瞬時に切り替わることもあり得ます。それにしても、持続性のための技術が向上していますね。

You must be logged in to post a comment.