Linux version of Akira ransomware targets VMware ESXi servers

2023/06/28 BleepingComputer — Akira ランサムウェアは、Linux 暗号化ツールを使用して VMware ESXi 仮想マシンを暗号化することで、世界中の企業に対して二重の恐喝攻撃を仕掛けている。このランサムウェアは、2023年3月に登場して以来 、教育/金融/不動産/製造/コンサルティングなどの、さまざまな業界の Windows システムを標的としてきた。Akira を操る脅威アクターは、企業を標的とした他のランサムウェア・ギャングと同様に、侵害したネットワークからデータを盗み、ファイルを暗号化して、被害者に二重の恐喝を行い、数百万ドルもの支払いを要求する。

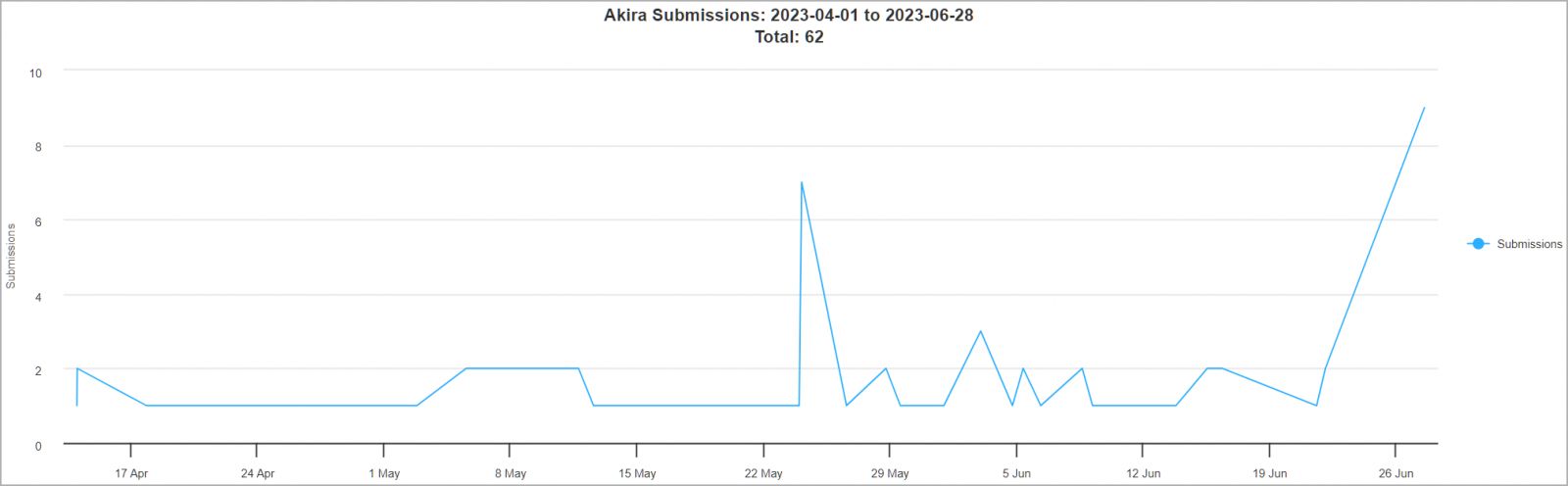

このランサムウェア・オペレーションが開始されて以来、その被害者は米国内だけで 30社以上にのぼり、5月末と6月には ID Ransomware の値が急増している。

Source: BleepingComputer

VMware ESXi を狙う Akira

Linux 版の Akira の発見者である、マルウェア・アナリストの rivitna は、先週に新たな暗号化ソフトのサンプルを VirusTotal で公開した。

BleepingComputer の分析によると、この Linux 暗号化ソフトのプロジェクト名は ”Esxi_Build_Esxi6” であり、VMware ESXi サーバーをターゲットとして、脅威アクターが特別に設計したものだと考えられる。

たとえば、プロジェクトのソースコード・ファイルの1つには “/mnt/d/vcprojects/Esxi_Build_Esxi6/argh.h“ がある。

ここ数年間にわたって、各種のランサムウェア・グループは、VMware ESXi サーバを暗号化するための、カスタム Linux 暗号化ツールの作成へと進んでいる。その背景には、企業におけるデバイス管理の改善とリソースの効率的な使用のために、仮想マシンをサーバに使用するケースが増えているという傾向がある。

その一方で脅威アクターたちは、ESXi サーバを標的とすることで、ランサムウェア暗号化ツールを1回実行するだけで、仮想マシンとして稼働している多数のサーバを暗号化できるようになった。

BleepingComputer の分析によると、他の VMware ESXi 暗号化プログラムとは異なり、Akira の暗号化プログラムには、esxcli コマンドを使用してファイルを暗号化する前に、仮想マシンを自動的にシャットダウンするなどの、高度な機能が含まれていない。

とはいえ、攻撃者によるカスタマイズを実現するために、そのバイナリでは、いくつかのコマンドライン引数がサポートされている:

- -p –encryption_path (targeted file/folder paths)

- -s –share_file (targeted network drive path)

- – n –encryption_percent (percentage of encryption)

- –fork (create a child process for encryption)

特に注目すべきは -n パラメータであり、それにより各ファイルで暗号化するデータ量を、攻撃者が定義できることだ。この設定が低ければ低いほど、暗号化のスピードは速くなるが、被害者が身代金を支払わずに元のファイルを復元できる可能性は高くなる。

Source: BleepingComputer

Linux 版の Akira 暗号化ツールは、ファイルを暗号化する際に、以下の拡張子をターゲットとする:

.4dd, .accdb, .accdc, .accde, .accdr, .accdt, .accft, .adb, .ade, .adf, .adp, .arc, .ora, .alf, .ask, .btr, .bdf, .cat, .cdb, .ckp, .cma, .cpd, .dacpac, .dad, .dadiagrams, .daschema, .db-shm, .db-wa, .db3, .dbc, .dbf, .dbs, .dbt, .dbv, .dbx, .dcb, .dct, .dcx, .dlis, .dp1, .dqy, .dsk, .dsn, .dtsx, .eco, .ecx, .edb, .epim, .exb, .fcd, .fdb, .fic, .fmp, .fmp12, .fmps, .fp3, .fp4, .fp5, .fp7, .fpt, .frm, .gdb, .grdb, .gwi, .hdb, .his, .idb, .ihx, .itdb, .itw, .jet, .jtx, .kdb, .kexi, .kexic, .kexis, .lgc, .lwx, .maf, .maq, .mar, .mas, .mav, .mdb, .mdf, .mpd, .mrg, .mud, .mwb, .myd, .ndf, .nnt, .nrmlib, .ns2, .ns3, .ns4, .nsf, .nv2, .nwdb, .nyf, .odb, .oqy, .orx, .owc, .p96, .p97, .pan, .pdb, .pdm, .pnz, .qry, .qvd, .rbf, .rctd, .rod, .rodx, .rpd, .rsd, .sas7bdat, .sbf, .scx, .sdb, .sdc, .sdf, .sis, .spq, .sqlite, .sqlite3, .sqlitedb, .temx, .tmd, .tps, .trc, .trm, .udb, .usr, .v12, .vis, .vpd, .vvv, .wdb, .wmdb, .wrk, .xdb, .xld, .xmlff, .abcddb, .abs, .abx, .accdw, .adn, .db2, .fm5, .hjt, .icg, .icr, .lut, .maw, .mdn, .mdt, .vdi, .vhd, .vmdk, .pvm, .vmem, .vmsn, .vmsd, .nvram, .vmx, .raw, .qcow2, .subvo, .bin, .vsv, .avhd, .vmrs, .vhdx, .avdx, .vmcx, .iso

奇妙なことに、この Linux locker は、以下のフォルダとファイルをスキップしているように見えるが、これらは全て Windows フォルダと実行可能ファイルに関連しているものだ。したがって、Akira の Linux 版は、Windows 版から移植されたことが示唆される。

winnt, temp, thumb, $Recycle.Bin, $RECYCLE.BIN, System Volume Information, Boot, Windows, Trend Micro, .exe, .dll, .lnk, .sys, .msi

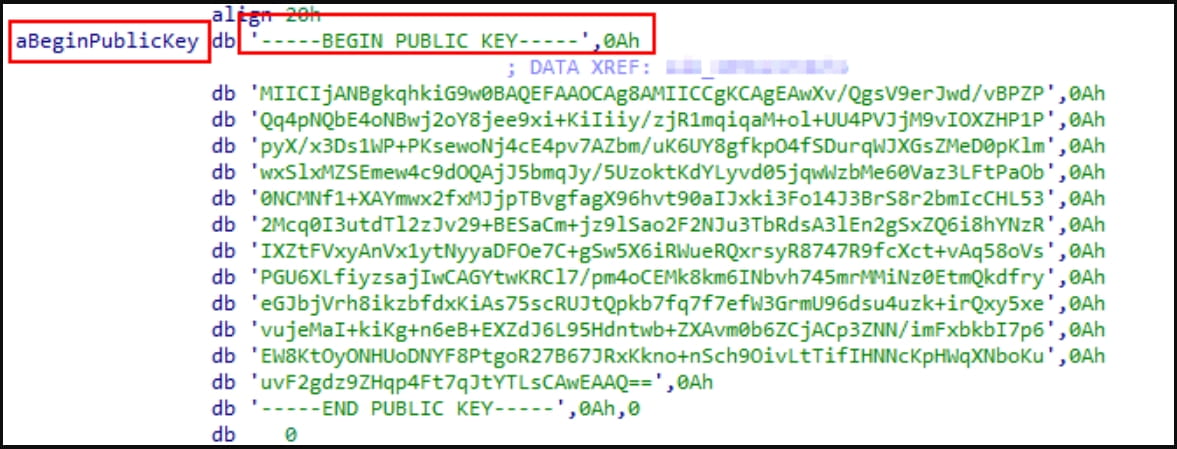

6月28日に、Cyble のアナリストたちは、Linux 版の Akira に関するレポートも発表している。しかし、この暗号化ソフトには、公開 RSA 暗号キーが含まれているため、AES/CAMELLIA/IDEA-CB/DES などの複数の共通鍵アルゴリズムが、ファイルの暗号化に利用されていると指摘していている。

それらの共通キーは、被害者のファイルを暗号化するために使用され、その後に RSA シークレット・キーで暗号化される。このため、攻撃者だけが持つ RSA 秘密復号鍵を持っていない限り、復号鍵にアクセスすることはできない。

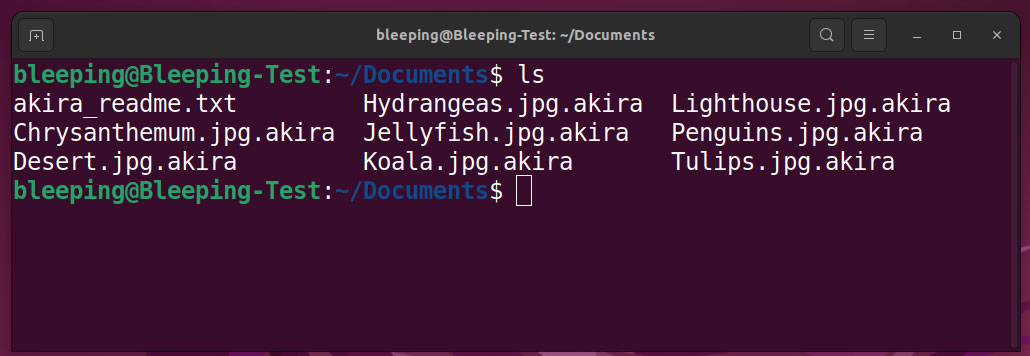

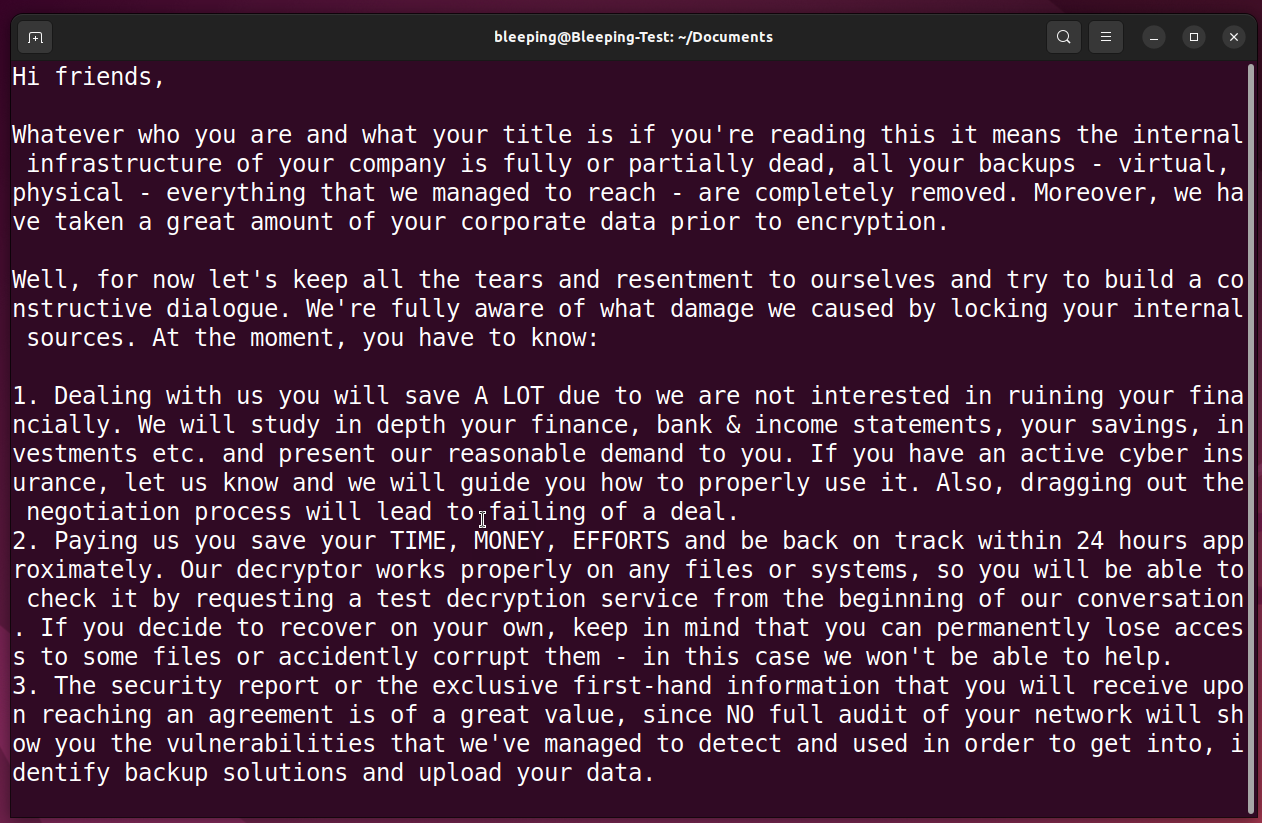

暗号化されたファイルの拡張子は “.akira” にリネームされ、暗号化されたデバイス上の各フォルダに “akira_readme.txt” という身代金要求メモが作成される。

Source: BleepingComputer

先日に Aakira が発表した被害者数においても、その標的の拡大が反映されており、世界中の組織にとって脅威は、より深刻なものとなっている。残念ながら、Linux を標的とするランサムウェア・グループは増加傾向にあり、その多くは容易に入手可能なツールを使用している。

Linux のランサムウェア暗号化ツールを利用する、その他のランサムウェアには、Royal/Black Basta/LockBit/BlackMatter/AvosLocker/Revil/HelloKitty/RansomEXX/Hive などがあり、その大半が VMware ESXi を標的としている。

Akira に関しては、2023/05/07 の「Akira というランサムウェアが登場:すでに 16社を侵害したと主張している」でお伝えしていますが、かなり多くの方々に読んでもらえたようであり、このランサムウェアに対する関心の強さが伺えます。また、文中でも指摘されているように、多数のランサムウェアが VMware を標的としているようです。よろしければ、Ransomware + VMware で検索も、ご利用ください。

You must be logged in to post a comment.