Meet Akira — A new ransomware operation targeting the enterprise

2023/05/07 BleepingComputer — 新たなランサムウェア Akira が、世界中の企業ネットワークに侵入してファイルを暗号化し、徐々に犠牲者のリストを増やし、million-dollar の身代金を要求している。2023年3月に検出された Akira は、すでに 16社の企業に対して攻撃を行ったと主張している。それらの企業には、教育/金融/不動産/製造/コンサルティングなどの、さまざまな業種が含まれている。Akira という名前の、別のランサムウェアが、2017年にリリースされているが、今回のオペレーションとは関連性はないと考えられている。

Akiraの暗号化装置

Akira ランサムウェアのサンプルが MalwareHunterTeam により発見され、BleepingComputer と共有されたことで、それを分析できた。Akira が立ち上がると、以下の PowerShell コマンドが実行され、デバイス上の Windows Shadow Volume Copies が削除される:

その後に、Akira はファイルを暗号化するが、そこには以下のファイル拡張子が含まれる:

この暗号化は、Recycle Bin/ System Volume Information/Boot/ProgramData/Windows フォルダ内のファイルをスキップする。また、.exe/.lnk/.dll/.msi/.sys ファイル拡張子を持つ。Windows システム・ファイルの暗号化も回避される。

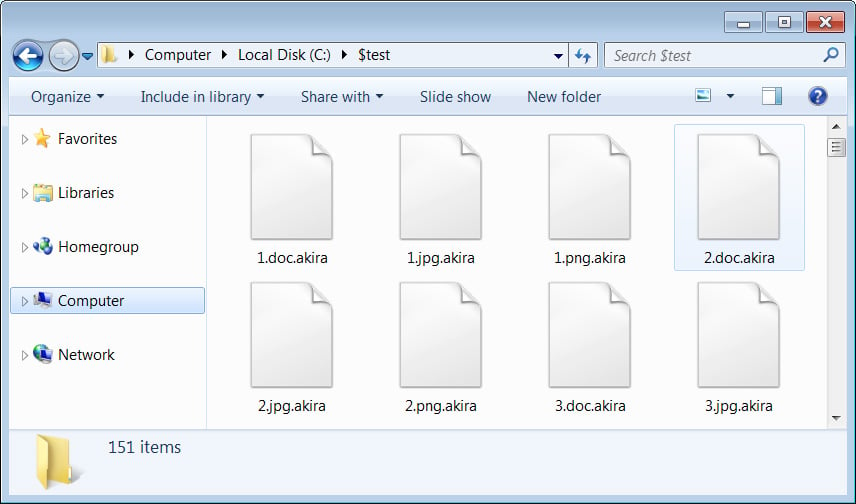

このランサムウェアは、暗号化したファイルに対して、”.akira” 拡張子を付加する。たとえば、”1.doc” という名前のファイルが暗号化されると、以下の暗号化されたフォルダが示すように、”1.doc.akira” という名前に変更される。

さらに Akira は、Windows Restart Manager API を使用して、開かれているファイルのプロセスを閉じて暗号化を進め、また、Windows サービスをシャットダウンすることもある。

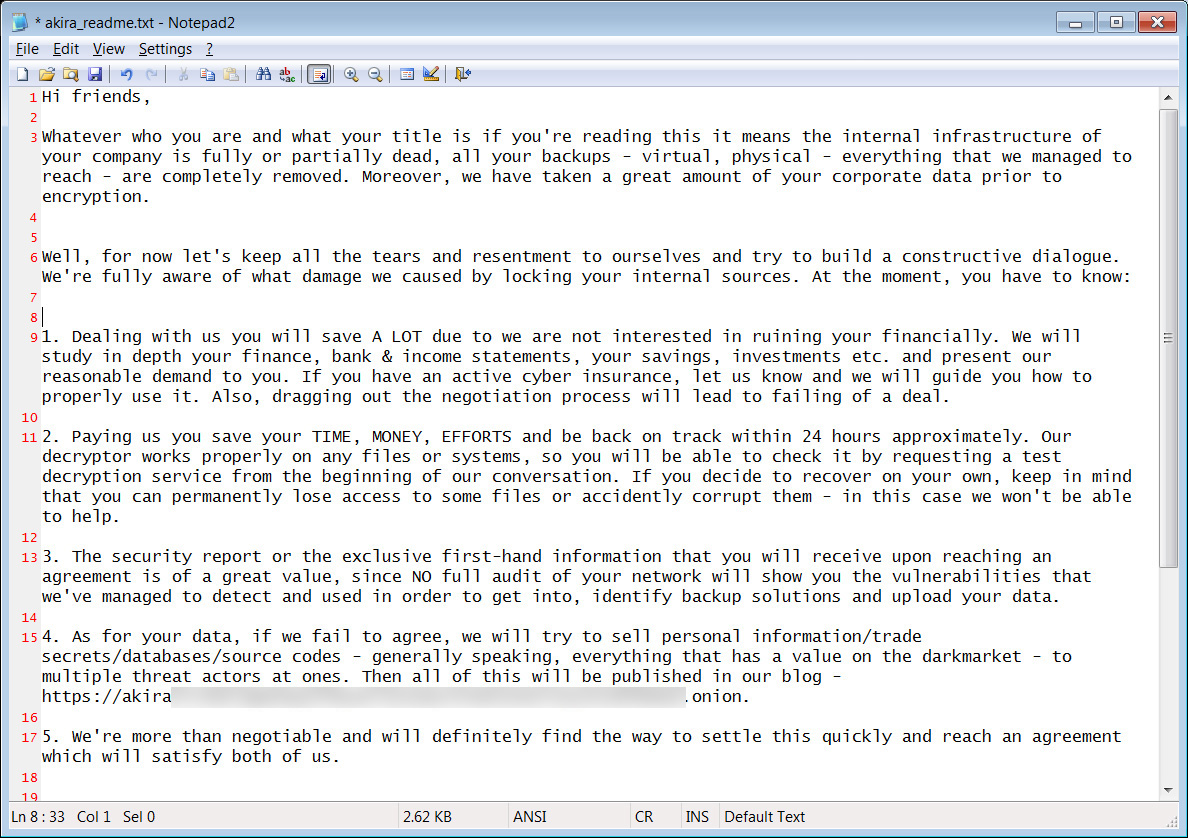

各コンピュータのフォルダには、”akira_readme.txt” という名前のランサムノートが置かれ、被害者のファイルに起こった事柄に関する情報と、Akira データ漏洩サイトと交渉サイトへのリンクが記される。

Akira のランサムノートは、「もし合意できなかった場合には、あなたのデータである、個人情報/企業秘密/データベース/ソースコードなどの、ダークマーケットで価値を持つもの全てを、複数の脅威アクターに一斉に売却する。そして、この全てのを我々のブログで公開する」と述べている。

Source: BleepingComputer

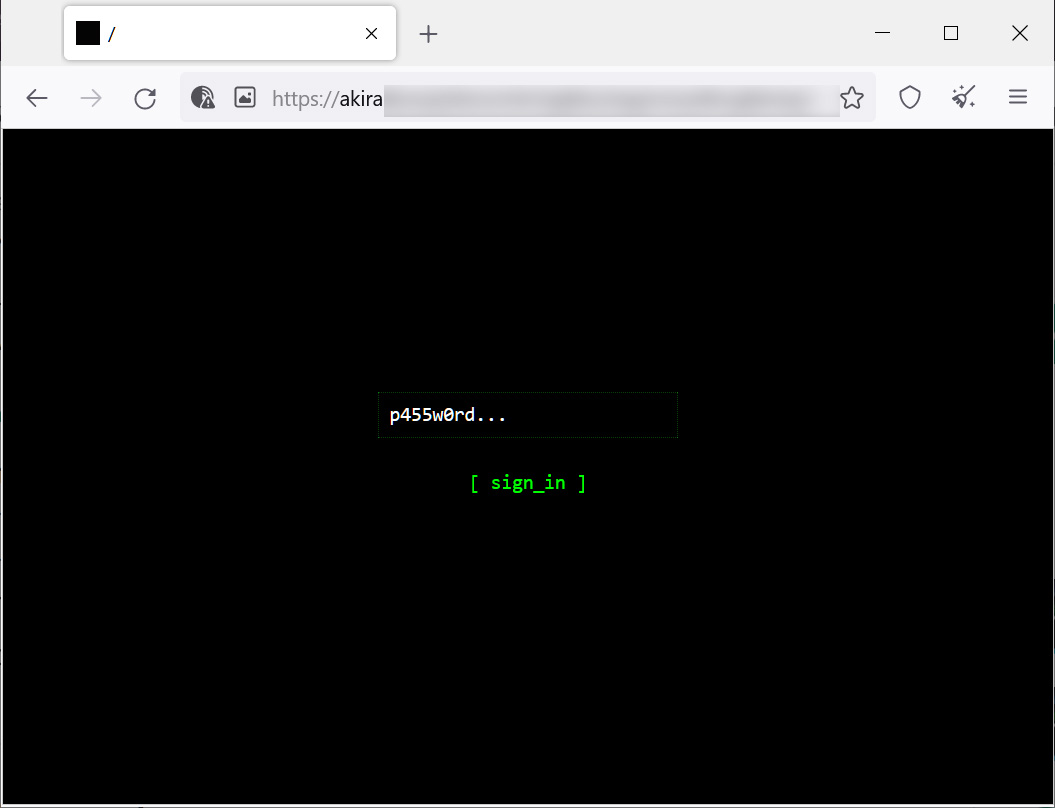

それぞれの被害者に対しては、固有の交渉用パスワードが設定されており、それを脅威行為者の Tor サイトに入力するようになっている。他の多くのランサムウェア・オペレーションとは異なり、この交渉サイトには、ランサムウェア・ギャングと交渉するために、被害者が使用するチャット・システムが含まれているだけだ。

Source: BleepingComputer

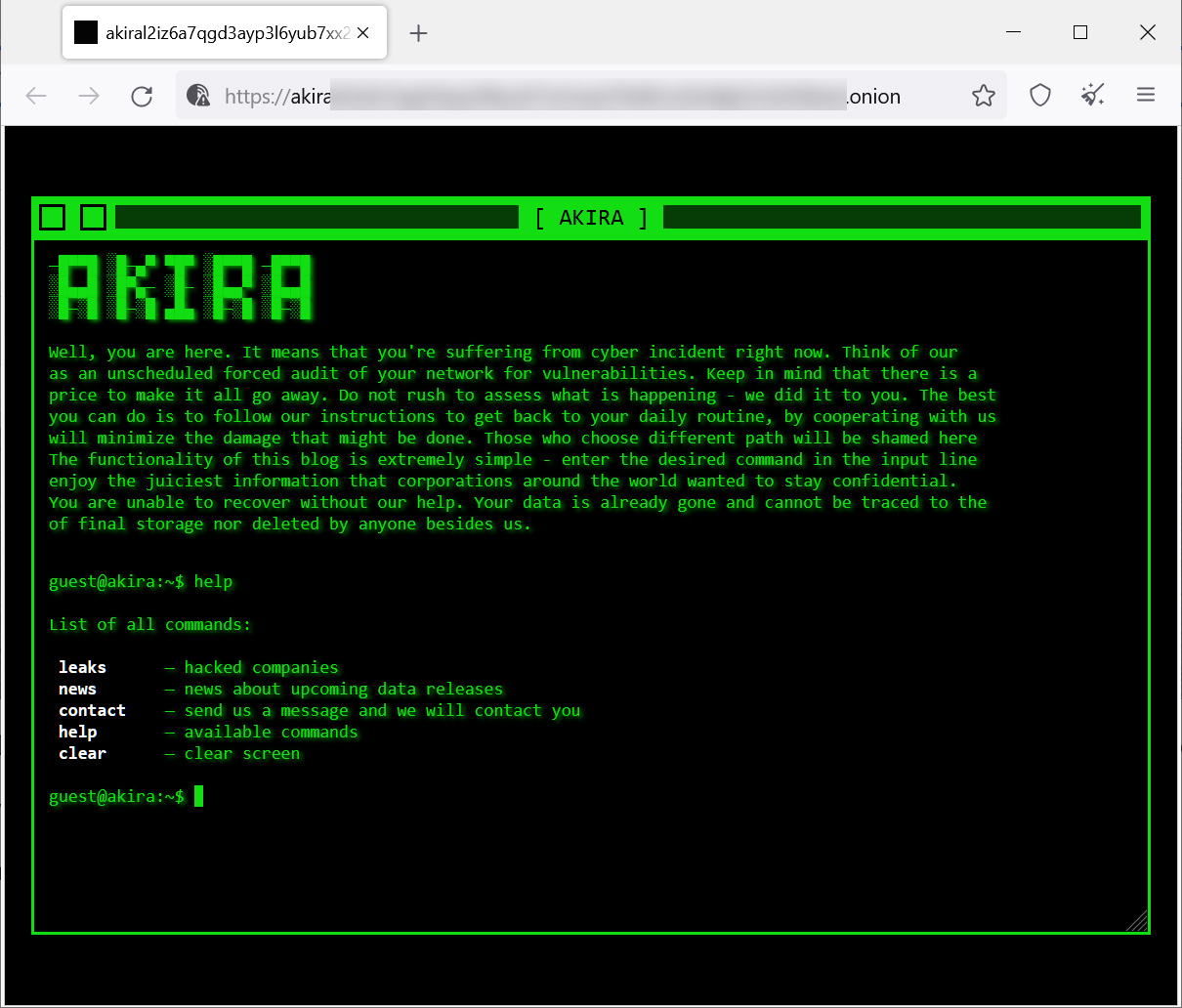

被害者を恐喝するために使用されるデータ漏洩サイト

他のランサムウェアと同様に、Akira は企業ネットワークに侵入し、他のデバイスへ向けて横展開する。そして脅威アクターは、Windows ドメイン管理者の認証情報を取得すると、ネットワーク全体にランサムウェアを展開させる。

しかし、ファイルを暗号化する前に、脅威者は恐喝のために企業データを盗み出し、身代金が支払われない場合は公開すると、被害者に警告している。

Akira グループは、データ漏洩サイトに労力を費やしている。以下のように、訪問者がコマンドを入力してナビゲートできるような、レトロな外観を施している。

Source: BleepingComputer

この記事を執筆している時点で、Akira はデータ漏洩サイトで4社のデータを流出させており、流出したデータのサイズは、ある企業で 5.9GB、別の企業で 259GB となっている。

BleepingComputer が確認した交渉では、このランサムウェア・ギャングは$200,000〜millions of dollars の身代金を要求している。

また、復号キーが不要であり、盗まれたデータの流出を防ぎたいだけの企業に対しては、身代金の要求を下げることも厭わないとのことだ。

いまは、このランサムウェアの弱点を分析している最中でにある。したがって、BleepingComputer は、無料の復号化ツールでファイルの復元が可能かどうかを判別するまで、身代金を支払うことを被害者には勧めていない。

ずいぶんとシャレた名前のランサムウェアですが、その実績が判明しない以上、取引は止めておいたほうがよいと、BleepingComputer は述べています。これまでにも、いくつかの複合キーが提供され、それにより事態が解決されたという事例があるはずです。ただし、敵対者の手に渡ってしまった情報が、ダークウェブに流出することは避けられません。次に想定される事態に対して、対策を講じることが、最低限でも必要とされるでしょう。よろしければ、カテゴリ Ransomware も、ご利用ください。

You must be logged in to post a comment.