New tool exploits Microsoft Teams bug to send malware to users

2023/07/05 BleepingComputer — 米海軍のレッドチーム・メンバーが、TeamsPhisher と呼ばれるツールを公開した。このツールは、Microsoft Teams の未解決のセキュリティ問題を悪用し、外部テナントからのファイル受信制限を回避させ、標的とする組織のユーザーに対して攻撃を行うものだ。このツールは、英国のセキュリティ・サービス会社 Jumpsec の Max Corbridge と Tom Ellson が提供したものである。先月に指摘された問題の悪用を証明するものであり、Microsoft Teams のファイル送信制限を回避した攻撃者が、外部アカウントからマルウェアを配信する方法を簡潔に説明している。

このような悪用を可能する理由として、メッセージの POST リクエストの ID 変更だけで、外部ユーザーを内部ユーザーとして扱ってしまう、クライアント側の保護機能の欠如がアプリケーションに存在する点が挙げられている。

Teams への攻撃を効率化

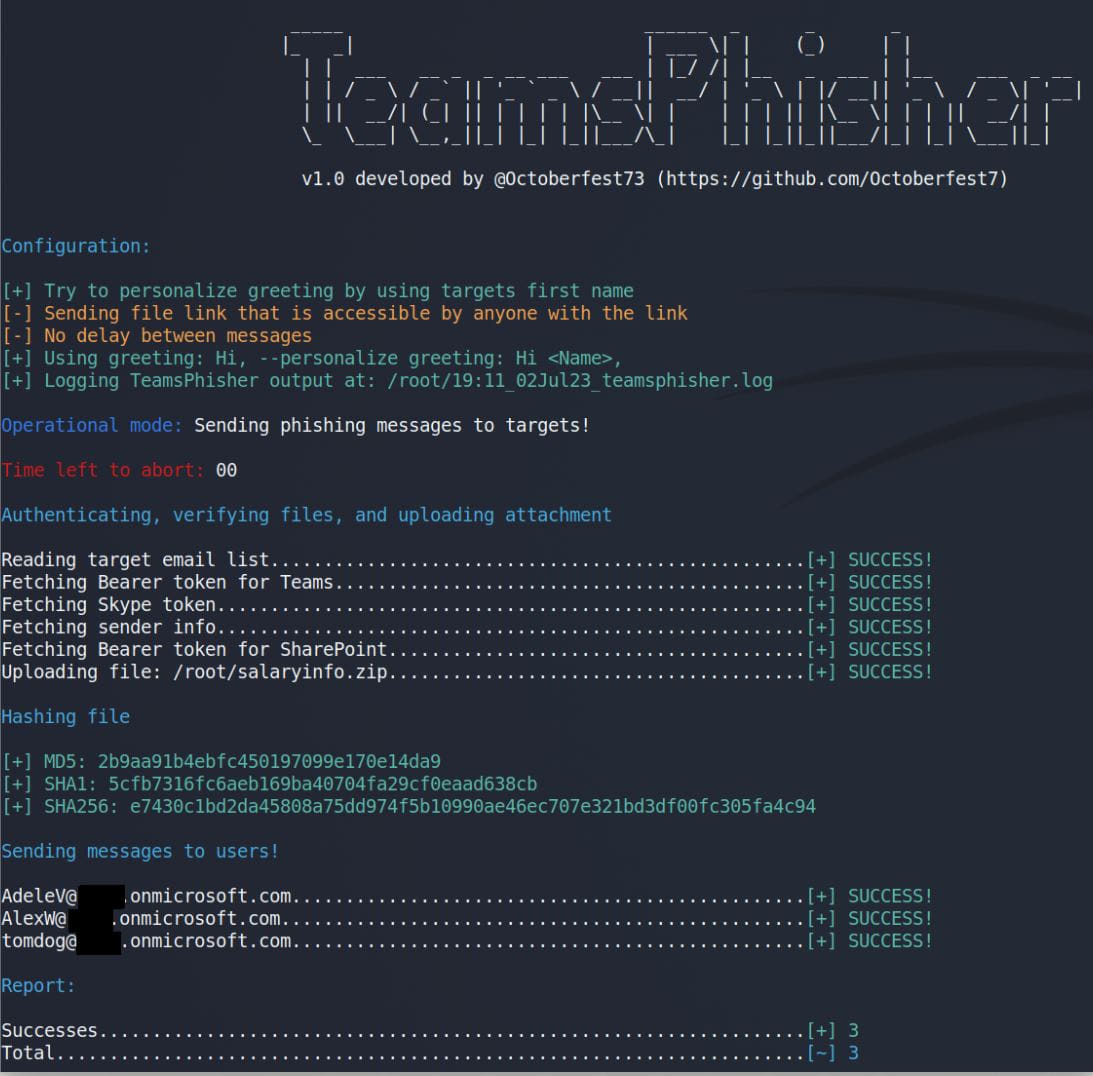

この TeamsPhisher は、Python ベースのツールであり、完全に自動化された攻撃を実演する。このツールは、Jumpsec の研究者の攻撃アイデアと、Andrea Santese が開発したテクニック、Bastian Kanbach の TeamsEnum ツールにおける、認証関数とヘルパー関数を統合している。

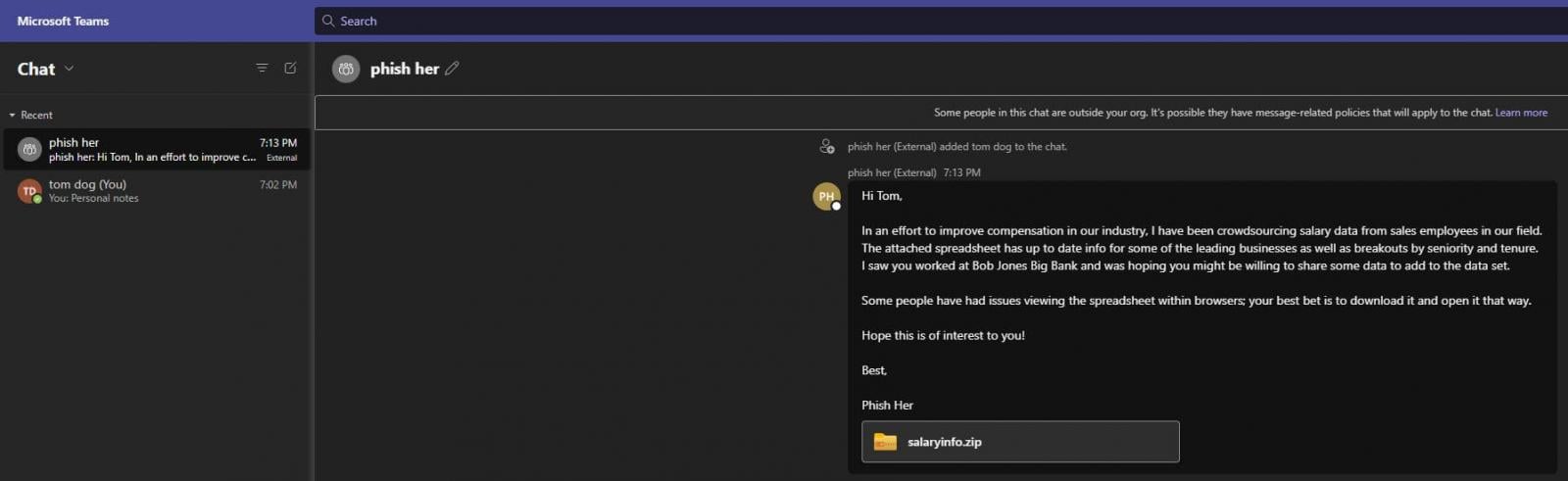

TeamsPhisher に対して、添付ファイル/メッセージに加えて、ターゲットとなる Teams ユーザーのリストを与える。すると TeamsPhisher は、添付ファイルを送信者の Sharepoint にアップロードし、ターゲットのリストを繰り返してチェックする。

最初に TeamsPhisher は、ターゲット・ユーザーの存在と、攻撃がするための前提条件である外部メッセージの受信能力を確認する。

その後に、ターゲットと新しいスレッドを作成し、Sharepoint の添付ファイル・リンクを含むメッセージを送信する。このスレッドは、送信者の Teams インターフェイスに表示され、手動で操作できるようになる。

TeamsPhisher は、Teams と Sharepoint の有効なライセンスを持つ、Microsoft Business アカウント (MFA をサポート) をユーザーに要求する。

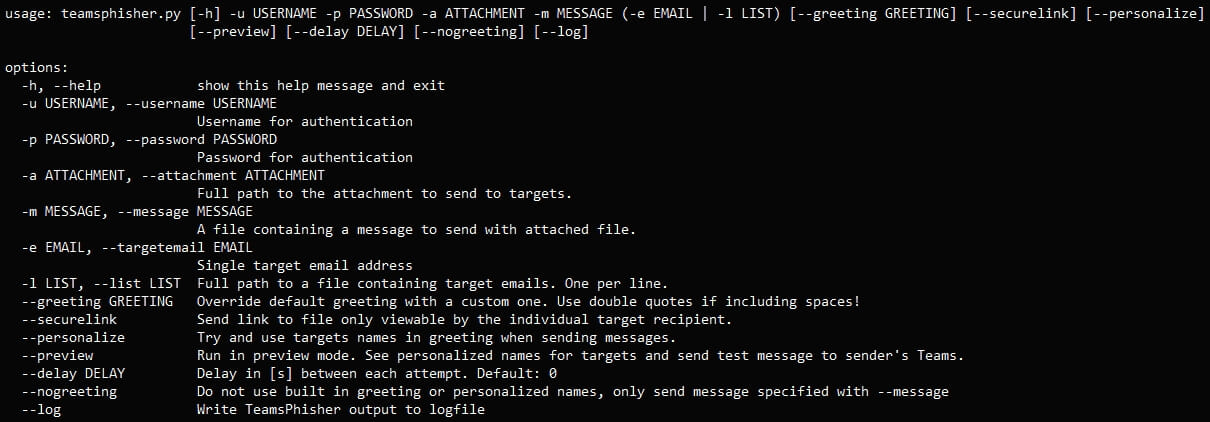

さらに、このツールは、ユーザーが設定したターゲット・リストを確認し、受信者の視点からメッセージの外観をチェックするのに役立つ、プレビュー・モードも提供している。

TeamsPhisher における、他の機能やオプションの引数により、攻撃が洗練される可能性もある。たとえば、意図した受信者のみが閲覧できるセキュアなファイル・リンクの送信や、レート制限を回避するためのメッセージ送信間の遅延の指定、ログファイルへの出力の書き込みなどが挙げられる。

未解決の問題

この、TeamsPhisher が悪用できる問題は依然として存在しているが、Microsoft は Jumpsec の研究者に対して、直ちに対処すべきハードルを満たしていないと述べている。

BleepingComputer も、この問題の修正計画について、先月に Microsoft にコメントを求めたが、回答は得られなかった。同社には再度コメントを求めているが、この記事の掲載時点では回答は得られていない。

TeamPhisher は、認可されたレッドチーム活動のために作成されている。しかし、この問題の悪用に成功した脅威アクターは、アラームを鳴らすことなく、マルウェアを配信できる。

この件に関して、Microsoft 対策を講じるとを決定するまでは、不要な外部テナントとの通信を無効にすることが、ユーザー組織に対して強く推奨される。また、信頼できるドメインで許可リストを作成し、悪用のリスクを抑えることも可能となる。

この問題については、2023/06/23 の「Microsoft Teams の緩いデフォルト設定:脆弱性との組み合わせで容易にマルウェア投下」で解説されています。Teams に限らず、さまざまなクラウド・サービスに見られる、緩すぎるデフォルト・コンフィグレーションの問題が根底にあるようです。この種のサービスでは、シェアを獲得するために、また、守るために、外部との接続が容易であれば優位に立つという側面があるため、文中の Microsoft のようなコメントになるのでしょう。

You must be logged in to post a comment.