New SOHO Router Botnet AVrecon Spreads to 70,000 Devices Across 20 Countries

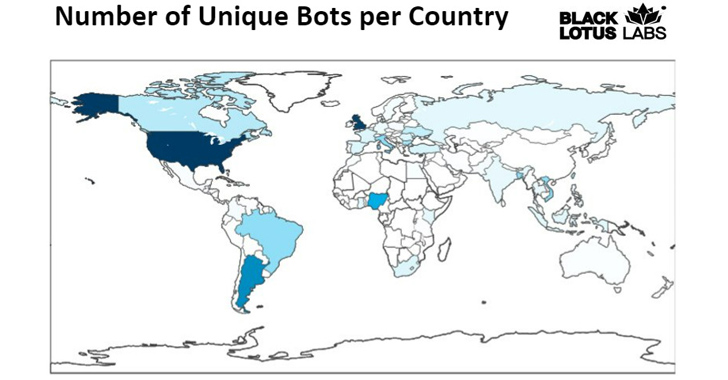

2023/07/14 TheHackerNews — SOHO (Small Office/Home Office) ルーターを2年以上にわたって密かに標的とし、70,000台以上のデバイスに侵入した上で、20カ国にまたがる 40,000 ノードのボットネットを構築した、新種のマルウェアが発見された。Lumen Black Lotus Labs により、AVrecon と名付けられたマルウェアは 、この1年間において SOHO ルーターに焦点を当てた、 ZuoRAT と HiatusRAT に続く3番目のマルウェアとなった。Black Lotus Labs は、「AVrecon は、SOHO ルーターを標的とするボットネットとしては、過去最大級のものである。このキャンペーンの目的は、パスワードの散布からデジタル広告詐欺に至るまで、さまざまな犯罪行為を下支えする秘密のネットワークの構築にあるようだ」と述べている。

感染の大部分は英国と米国で発生しており、それに続くのが アルゼンチン/ナイジェリア/ブラジル/イタリア/バングラデシュ/ベトナム/インド/ロシア/南アフリカなどとなる。

AVrecon は、2021年5月に Kaspersky の Senior Security Researcher である Ye (Seth) Jin に初めて取り上げられているが、その後に、このマルウェアは検出を免れてきたようだ。

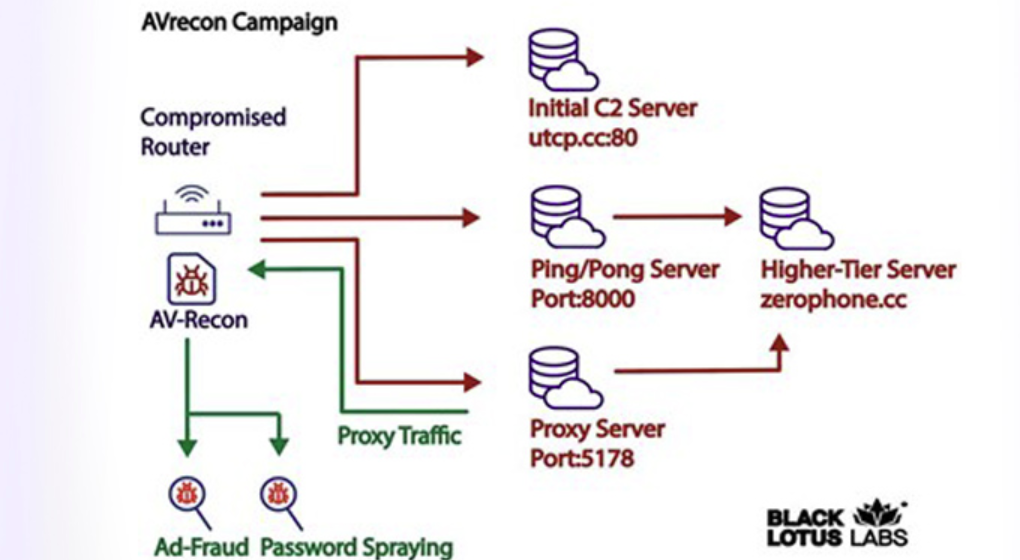

Black Lotus Labs が詳述する攻撃チェーンでは、AVrecon による感染に成功すると、被害者の SOHO ルーターが列挙され、エンベデッド型の Command and Control (C2) サーバへと、それらの情報が流出させられる。

また、Port 48102 上で既存のプロセスが検索され、そのポートでリスナーを開くことで、他のマルウェア・インスタンスに関する状況がチェックされ、このポートにバインドされているプロセスは終了させられる。

次のステップでは、侵害したシステムがセカンダリ C2 サーバと連絡を取り、さらなるコマンドを待つことになる。Black Lotus Labs によると、遅くとも 2021年10月以降において、このようなユニークなサーバが 15台確認されたという。

このような階層化された C2 インフラが、Emotet や QakBot などのボットネットにも蔓延していることは、注目に値する。

AVrecon は C 言語で書かれているため、さまざまなアーキテクチャへと向けた、このマルウェアの移植は簡単である。さらに、このような攻撃が機能する決定的な理由として挙げられるのは、一般的なセキュリティ・ソリューションのサポートが不足している、エッジに存在するインフラの悪用が容易だという点だ。

これまでに収集された証拠によると、このボットネットは Facebook や Google の広告のクリックや、Microsoft Outlook との通信で拡散している。つまり、広告詐欺とデータ流出の2つの側面から、取り組まれているという可能性が高い。

研究者たちは、「この攻撃方法は、エンド・ユーザーに影響を与えることなく、帯域幅を盗むことに主眼を置いているようだ。それは、レジデンシャル・プロキシ・サービスを作成して、悪意の活動をロンダリングするためのものであり、Tor-hidden サービスや市販の VPN サービスでの活動のような、検知されやすい状況を避けるためのものだ」と述べている。

この AVrecon ボットネットについては、2021年5月に Kaspersky が取り上げたとされていますが、このブログでは初めての登場となります。特徴としては、階層化された C2 インフラが挙げられていますが、このあたりは Emotet や QakBot などに倣っているようです。よろしければ、Botnet で検索も、ご利用ください。

You must be logged in to post a comment.