Cybersecurity firm Sophos impersonated by new SophosEncrypt ransomware

2023/07/18 BleepingComputer — サイバー・セキュリティ・ベンダー の Sophos が、新しい RaaS (ransomware-as-a-service) になりすまされているが、この脅威アクターは同社の名前を取り込んだ、SophosEncrypt という名前で活動している。この、昨日に MalwareHunterTeam により発見されたランサムウェアは、当初は Sophos 自身のレッドチームによる演習の一環と考えられていた。しかし、Sophos X-Ops チームは、この暗号化ツールを作成したのは自分たちではなく、その立ち上げについて調査中であるとツイートした。

Sophos は、「これは、以前に VirusTotal で発見されたものであり、調査しているところだ。我々の予備的な調査結果では、Sophos InterceptX は、これらのランサムウェア・サンプルから保護されている」とツイートしている。

さらに ID Ransomware は、感染した被害者からの投稿を1件表示しており、この Ransomware-as-a-Service の活動が活発であることを示している。

この RaaS の動作や、その促進方法についてはほとんど未知であるが、MalwareHunterTeam により暗号化ソフトのサンプルが発見され、その動作を簡単に見ることができるようになった。

SophosEncrypt ランサムウェア

このランサムウェアの暗号化ツールは Rust で書かれており、”C:\Users\Dubinin\” というパスを使用している。しかし、このランサムウェアの内部は、”sophos_encrypt”という名前であるため “SophosEncrypt” と名付けられ、すでに ID Ransomware に検出結果が追加されている。

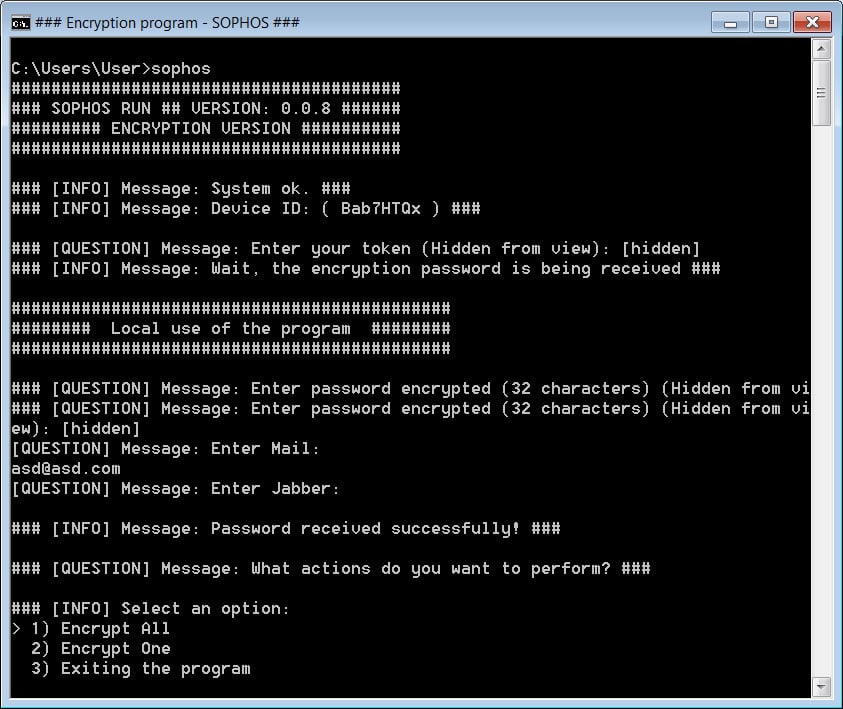

この暗号化プログラムが実行されると、最初に取得されると思われる被害者に関連付けられたトークンを、ランサムウェアの管理パネルに入力するよう、アフィリエイトに要求する。

トークンが入力されると、暗号化プログラムは 179.43.154.137:21119 に接続し、トークンが有効かどうかを確認する。ランサムウェアの専門家である Michael Gillespie は、ネットワーク・カードを無効にすることで、この検証をバイパスすることが可能なことを発見している。

有効なトークンが入力されると、この暗号化プログラムは、デバイスを暗号化する際に使用する追加情報を、ランサムウェア・アフィリエイトに要求する。この情報には、連絡先の電子メール/jabber アドレス/32文字のパスワードが含まれる。

この暗号化装置は、次に示すように、1つのファイルを暗号化するか、デバイス全体を暗号化するかを、決定するようアフィリエイトに促す。

Source: BleepingComputer

Gillespie は BleepingComputer に対して、ファイルが暗号化される際には、PKCS#7 パディングを用いる AES256-CBC 暗号化が使用されると述べている。

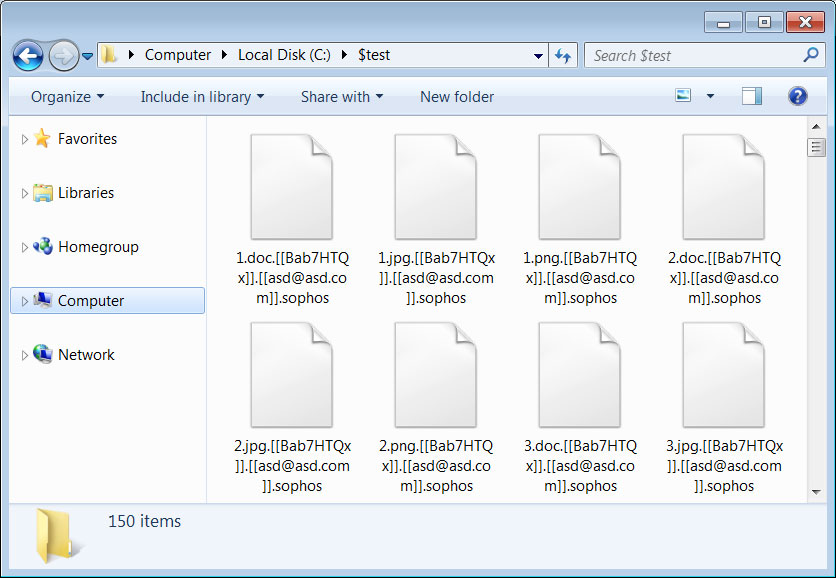

暗号化された各ファイルには、入力されたトークン/入力された電子メール/ファイル名に追加された sophos 拡張子などが、”:.[[]].[[]].sophos” という形式で付加される。以下に、BleepingComputer による暗号化テストを示す。

Source: BleepingComputer

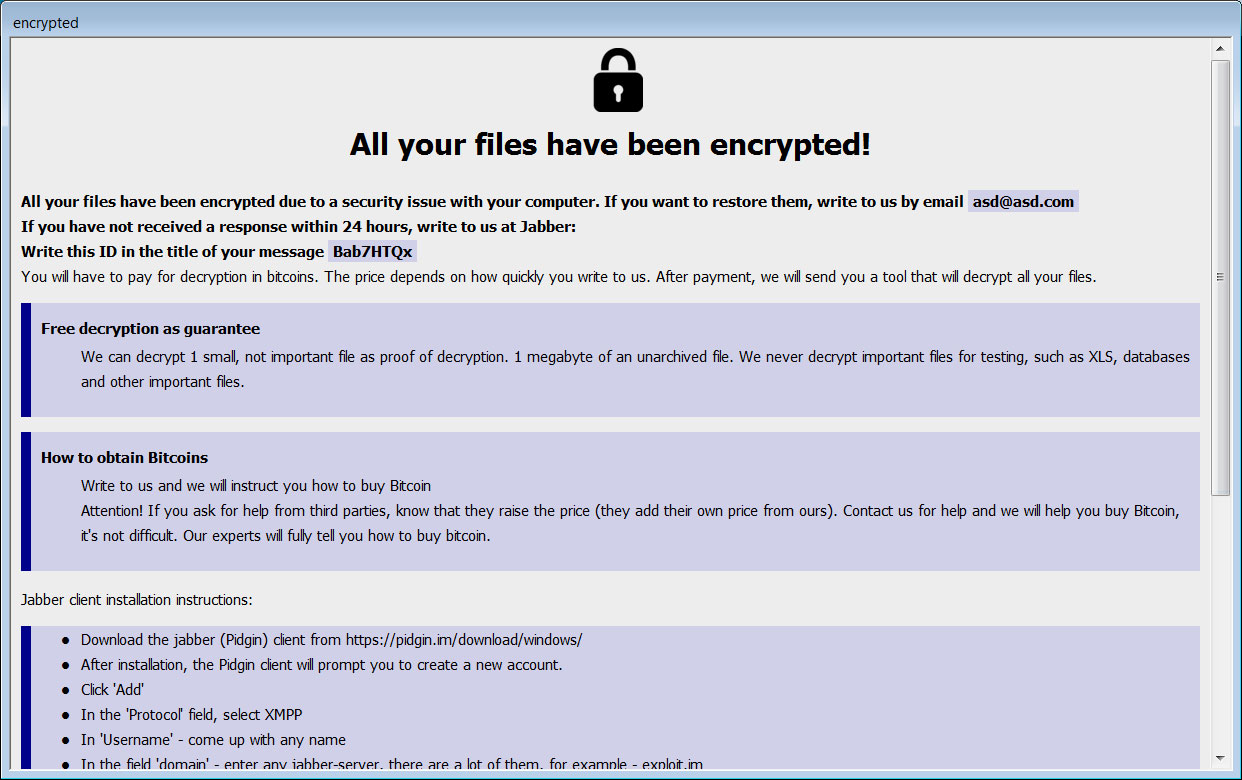

暗号化されたファイルを含むフォルダごとに、このランサムウェアは “information.hta” という名前のランサム・ノートを作成し、暗号化が完了すると自動的に起動する。

このランサム・ノートには、被害者のファイルに何が起こったかという情報と、デバイスを暗号化する前にアフィリエイトが入力した連絡先情報が含まれている。

Source: BleepingComputer

このランサムウェアには、Windows のデスクトップ壁紙を変更する機能もあり、現在の壁紙としては、”Sophos” ブランドが太字で表示されるようになっている。

Source: BleepingComputer

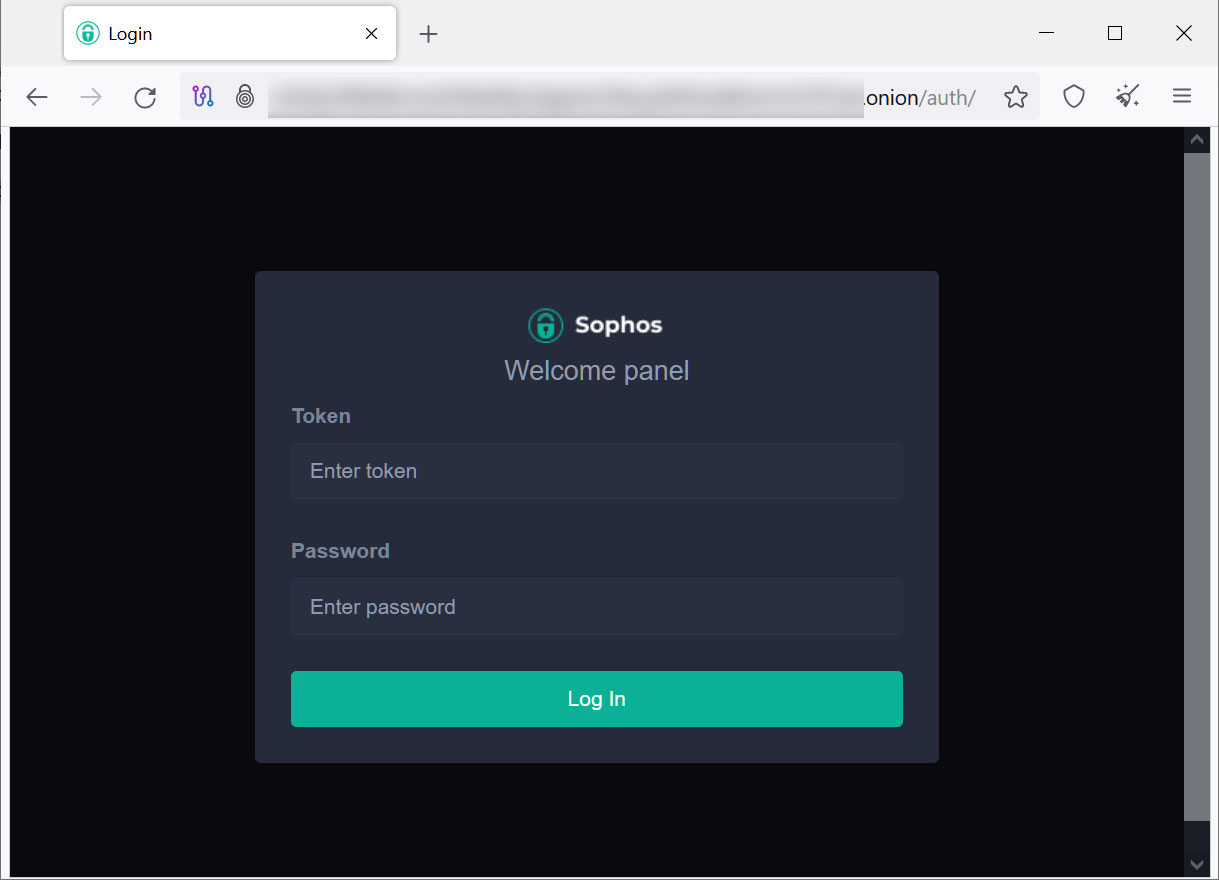

この暗号化ソフトには、以下の Tor サイトへの参照が、数多く含まれている:

//xnfz2jv5fk6dbvrsxxf3dloi6by3agwtur2fauydd3hwdk4vmm27k7ad.onion

この Tor サイトは、交渉やデータ漏えいのためのものではなく、RaaS のアフィリエイト・パネルだと思われる。

Source: BleepingComputer

現時点において、研究者たちも SophosEncrypt を分析し、ファイルを無料で復元できるような、弱点の有無について調べているところだ。弱点や暗号化の問題が発見された場合は、この記事を更新する。

Update 7/18/23:この記事の公開した後に Sophos も、SophosEncrypt ランサムウェアに関する新たなレポートを公開した。

そのレポートによると、179.43.154.137 にある Command and Control (C2) サーバは、以前の攻撃で使用された Cobalt Strike C2 サーバともリンクしているようだ。Sophos は、「どちらのサンプルにも、ハードコードされた IP アドレスが含まれている。このアドレスは、インターネットに接続されたコンピュータを、クリプトマイニング・ソフトウェアで感染させようとする Cobalt Strike の Command and Control 攻撃と自動化攻撃の両方に、1年以上も関連付けられている。

Sophos に何の責任もないことですが、SophosEncrypt という名前を使うランサムウェアの出現となると、黙ってはいられないでしょう。この記事の冒頭に、「当初は Sophos 自身のレッドチームによる演習の一環と考えられていた」と記されていますが、こうしたタイムラグも攻撃者の狙いなのかもしれません。よろしければ、Sophos で検索も、ご利用ください。

You must be logged in to post a comment.