Hackers Abusing Windows Search Feature to Install Remote Access Trojans

2023/07/28 TheHackerNews — Windows の正規の検索機能が、脅威アクターたちにより悪用されている。その結果として、リモート・サーバから AsyncRAT/Remcos RAT などのリモート・アクセス型トロイの木馬がダウンロードされ、標的とされるシステムが危険にさらされている。Trellix によると、この新しい攻撃手法は、”search-ms:” URI プロトコル・ハンドラを悪用しているようだ。URI プロトコル・ハンドラとは、デバイス上でアプリや HTML リンクが、カスタム・ローカル検索を起動するための機能であり、”search:” アプリケーション・プロトコルは、Windows 上でデスクトップ検索アプリケーションを呼び出すためのメカニズムである。

7月27日 (木) の記事で、Trellix のセキュリティ研究者である Mathanraj Thangaraju と Sijo Jacob は、「攻撃者たちは、ページ上でホストされている JavaScript を使用して、”search-ms “機能を悪用する Web サイトへとユーザーを誘導している。この手法は、HTML の添付ファイルにまで拡張され、攻撃対象が拡大している」と述べている。

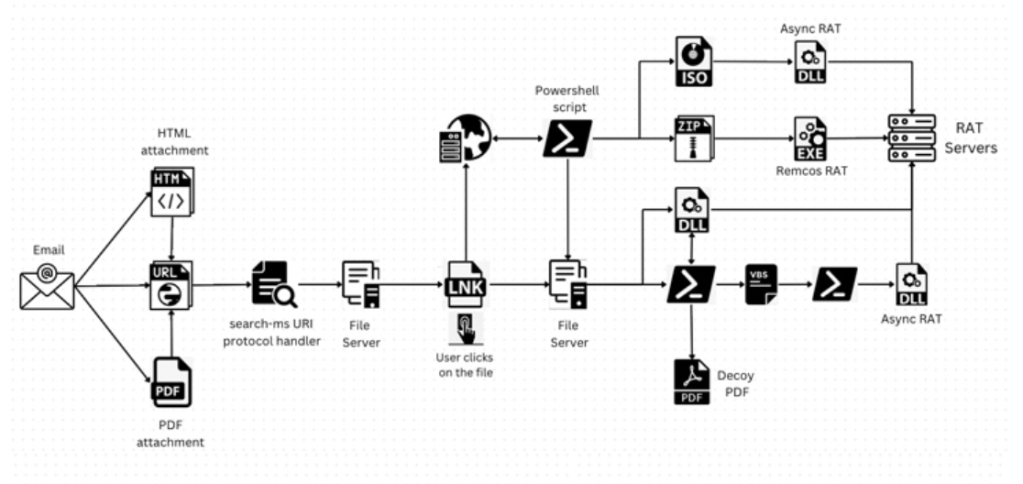

この種の攻撃においては、ユーザーを危険な Web サイトへとリダイレクトさせる URL を埋め込んだ、ハイパーリンクや HTML 添付ファイルなどを取り込んだ、電子メールが作成されているようだ。それにより、URI プロトコル・ハンドラを悪用する JavaScript が実行され、ユーザーの検索は攻撃者が管理するサーバ上で行われてしまう。

研究者たちは、「このリンクをクリックすると、”Open Windows Explorer?” という警告が表示され、リモートでホストされた悪意のショートカット・ファイルの検索結果が、ローカルの検索結果と同じように表示される。その際には、PDF などの信頼できるアイコンに偽装され、Windows エクスプローラに表示される」と説明している。

この巧妙なテクニックは、リモート・ファイルが提供されているという事実をユーザーから隠し、ローカルを検索しているという錯覚を与える。その結果として、ユーザーは自分のシステム上に存在するファイルを開いていると思い込み、無意識のうちに悪意のコードを実行してしまう可能性が高くなる。

被害者がショートカット・ファイルの1つをクリックすると、regsvr32.exe ユーティリティが悪用され、不正な DLL が実行されることになる。

このキャンペーンの亜種では、PowerShell スクリプトを実行するためにショートカット・ファイルが使用され、被害者を欺くオトリ PDF 文書を表示しながら、バックグラウンドで追加のペイロードがダウンロードされる。

どのような方法が使われたとしても、この感染により AsyncRAT/RAT がインストールされ、この RAT を用いるリモート操作が確立し、機密情報の窃取にいたるが、さらに、そのアクセス権が他の攻撃者に売却されることもあり得る。

Microsoft は、イニシャル・アクセス・ベクターの締め付けを着々と進めているが、その一方で敵対者も従来のセキュリティ防御を回避し、マルウェアを配布するために URI プロトコル・ハンドラ方式を利用すると予想される。

研究者たちは、「不審な URL のクリックや、未知のソースからのファイル・ダウンロードは、’search’/’search-ms’ URIプロトコル・ハンドラを通じて配信される悪意のペイロードを、システムに取り込む可能性があるため、控えることが重要だ」と述べている。

ローカルを検索していると安心させてリモートを検索させ、その結果として 、regsvr32.exe ユーティリティを悪用して不正な DLL を実行されるという、とても手の込んだ攻撃パターンが発見されたとのことです。ただし、この攻撃チェーンの最初のステップは、ハイパーリンクや HTML 添付ファイルなどを取り込んだ電子メールとのことなので、そこを注意すれば問題を回避できるはずです。ご注意ください。

You must be logged in to post a comment.