Phishers Exploit Salesforce’s Email Services Zero-Day in Targeted Facebook Campaign

2023/08/02 TheHackerNews — Salesforce の E メール・サービスに存在する、ゼロデイ脆弱性を悪用する巧妙な Facebook フィッシング・キャンペーンが確認された。この脅威アクターは、Facebook のドメインとインフラを使用して、標的型フィッシング・メッセージを作成できるという。Guardio Labs の研究者である Oleg Zaytsev と Nati Tal は、「このフィッシング・キャンペーンは、Facebook の Web ゲーム・プラットフォーム存在するレガシーな問題と、Salesforce の脆弱性を連鎖させることで、従来の検出方法を巧みに回避している」と、The Hacker News と共有したレポートの中で述べている。

この電子メール・メッセージは、Meta を装いながら “@salesforce.com” ドメインの電子メール・アドレスから送信されている。この脅威アクターは、受信者の Facebookアカウントが “なりすましに関与している疑いがある” ため、”包括的な調査” を受けていると主張し、リンクをクリックさせようとする。

その目的は、ユーザーを不正なランディング・ページへと誘導し、被害者のアカウント認証情報と 2FA コードを取得することにある。この攻撃で注目すべき点は、apps.facebook[.]com というドメインを使用するフィッシング・キットが、Facebook apps プラットフォーム内のゲームとしてホストされていることだ。

研究者たちは、「このメールには、”facebook.com” への正当なリンクが含まれており、世界有数の CRM プロバイダーである “@salesforce.com” の正当なメールアドレスから送信されている」と説明している。

2020年7月に Meta は、この Web ゲーム機能を廃止したが、廃止前に開発されたレガシー・ゲームを維持することが可能であるという。

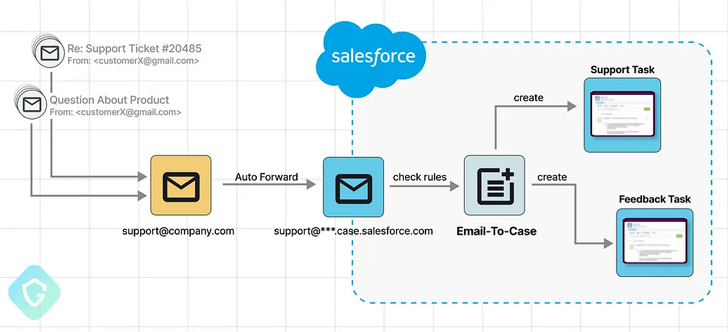

Guardio Labs によると、Salesforce.com を使用したメール送信には、検証ステップが必要になるとのことだ。しかし、この問題のスキームでは、Salesforce.com ドメインを使用する Email-to-Case 受信ルーティング・メール・アドレスを設定し、それを組織全体のメール・アドレスとして設定することで、これらの保護対策を巧みに回避しているという。

研究者たちは、「それにより、このルーティング・アドレスに電子メールを送信する検証フローがトリガーされ、システム内の新しいタスクとして完了する。したがって、脅威アクターが管理するアドレスを追加する、リクエストに添付されたリンクをクリックするだけで、salesforce.com の電子メール・アドレスが検証されるシナリオにつながる」と付け加えている。

ここを入り口として、あらゆる種類のフィッシング・スキームを作成し、この種の E メールで Salesforce の顧客を、ダイレクトにターゲットにできるという。そして、この種の E メールは被害者の受信トレイに入り、アンチ・スパムやアンチ・フィッシングの仕組みを迂回するだけではなく、Google をも騙して Important (重要) のマークを付けさせるという。

この問題について、2023年6月28日に開示を受けた Salesforce は、7月28日付けでゼロデイに対処し、@salesforce.comドメインからのメール・アドレスの悪用を防ぐ新しいチェックを行ったという。

その一方で Cofense は、Google Accelerated Mobile Pages (AMP) URL を使用してセキュリティ・チェックを回避し、クレデンシャルを盗むフィッシング行為の増加を警告している。

同社は、「依然として、フィッシング攻撃は多発し、詐欺は蔓延し続けている。悪質な脅威アクターたちは、電子メール配信インフラや既存のセキュリティ対策の限界を、絶えず試している。この種の継続的な攻撃で懸念すべき側面は、CRM/マーケティング・プラットフォーム/クラウドベース・ワークスペースなどの、合法的に見えるサービスが悪用されている点である」と指摘している。

昨日である 2023/08/01 にも、「Facebook のビジネス・アカウントが標的:新種の情報スティーラー NodeStealer 2.0 とは?」という記事がありましたが、今日の記事は Facebook の正規アカウントから、Salesforce の E メール・サービスに存在する、ゼロデイ脆弱性を悪用するフィッシング・キャンペーンに関するものです。そのためのフィッシング・キットが、Facebook apps プラットフォーム内にホストされ、悪意のメールを配信しているとのことです。ご注意ください。

You must be logged in to post a comment.